浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务近日,美创安全实验室监测到一款针对VMware vSphere的勒索病毒——RansomEXX病毒。“RansomExx”勒索软件(又名“Defray777”)背后的组织在攻击活动中使用了CVE-2019-5544和CVE-2020-3992漏洞。

这两个漏洞都是存在于 VMware ESXi中的远程代码执行漏洞,攻击者将恶意的SLP(服务定位协议)请求发送到ESXi设备并对其进行控制。攻击活动中,攻击者首先入侵受害者公司的一台设备,并以该设备为初始入口攻击本地ESXi虚拟机并加密其虚拟硬盘。由于ESXi虚拟磁盘通常用于集中来自多个其他系统的数据,被攻击的虚拟机存储了来自多个虚拟机的数据,因此此次攻击对该公司造成了较大影响。

详细中毒情况

▶ VMware vsphere集群仅有vCenter处于正常状态;

▶ VMware vsphere部分:浏览ESXI Datastore发现,虚拟机磁盘文件.vmdk,虚拟机描述文件.vmx被重命名,手动打开.vmx文件,发现.vmx文件被加密;

▶ Windows部分:Windows客户端出现出现文件被加密情况,加密程度不一,某些PC全盘加密,某些PC部分文件被加密;Windows系统日志被清理,无法溯源。

影响范围

1、VMware ESXi 远程代码执行漏洞(CVE-2019-5544)

lESXi = 6.7

lESXi = 6.5

lESXi = 6.0

lVMware Horizon DaaS = 8.x

2、VMWARE ESXI 远程代码执行漏洞(CVE-2020-3992)

lESXi = 6.5

lESXi = 6.7

lESXi = 7.0

lVMware Cloud Foundation (ESXi) = 3.X

lVMware Cloud Foundation (ESXi) = 4.X

防护措施

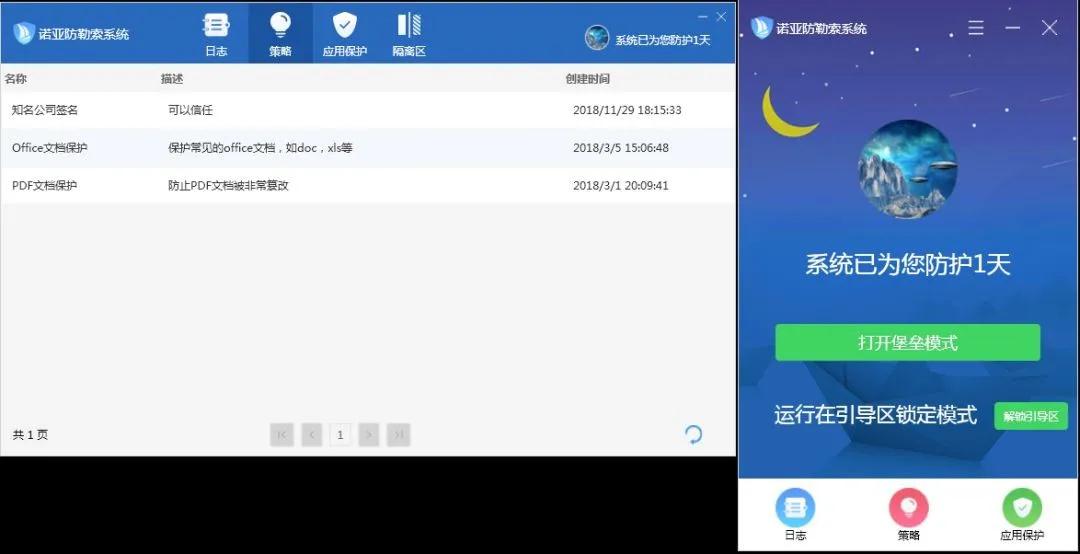

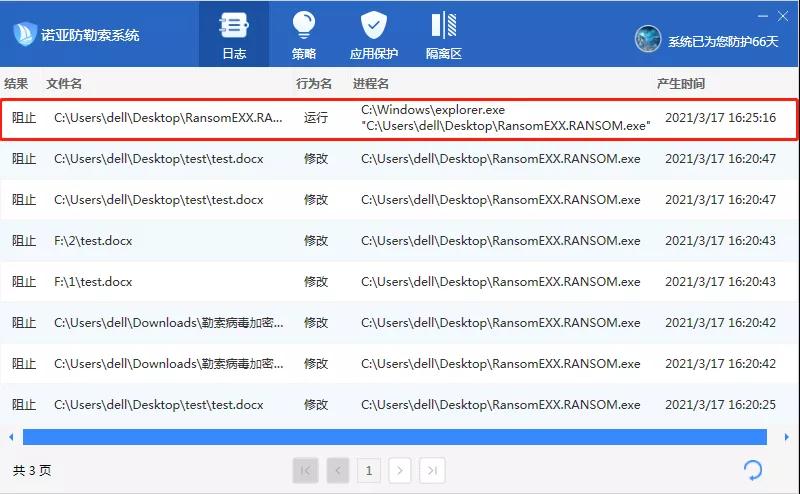

为了更好的应对已知或未知勒索病毒的威胁,美创通过对大量勒索病毒的分析,基于零信任、守白知黑原则,创造性的研究出针对勒索病毒的终端产品【诺亚防勒索系统】。诺亚防勒索在不关心漏洞传播方式的情况下,可防护任何已知或未知的勒索病毒。以下为诺亚防勒索针对这款勒索病毒的防护效果。

美创诺亚防勒索可通过服务端统一下发策略并更新。默认策略可保护office文档【如想保护数据库文件可通过添加策略一键保护】。

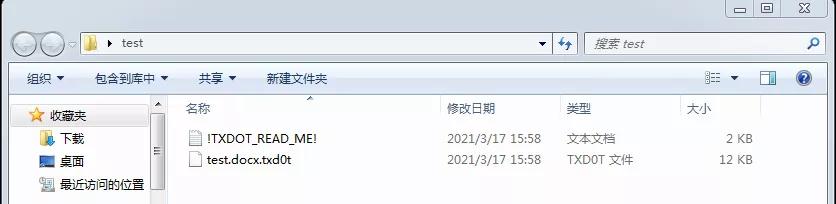

✦ 无诺亚防勒索防护的情况下:

在test目录下,添加以下文件,若服务器中了勒索病毒,该文件被加密,增加“.txd0t”加密后缀,并且无法正常打开。

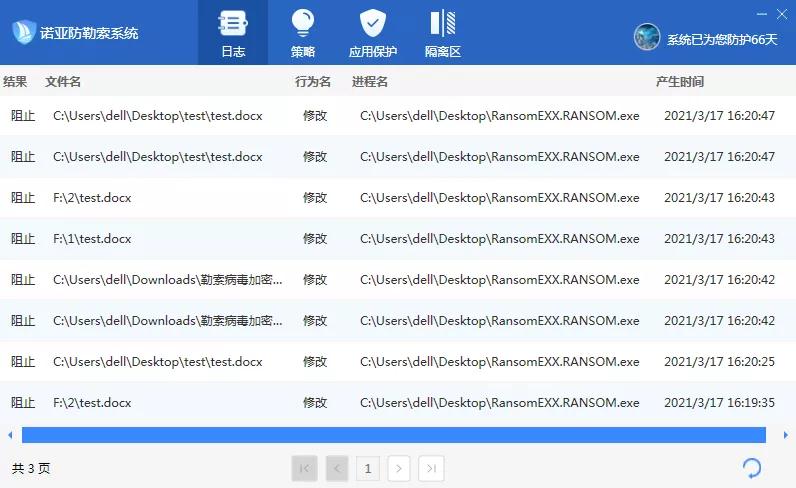

✦ 开启诺亚防勒索的情况下:

双击执行病毒文件,当Ransom EXX勒索病毒尝试加密被保护文件,诺亚防勒索提出警告并拦截该行为。

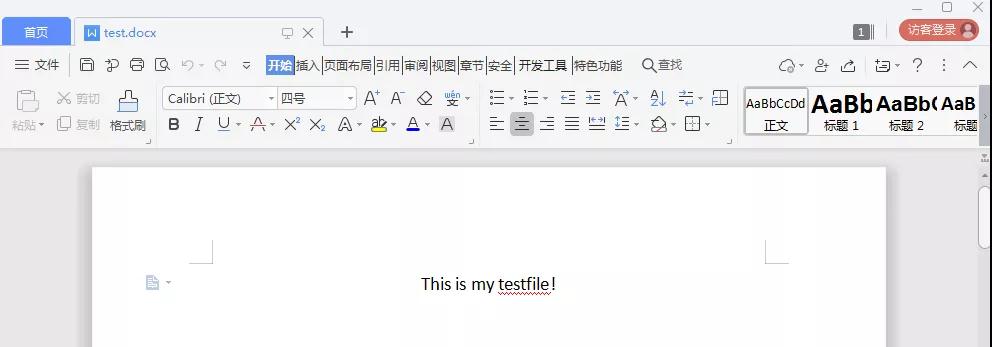

查看系统上被测试的文件,可被正常打开,成功防护Ransom EXX勒索病毒对被保护文件的加密行为。

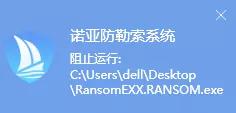

✦ 开启堡垒模式的情况下:

为保护系统全部文件,可一键开启诺亚防勒索的堡垒模式。堡垒模式主要针对亚终端,例如ATM机,ATM机的终端基本不太会更新,那么堡垒模式提供一种机制:任何开启堡垒模式之后再进入终端的可执行文件都将被阻止运行,从而实现诺亚防勒索的最强防护模式。

运行在堡垒模式下,执行该病毒,立刻被移除到隔离区,因此可阻止任何未知勒索病毒的执行。

美创安全实验室再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施,以尽可能避免损失:

1)及时给电脑打补丁,修复漏洞。

2)对重要的数据文件定期进行非本地备份。

3)不要点击来源不明的邮件附件,不从不明网站下载软件。

4)RDP远程服务器等连接尽量使用高强度且无规律的密码,不要使用弱密码。

5)尽量关闭不必要的文件共享。

6)尽量关闭不必要的端口。