浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务从3月份美创安全实验室威胁平台检测到的数据看出,勒索病毒攻击事件依旧频发。勒索软件操控者大多是利用高危漏洞及弱口令进行入侵,攻击得手之后,就会进一步下载恶意载荷,包括勒索病毒、蠕虫化扩散工具、远程控制木马等,通过篡改系统配置、在系统留置后门、创建管理员权限的帐户等行为对失陷系统进行持久化控制。同时,围绕目标优质化、攻击精准化、赎金定制化的策略,给中招企业带来了极高的经济损失。

1、3月勒索病毒概览

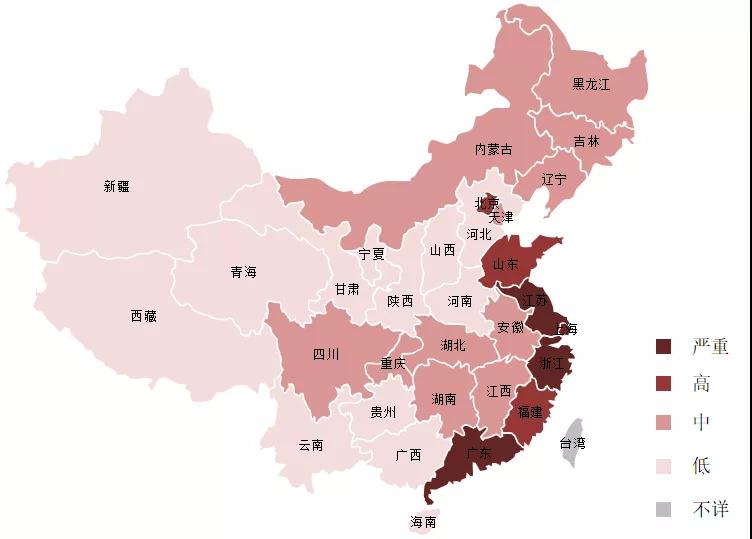

PART1.受害者所在地区

美创安全实验室威胁平台显示,勒索病毒攻击在地区分布方面,主要集中在沿海城市。

PART2.勒索病毒影响行业

美创安全实验室威胁平台显示,3月份国内受勒索病毒影响的行业排名前三的是传统行业、医疗行业、教育行业。由于这些行业的业务对数据文件依赖较大,安全防护薄弱,系统设施脆弱等因素,极易成为勒索病毒的主要攻击目标。

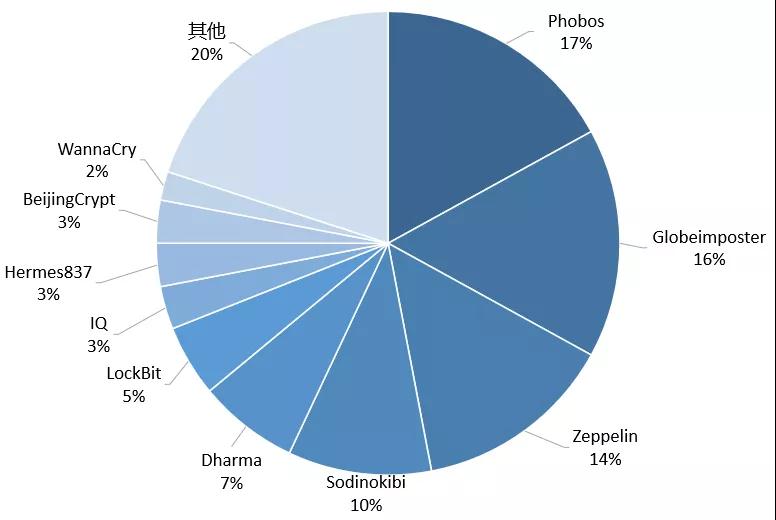

PART3.勒索病毒家族分布

下图是美创安全实验室对勒索病毒监测后所计算出的3月份勒索病毒家族流行度占比分布图。将近60%的勒索软件攻击是由四种最常见的勒索软件变种(Phobos、Globeimposter、Zeppelin、Sodinokibi)进行的。

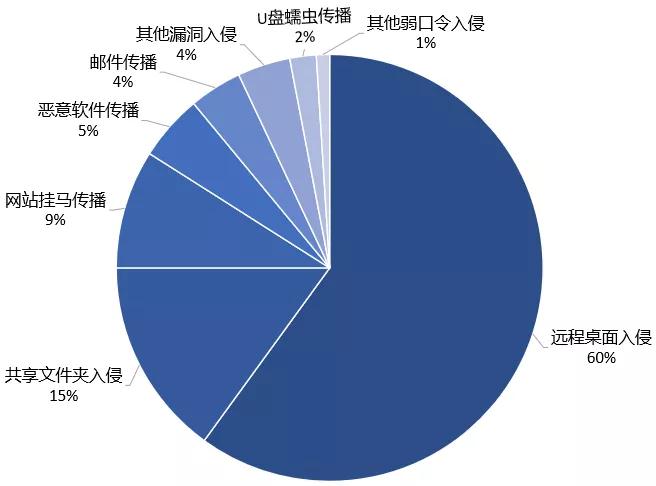

PART4.勒索病毒传播方式

下图为勒索病毒传播的各种方式的占比情况。可以看出勒索病毒的主要攻击方式依然以远程桌面入侵为主,其次为通过海量的垃圾邮件传播,或利用网站挂马和高危漏洞等方式传播,整体攻击方式呈现多元化的特征。

2、3月勒索病毒TOP榜

PART1.

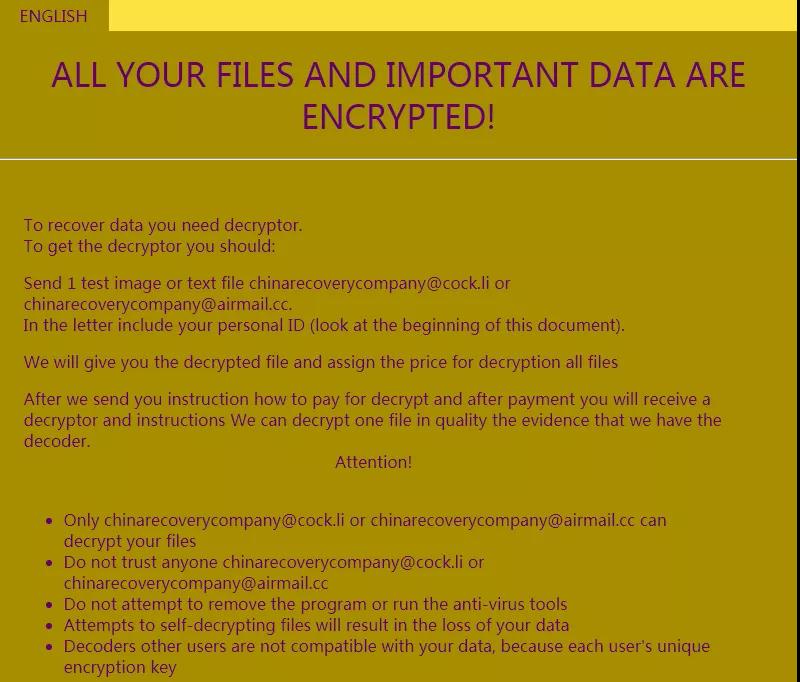

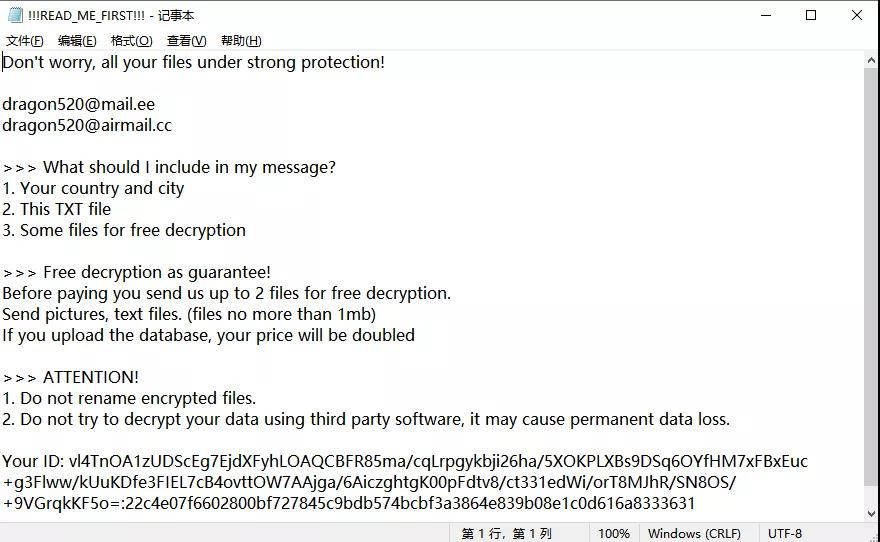

Phobos勒索软件家族从2019年开始在全球流行,并持续更新以致出现了大量变种。Phobos勒索病毒在近期的活跃力度逐渐加大,多个行业受到不同程度的影响。该病毒主要通过RDP暴力破解和钓鱼邮件等方式扩散到企业与个人用户中,感染数量持续增长。该勒索病毒使用“RSA+AES”算法加密文件,并在加密后创建两种类型的勒索信,一种为txt格式,另一种为hta格式。

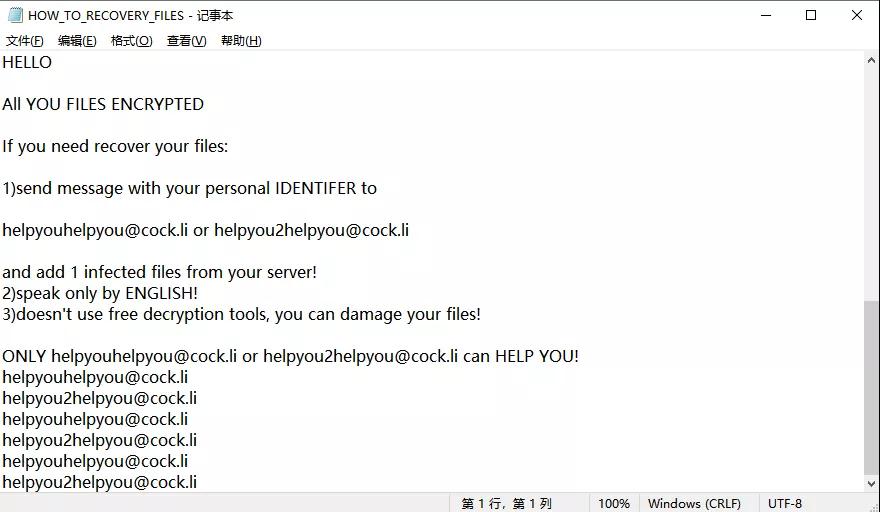

PART2.Globelmposter

Globelmposter勒索病毒首次出现在2017年5月,一直处于活跃阶段,如今更是出现了新的变种和攻击手法。GlobeImposter病毒主要通过RDP远程桌面弱口令进行攻击,一旦密码过于简单,被攻击者暴力破解后,攻击者就会将勒索病毒植入,加密机器上的文件,且加密手法也是勒索病毒中常见的RSA+AES加密算法。该病毒攻击的目标当前主要瞄准政府、能源等多个行业,随着攻击者的武器库的持续更新,攻击者后续还会继续尝试其他入侵方式进行攻击,并很有可能扩散攻击对象范围。

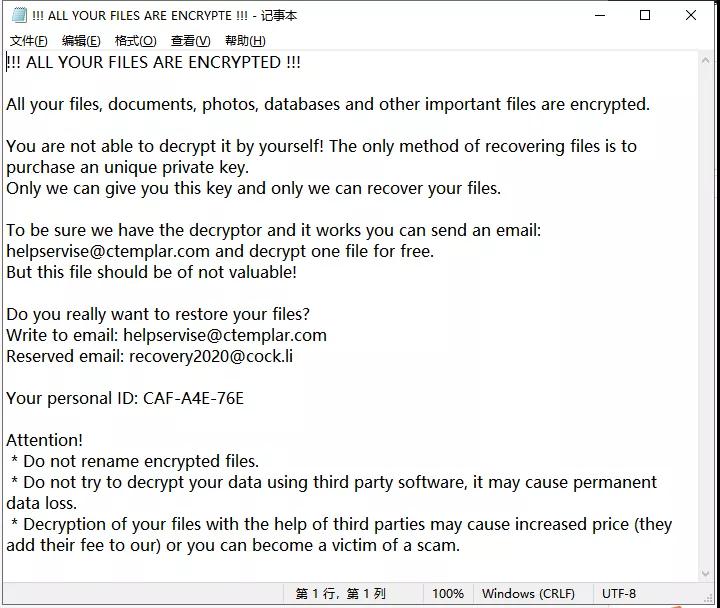

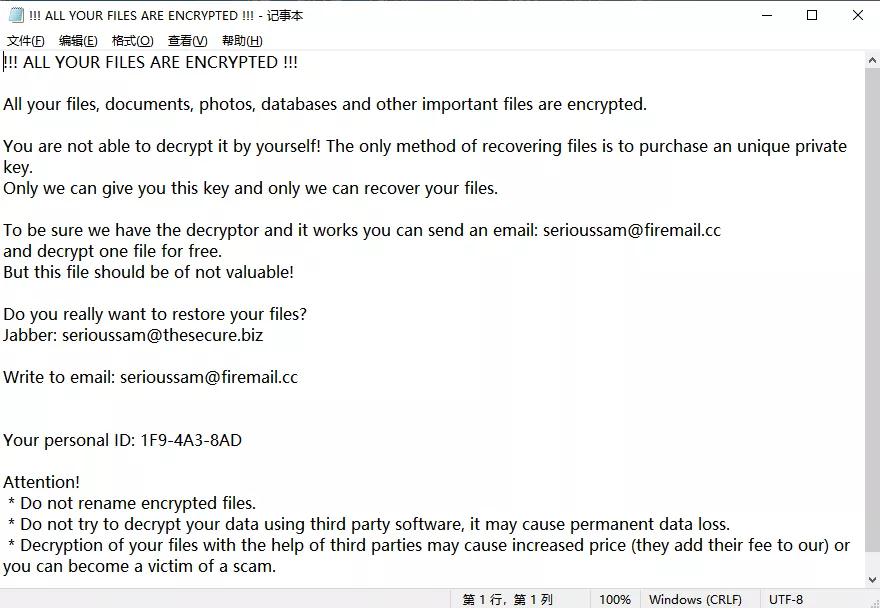

PART3.Zeppelin

Zeppelin勒索病毒具有很高的可配置性,可以部署为EXE、DLL或使用PowerShell加载器加载。该勒索病毒采用AES-256算法加密文件。加密后,使得文件无法再打开,并将由字母或数字组成的文件扩展名附加到每个加密文件中。然后,Zeppelin会留下勒索信息文档!!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT,要求受害者联系电子邮件并支付高额的勒索费以恢复其加密文件。

3、3月勒索事件回顾

PART1.内蒙某医院15台服务器沦陷

3月2日,位于内蒙古的某医院宣布遭到勒索病毒攻击,攻击者设法渗透了其IT网络,并用恶意软件感染了部分重要机器。在医院在发现攻击后,立即采取措施加以遏制。知情人士称,攻击者在内部网络上部署了勒索软件,并对其网络上的15多台设备进行了加密。加密设备时,勒索软件将“.1F9-4A3-8AD ”扩展名附加到加密文件中,并创建了一个名为!!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT的勒索便条。

在线点评:

1.根据后缀可确定该病毒为Zeppelin勒索病毒。

2.Zeppelin是一款基于Delphi的“恶意软件即服务”(RaaS),其前身为勒索软件Vega(VegaLocker),于2019年初首次被发现。

3.美创安全实验室研究人员发现Zeppelin勒索病毒的最新变种中使用了窃密类木马程序,先盗取受害者数据,再使用病毒文件加密受害者的数据。

PART2.某汽车零部件公司遭IQ攻击

3月5日,位于北京的某汽车零部件生产公司遭遇了一次勒索软件攻击,该攻击导致网络中断,并影响了某些业务系统。知情人事称,攻击者对多台设备进行了加密,其中包括了4台主业务系统,迫使该公司不得不暂时暂停部分业务。据了解,此次攻击使用了一种名为IQ的勒索病毒。

在线点评:

1.IQ勒索病毒在加密文件后,会添加“.IQ0n”格式的后缀名。

2.当企业发现主机被勒索病毒感染后,应立即隔离已感染主机,应尽快排查业务系统与备份系统是否受到影响,确定病毒影响范围,准备事后恢复。如果存在备份系统且备份系统是安全的,就可以将损失降到最低,也可以最快的恢复业务。

3.企业需要加强自身的信息安全管理能力——尤其是弱口令、漏洞、文件共享和远程桌面的管理,以应对勒索病毒的威胁。

PART3.Globelmposter攻击广东某医院

3月13日,广东某医院的服务器遭勒索病毒攻击,十多台服务器中招。服务器中的所有文件都被添加了.Globeimposter-Alpha666qqz后缀,并且已经无法正常打开。,通过该后缀可确定此次攻击的病毒为GlobeImposter勒索病毒。该医院内部人员表示,在发现问题后,处于高度谨慎,已中断了部分网络进行隔离,并立即开始调查和解决问题。

在线点评:

1.Globeimposter勒索病毒在完成文件加密后,会在被加密的目录下会生成一个名为“HOW_TO_BACK_FILES”的文件,提示受害者如何缴纳赎金。

2.国内各行业饱受Globelmposter勒索病毒的侵害,涉及行业有医疗、政府、能源、贸易等,其中,对医疗行业危害最大。美创安全实验室提醒广大用户,警防此病毒攻击!

PART4.勒索病毒对广东某企业进行攻击

3月27日,勒索软件团伙攻击了广州某企业,并要求提供高额的赎金以解密文件。攻击者对多台设备进行了加密,其中包括了2台核心设备。为了防止攻击进一步蔓延,该公司关闭了部分系统,使得部分员工无法进行工作。据了解,服务器上的所有文件被加密,使得文件无法再打开,并将文件扩展名“.dragon”附加到每个加密文件中。

在线点评:

1.主机在感染勒索病毒后,除了自身会被加密,勒索病毒往往还会利用这台主机去攻击同一局域网内的其他主机,所以当发现一台主机已被感染,应尽快采取响应措施,以尽可能减少损失。

4、3月勒索病毒攻击趋势

PART1.企业拒付赎金就公开机密数据

为了应对日益沿用的勒索病毒攻击,企业部署的备份方案明显增多,当遭遇勒索病毒加密系统时,会首选自行恢复,而拒绝缴纳赎金。攻击者为避免勒索失败,采取了新的策略:先窃取敏感数据,之后再对企业资产进行加密。如果企业拒绝缴纳赎金解密,就在暗网上公开企业部门敏感数据进一步实施勒索,如果企业依然拒绝缴纳赎金,攻击者就会直接公开所窃取的企业敏感数据,或将窃取的数据进行出售。

PART2.无文件攻击成为新趋势

2020年新增的勒索样本大多数采用无文件攻击技术,据不完全统计,2020年成功入侵的攻击事件中,80%都是通过无文件攻击完成,传统的防病毒工具对此攻击收效甚微。

PART3.

精准打击迫使受害者就范

活跃的勒索软件团伙,越来越多地将高价值的大型政企机构作为重点打击对象。为了追求利益最大化,多数情况下,攻击者并不满足于加密企业内的一台机器。攻击者往往在攻陷企业一台网络资产之后,会利用该资产持续渗透攻陷更多资产,之后大量植入文件加密模块,从而迫使企业在系统大面积瘫痪的情况下缴纳赎金。

PART4.

僵尸网络与勒索病毒相互勾结

僵尸网络是一种通过多重传播手段,将大量主机感染bot程序,从而在控制者和感染僵尸网络程序之间所形成的一对多控制的网络,僵尸网络拥有丰富的资源(肉鸡),勒索病毒团伙与其合作可迅速提升其勒索规模,进而直接有效增加勒索收益。2020年国内借助僵尸网络实施的勒索攻击趋势也进一步提升。

PART5.赎金定制化

随着用户安全意识提高、安全软件防御能力提升,勒索病毒入侵成本越来越高,攻击者更偏向于向不同企业开出不同价格的勒索赎金,定制化的赎金方案能有效提升勒索成功率,直接提升勒索收益。

PART6.中文定制化

中国作为拥有12亿多网民的网络应用大国,毫无疑问成为勒索病毒攻击的重要目标,一部分勒索病毒运营者开始在勒索信、暗网服务页面提供中文语言界面。

5、防御方法

面对严峻的勒索病毒威胁态势,美创安全实验室提醒广大用户,勒索病毒以防为主,注意日常防范措施,以尽可能免受勒索病毒感染。

PART1.针对个人用户的安全建议

养成良好的安全习惯:

1)使用安全浏览器,减少遭遇挂马攻击、钓鱼网站的风险。

2)重要的文档、数据定期进行非本地备份,一旦文件损坏或丢失,也可以及时找回。

3)使用高强度且无规律的密码,要求包括数字、大小写字母、符号,且长度至少为8位的密码。不使用弱口令,以防止攻击者破解。

4)安装具有主动防御的安全软件,不随意退出安全软件或关闭防护功能,对安全软件提示的各类风险行为不要轻易才去放行操作。

5)及时给电脑打补丁,修复漏洞,防止攻击者通过漏洞入侵系统。

6)尽量关闭不必要的端口,如139、445、3389等端口。如果不使用,可直接关闭高危端口,降低被攻击的风险。

减少危险的上网操作:

7)浏览网页时提高警惕,不浏览来路不明的色情、赌博等不良信息网站,此类网站经常被用于发起挂马、钓鱼攻击。

8)不要点击来源不明的邮件附件,不从不明网站下载软件,警惕伪装为浏览器更新或者flash更新的病毒。

9)电脑连接移动存储设备(如U盘、移动硬盘)时,应首先使用安全软件检测其安全性。

PART2.

针对企业用户的安全建议

1)及时给办公终端和服务器打补丁,修复漏洞,包括操作系统以及第三方应用的补丁,防止攻击者通过漏洞入侵系统。

2)尽量关闭不必要的端口,如139、445、3389等端口。如果不使用,可直接关闭高危端口,降低被漏洞攻击的风险。

3)不对外提供服务的设备不要暴露于公网之上,对外提供服务的系统,应保持较低权限。

4)企业用户应采用高强度且无规律的密码来登录办公系统或服务器,要求包括数字、大小写字母、符号,且长度至少为8位的密码,并定期更换口令。对于各类系统和软件中的默认账户,应该及时修改默认密码,同时清理不再使用的账户。

5)对重要的数据文件定期进行非本地备份,一旦文件损坏或丢失,也可以及时找回。

6)尽量关闭不必要的文件共享。

7)提高安全运维人员职业素养,定期进行木马病毒查杀。

8)安装诺亚防勒索软件,防御未知勒索病毒。

6、诺亚防勒索防护能力

为了更好的应对已知或未知勒索病毒的威胁,美创通过对大量勒索病毒的分析,基于零信任、守白知黑原则,创造性的研究出针对勒索病毒的终端产品【诺亚防勒索系统】。诺亚防勒索在不关心漏洞传播方式的情况下,可防护任何已知或未知的勒索病毒。以下为诺亚防勒索针对这款勒索病毒的防护效果。

美创诺亚防勒索可通过服务端统一下发策略并更新。默认策略可保护office文档【如想保护数据库文件可通过添加策略一键保护】。

无诺亚防勒索防护的情况下:在test目录下,添加以下文件,若服务器中了勒索病毒,该文件被加密,增加“.198-89F-E84”加密后缀,并且无法正常打开。

开启诺亚防勒索的情况下:双击执行病毒文件,当勒索病毒尝试加密被保护文件,即test目录下的文件时,诺亚防勒索提出警告并拦截该行为。

查看系统上被测试的文件,可被正常打开,成功防护恶意软件对被保护文件的加密行为。

开启堡垒模式的情况下:为保护系统全部文件,可一键开启诺亚防勒索的堡垒模式。堡垒模式主要针对亚终端,例如ATM机,ATM机的终端基本不太会更新,那么堡垒模式提供一种机制:任何开启堡垒模式之后再进入终端的可执行文件都将被阻止运行,从而实现诺亚防勒索的最强防护模式。

运行在堡垒模式下,执行该病毒,立刻被移除到隔离区,因此可阻止任何未知勒索病毒的执行。