浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务2021年7月2日,总部位于迈阿密的 Kaseya公司发布声明,确认其下产品 KASEYA VSA 软件存在漏洞,已被 REvil 黑客勒索组织利用攻击,目前已经关闭了其 SaaS 服务器,并且建议所有客户关闭 VSA 服务器。

Kaseya 为托管服务提供商(MSP)提供远程管理软件服务,已知受影响的托管服务提供商包括 Synnex Corp. 和 Avtex LLC,由于 MSP 提供商的客户分布全球,导致此次事件影响范围颇广,目前瑞典最大连锁超市之一的 Coop 受此次供应链勒索攻击事件影响被迫关闭全国约800多家商店服务。

事件分析

Kaseya 公司是一家深受 MSP 欢迎的远程管理提供商,提供自动化软件和远程管理软件,该公司宣称拥有超40,000的用户,其下产品 Kaseya VSA 是一款远程监控和管理软件工具,是 MSP 常用的解决方案之一,可以帮助管理客户端系统,并且具有客户端系统的管理员权限。

当前 Kaseya 官网对该事件进行了实时报道,并与相关计算机事件响应公司积极配合,其对外宣布已正确识别并缓解了漏洞。

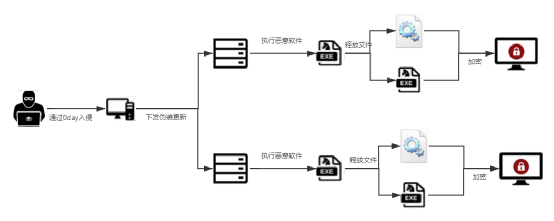

根据现有情报,可以总结出 REvil 组织总体的攻击流程,首先通过 Kaseya VSA 中的零日漏洞进行入侵,随后立即停止管理员对 VSA 的访问,然后添加一个名为“Kaseya VSA Agent Hot-fix" 的任务,该虚假恶意更新会部署到整个攻击环节中,包括在拥有 MSP 客户端的客户系统中,利用虚假恶意更新投递 REvil 勒索软件,该更新利用高权限进行自动安装。

病毒情况

REvil勒索家族首次出现于2019年4月底。在REvil勒索家族活动的初期,曾通过漏洞利用的手法来进行攻击,被披露的漏洞利用包括Confluence漏洞(CVE-2019-3396)、UAF漏洞(CVE-2018-4878)、Weblogic反序列化漏洞(CVE-2019-2725)等。或许是漏洞利用的目标范围较小,攻击过程较为复杂,从2019年7月份开始,该勒索病毒的攻击手法逐渐演变成较为迅速的RDP爆破。

主要攻击过程为,先使用扫描爆破等方式,获取到内网中一台较为薄弱的主机权限,再上传黑客工具包对内网进行扫描爆破或密码抓取,选择重要的服务器和PC进行加密。如今更是采用了供应链攻击的手法,可谓一台失陷,全网遭殃。

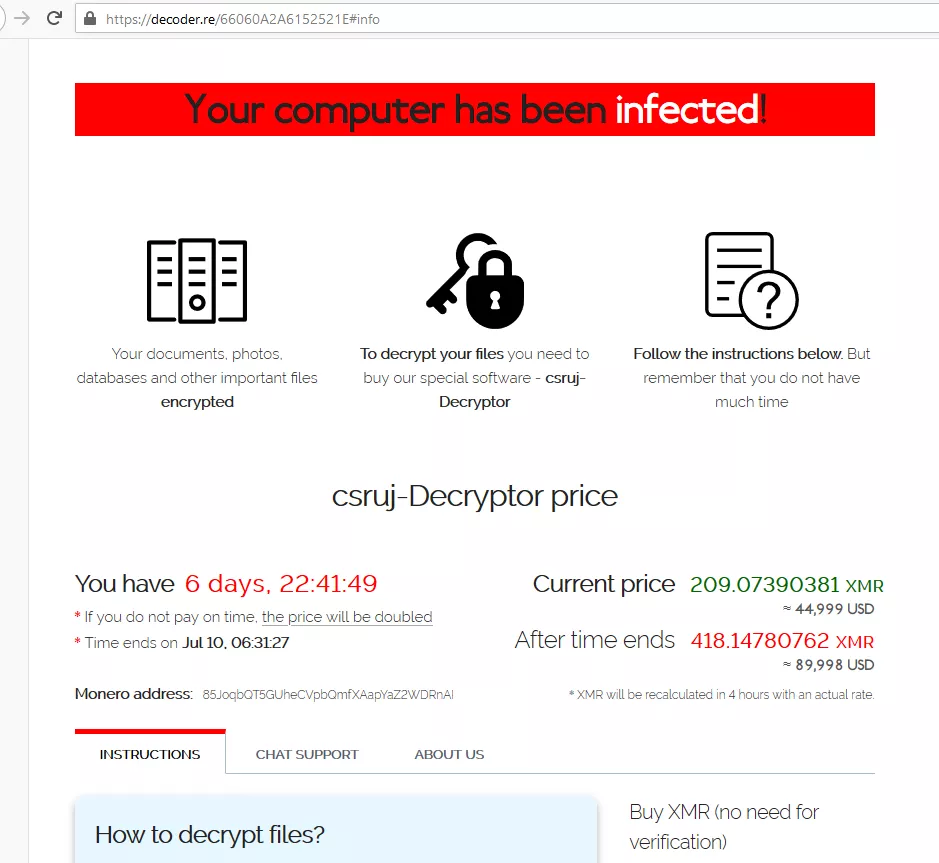

美创安全实验室第一时间拿到相关病毒样本,经分析发现,REvil勒索家族采用 RSA+salsa20 算法加密文件。加密后,使得文件无法再打开,并将由字母或数字组成的文件扩展名附加到每个加密文件中,并在桌面上留下勒索信息文件,提示受害者如何缴纳赎金获取解密工具。

防护建议

勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施,以尽可能避免损失:

(1) 及时给办公终端和服务器打补丁,修复漏洞,包括操作系统以及第三方应用的补丁,防止攻击者通过漏洞入侵系统。

(2) 尽量关闭不必要的端口,如139、445、3389等端口。如果不使用,可直接关闭高危端口,降低被漏洞攻击的风险。

(3) 不对外提供服务的设备不要暴露于公网之上,对外提供服务的系统,应保持较低权限。

(4) 应采用高强度且无规律的密码来登录办公系统或服务器,要求包括数字、大小写字母、符号,且长度至少为8位的密码,并定期更换口令。对于各类系统和软件中的默认账户,应该及时修改默认密码,同时清理不再使用的账户。

(5) 对重要的数据文件定期进行非本地备份,一旦文件损坏或丢失,也可以及时找回。

(6) 尽量关闭不必要的文件共享。

(7) 提高安全运维人员职业素养,定期进行木马病毒查杀。

(8) 安装诺亚防勒索软件,防御未知勒索病毒。

诺亚防勒索针对REvil病毒的防护效果

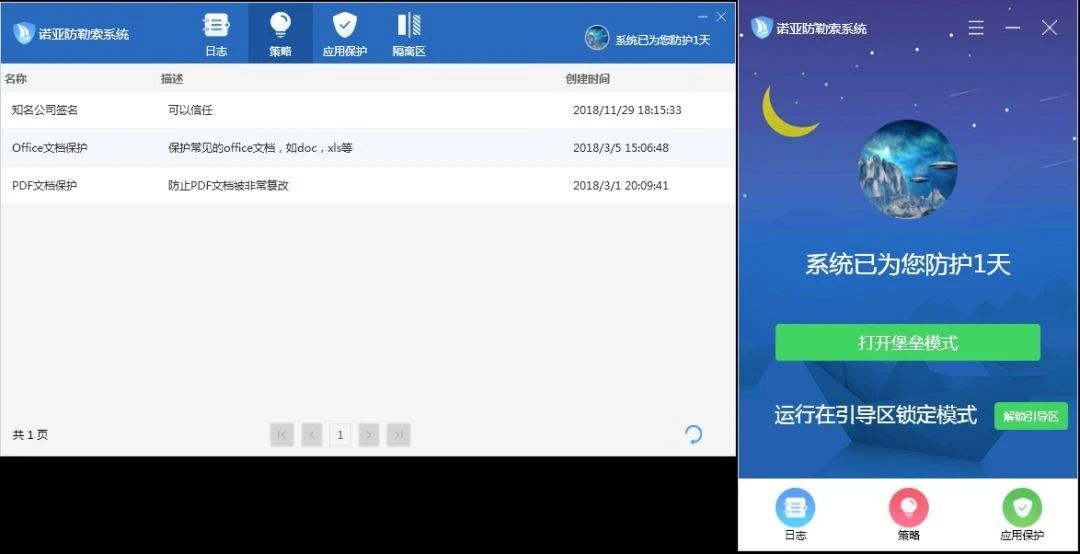

为了更好的应对已知或未知勒索病毒的威胁,美创通过对大量勒索病毒的分析,基于零信任、守白知黑原则,创造性的研究出针对勒索病毒的终端产品【诺亚防勒索系统】。诺亚防勒索在不关心漏洞传播方式的情况下,可防护任何已知或未知的勒索病毒。以下为诺亚防勒索针对这款勒索病毒的防护效果。

美创诺亚防勒索可通过服务端统一下发策略并更新。默认策略可保护office文档【如想保护数据库文件可通过添加策略一键保护】。

✦ 无诺亚防勒索防护的情况下:

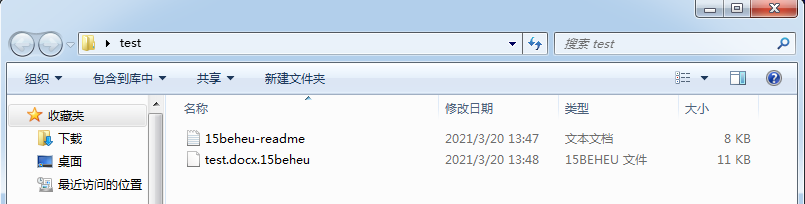

在test目录下,添加以下文件,若服务器中了勒索病毒,该文件被加密,增加由随机字母和数字组成的加密后缀,并且无法正常打开。

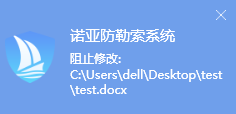

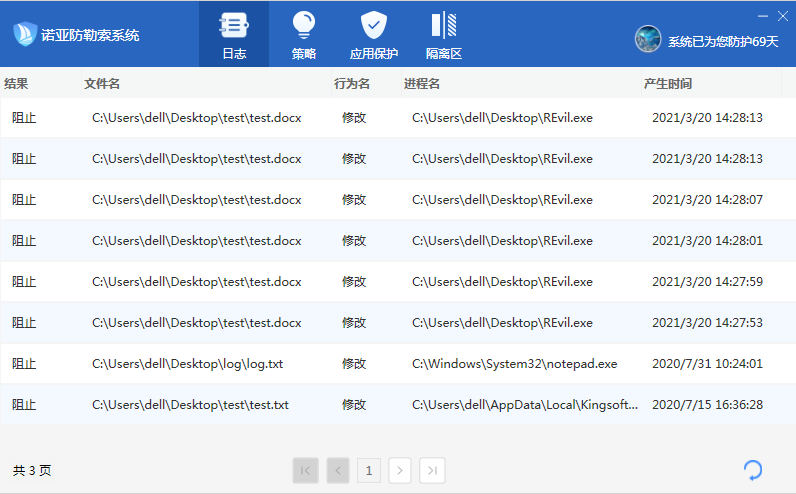

✦ 开启诺亚防勒索的情况下:

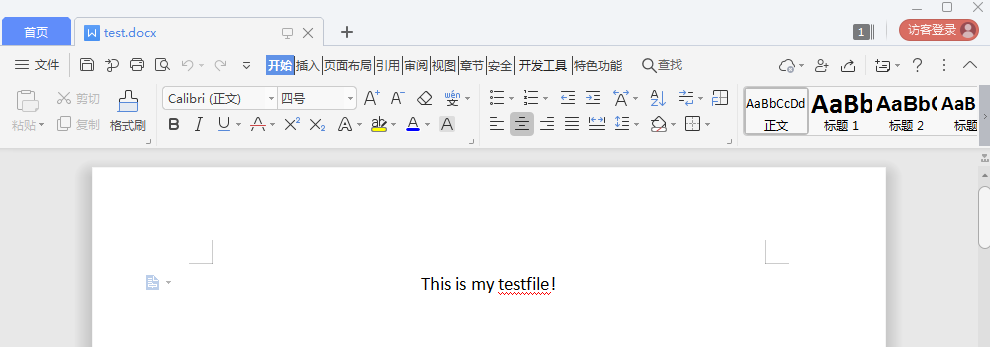

查看系统上被测试的文件,可被正常打开,成功防护恶意软件对被保护文件的加密行为。

✦ 开启堡垒模式的情况下:

为保护系统全部文件,可一键开启诺亚防勒索的堡垒模式。堡垒模式主要针对亚终端,例如ATM机,ATM机的终端基本不太会更新,那么堡垒模式提供一种机制:任何开启堡垒模式之后再进入终端的可执行文件都将被阻止运行,从而实现诺亚防勒索的最强防护模式。

运行在堡垒模式下,执行该病毒,立刻被移除到隔离区,因此可阻止任何未知勒索病毒的执行。