浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

勒索组织BianLian与RansomExx利用SAP NetWeaver漏洞部署PipeMagic木马

研究人员发现,多个网络犯罪组织正利用SAP NetWeaver Visual Composer框架存在的未授权文件上传漏洞(CVE-2025-31324)发起攻击。其中,勒索组织BianLian和RansomExx通过该漏洞部署了PipeMagic木马,并试图借助Windows CLFS提权漏洞(CVE-2025-29824)进一步扩大攻击范围。

参考链接:

https://thehackernews.com/2025/05/bianlian-and-ransomexx-exploit-sap.html

摩尔多瓦执法机关逮捕涉嫌DoppelPaymer勒索软件攻击的嫌疑人

摩尔多瓦执法机关逮捕了一名45岁的外国男子,怀疑其参与了2021年针对荷兰公司的勒索软件攻击事件。警方查获了超过84,000欧元的现金、电子钱包、两台笔记本电脑、一部手机、一台平板电脑、六张银行卡、两个数据存储设备以及六张内存卡。据调查,该嫌疑人涉嫌与多起网络犯罪活动有关,其中包括针对荷兰公司的勒索软件攻击、勒索及洗钱等行为。其中一起攻击事件针对荷兰科学研究组织(NWO),造成了约450万欧元的损失。该攻击发生在2021年2月,在荷兰科学研究组织拒绝支付赎金后,攻击者泄露了其内部文件。经调查,此次攻击被归因于DoppelPaymer勒索软件组织。DoppelPaymer勒索软件被认为是在BitPaymer勒索软件的基础上发展而来的,因为两者在源代码、勒索信息以及支付门户等方面存在相似之处。

2023年3月,德国和乌克兰的执法机关针对涉嫌使用DoppelPaymer进行大规模攻击的网络犯罪集团核心成员采取了行动。此外,德国还对三名涉嫌操作DoppelPaymer勒索软件的人员发出了逮捕令。

https://thehackernews.com/2025/05/moldovan-police-arrest-suspect-in-45m.html

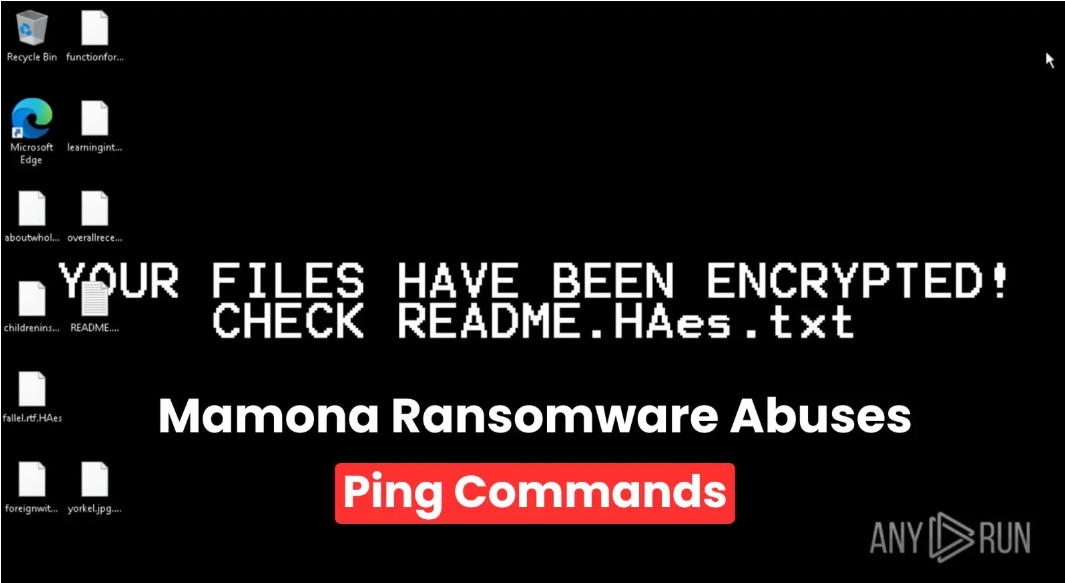

新型Mamona勒索软件利用Ping命令攻击Windows机器

安全研究人员发现了一种名为“Mamona”的新型勒索软件变种。该勒索软件的特点是完全离线运行,并利用Windows的ping命令作为攻击辅助手段。Mamona勒索软件的所有活动均在本地进行,研究人员未观察到其建立命令和控制渠道,也未发现数据外泄的情况。该勒索软件将ping命令用作一种简单的计时机制,在达到预设时间后立即执行自删除命令,以此限制取证分析。感染目标系统后,Mamona使用自制的加密程序对文件进行加密,而非采用标准加密库,并且将所有加密逻辑通过内存操作和算术运算来实现。加密后的文件会被添加“.HAes”扩展名,同时,该勒索软件会在多个目录中投放名为“README.HAes.txt”的勒索信息文件。

https://cybersecuritynews.com/mamona-ransomware-attack-windows-machines/

近期,一种基于Fog勒索软件修改而成的新型勒索软件“DOGE Big Balls”现身。该勒索软件采用自定义开发的PowerShell脚本以及开源工具,对受害者系统展开破坏行动。该勒索软件的载荷文件和勒索信息中包含政治声明、公众人物相关引用以及YouTube视频链接。这些特殊内容暗示着攻击背后或许存在意识形态动机。一旦攻击者成功渗透进入受害者内网,该勒索软件便会迅速启动复杂的攻击链,逐步建立持久性,接着窃取重要凭证,为进一步行动获取关键权限,随后进行横向移动,扩大攻击范围,最终对受害者数据进行加密,以此达到勒索钱财的目的。

https://cybersecuritynews.com/new-doge-big-balls-ransomware-using-open-source-tools-custom-scripts/

攻击者通过SmokeLoader加载器和NETXLOADER加载器传播Agenda勒索软件

自2022年7月被发现以来,Agenda勒索软件组织持续演变并不断增强其攻击能力。近期,研究人员发现该组织正利用SmokeLoader加载器和NETXLOADER加载器来传播Agenda勒索软件。据相关调研,在2025年第一季度,该组织主要针对美国、荷兰、巴西、印度和菲律宾等国的医疗保健、技术、金融服务和电信行业发起攻击并进行勒索。

https://www.trendmicro.com/en_no/research/25/e/agenda-ransomware-group-adds-smokeloader-and-netxloader-to-their.html?&web_view=true