浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

安全人员发现了一个名为GLOBAL GROUP的新兴勒索软件即服务(RaaS)品牌,该组织由代号为“$$$”的威胁行为者在Ramp4u论坛上推广。GLOBAL GROUP的目标客户主要包括美国和欧洲的多个行业,尤其在医疗保健和工业领域。该组织可能是Black Lock RaaS品牌的重塑,旨在重建信誉并扩大其联盟网络。GLOBAL GROUP通过Tor网络运营专用泄密网站,并声称已有17名受害者,其中大多数来自医疗行业。该组织利用初始访问代理(IAB)来获取网络进入权限,并使用针对Fortinet、Palo Alto和Cisco设备的攻击手段。特别值得注意的是,该RaaS平台融合了人工智能技术,自动化的赎金谈判面板能够有效施加心理压力,促使受害者支付高额赎金。

参考链接:

https://blog.eclecticiq.com/global-group-emerging-ransomware-as-a-service

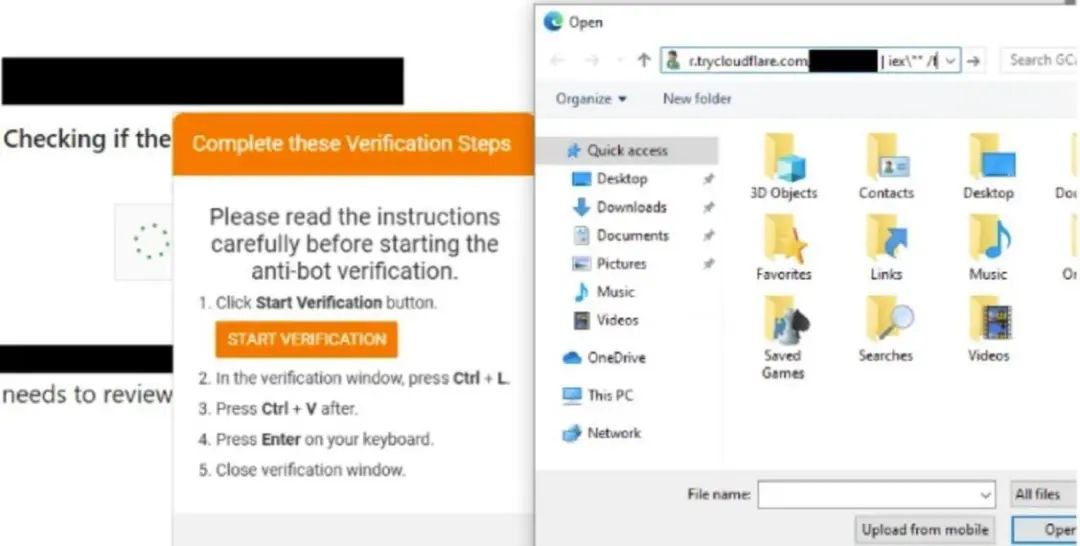

勒索软件新变种Interlock RAT利用FileFix进行攻击

安全人员揭示了一种新变种的Interlock远程访问木马(RAT),该木马具备极强的抵御攻击能力,主要通过KongTuke Web注入进行传播。这种新型Interlock RAT变种采用PHP进行攻击,与之前基于JavaScript的NodeSnake变种不同。自2025年5月以来,研究人员观察到KongTuke相关的活动,恶意代码以单行脚本形式隐藏在受感染网站的HTML中,诱使用户点击验证码以“验证人类身份”。一旦用户执行相应操作,恶意软件便会在受害者设备上运行,进一步获取系统配置信息并建立强大的命令与控制(C2)通道。Interlock RAT利用合法的Cloudflare服务隐藏其C2服务器,确保其持续性和隐蔽性。

https://thedfirreport.com/2025/07/14/kongtuke-filefix-leads-to-new-interlock-rat-variant/

俄罗斯职业篮球运动员丹尼尔·卡萨特金因涉嫌参与勒索软件攻击,于6月21日在法国巴黎戴高乐机场被捕。卡萨特金曾在美国宾夕法尼亚州立大学参加过NCAA篮球比赛,后返回俄罗斯效力于MBA-MAI队。此次逮捕是美国国际逮捕令的一部分,他被指控担任勒索软件团伙的谈判代表。美国正寻求将其引渡,以面对“密谋实施计算机欺诈”等指控。其律师声称卡萨特金与案件无关,只是购买了一台二手电脑,且不懂电脑操作。该勒索软件团伙在2020年至2022年间对900多家公司发动攻击,包括两家联邦机构。目前案件仍在调查中。

https://www.bleepingcomputer.com/news/security/russian-pro-basketball-player-arrested-for-alleged-role-in-ransomware-attacks/

伊朗支持的勒索软件即服务(RaaS)Pay2Key以新名称Pay2Key.I2P再次出现。该组织与Fox Kitten(又名Lemon Sandstorm)APT组织有关,并与Mimic勒索软件密切相关。Pay2Key.I2P向支持伊朗或攻击伊朗敌人的网络犯罪分子提供高达80%的利润分成,表明其意识形态承诺。自2025年2月首次亮相以来,该组织已成功收取51笔赎金,总金额超过400万美元,个别运营商获利达10万美元。Pay2Key.I2P是首个托管在隐形互联网项目(I2P)上的RaaS平台,其勒索软件构建器已包含针对Linux系统的选项,且结合了多种规避技术,如禁用Microsoft Defender Antivirus,以减少取证痕迹。

https://thehackernews.com/2025/07/iranian-backed-pay2key-ransomware.html