浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

D4rk4rmy声称入侵摩纳哥豪华集团

参考链接:

https://securityaffairs.com/180780/cyber-crime/hacking-group-d4rk4rmy-claimed-the-hack-of-monte-carlo-societe-des-bains-de-mer.html

Storm-2603利用DNS后门投放双重勒索软件

https://research.checkpoint.com/2025/before-toolshell-exploring-storm-2603s-previous-ransomware-operations/

德国检方宣布,德国与美欧多国联合执法,于7月24日成功查封臭名昭著的BlackSuit勒索软件团伙服务器,切断其恶意软件基础设施,并获取大量关键数据,有望追踪幕后操纵者。BlackSuit曾以Royal为名,攻击对象遍布全球184个受害实体,涉及制造、通信及医疗行业。其暗网泄密站现已被查封,显示官方查获声明。行动由欧盟刑警组织与美国国土安全部调查局协作进行。尽管是否有嫌犯被逮捕尚未公开,但研究人员警告称,已有疑似由该团伙成员组成的新组织“Chaos”开始活跃。

https://www.presseportal.de/blaulicht/pm/105578/6085950

参考链接:

https://www.bleepingcomputer.com/news/security/surge-of-akira-ransomware-attacks-hits-sonicwall-firewall-devices/

参考链接:

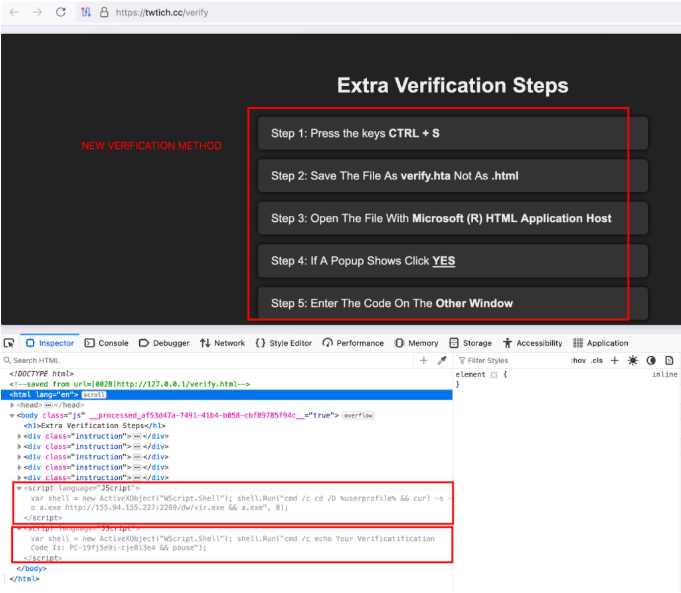

https://hackread.com/onlyfans-discord-clickfix-pages-epsilon-red-ransomware/

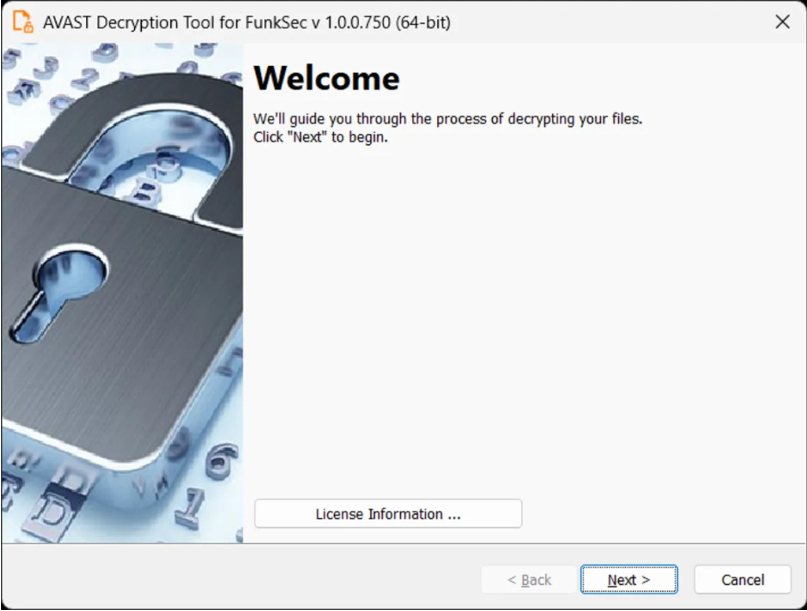

https://www.gendigital.com/blog/insights/research/funksec-ai