美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

以“AI+数据安全”领雁!祝贺美创牵头项目入选浙江省科技厅“尖兵领雁”计划 !

2025-12-22

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

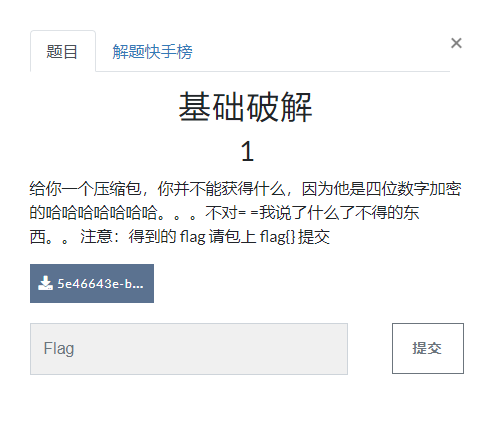

例题一:基础破解

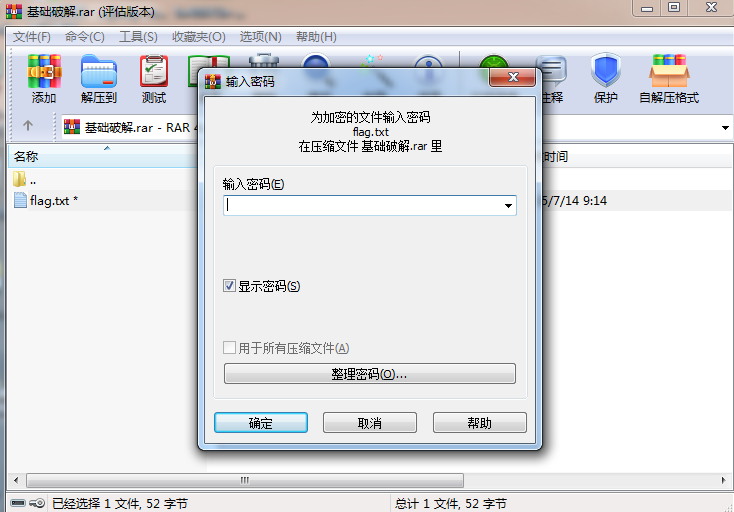

发现需要输入密码才能解压。

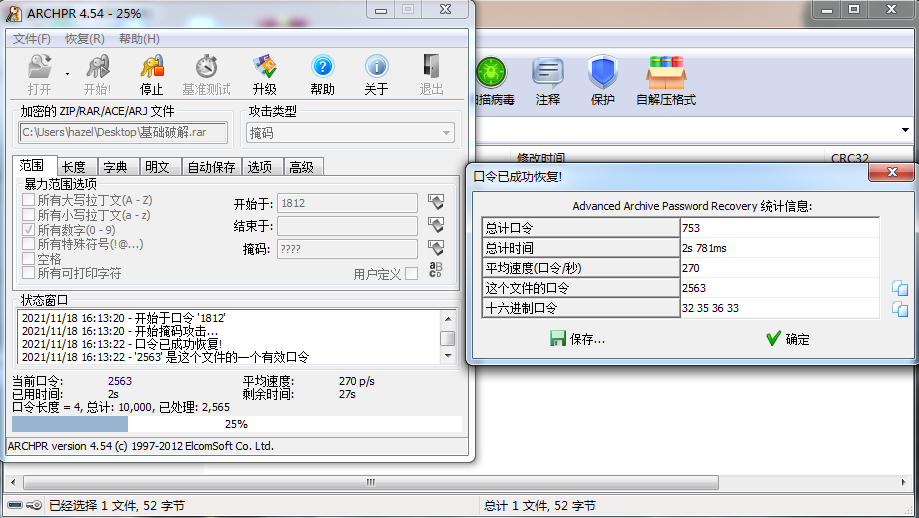

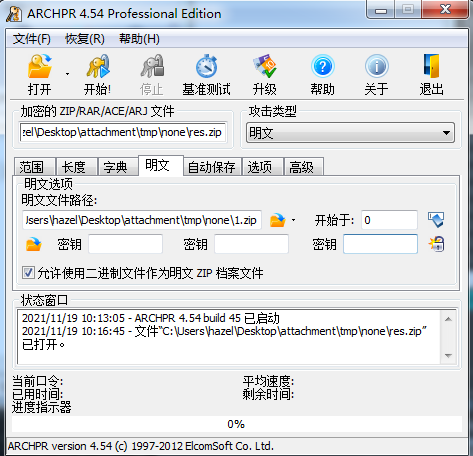

根据提示使用ARCHPR进行4位数字的掩码爆破。

得到压缩包口令: 2563。

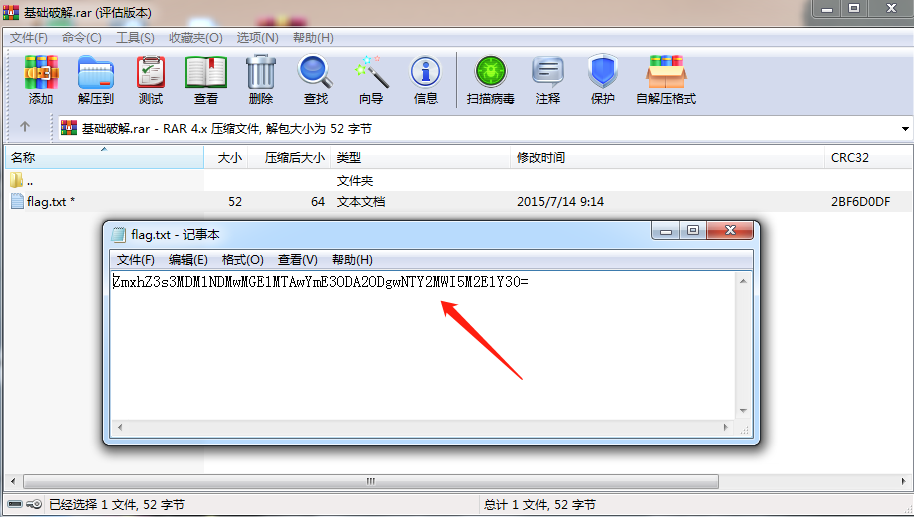

解压得到flag.txt。

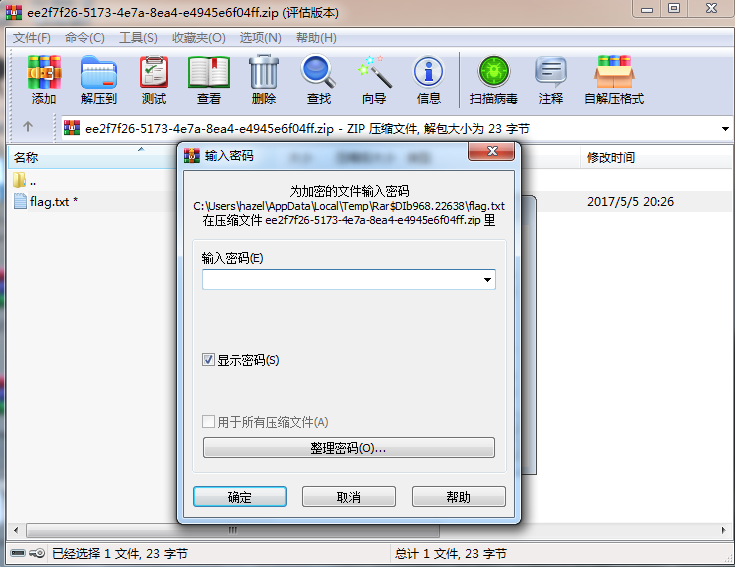

同样发现需要输入密码才能解压。

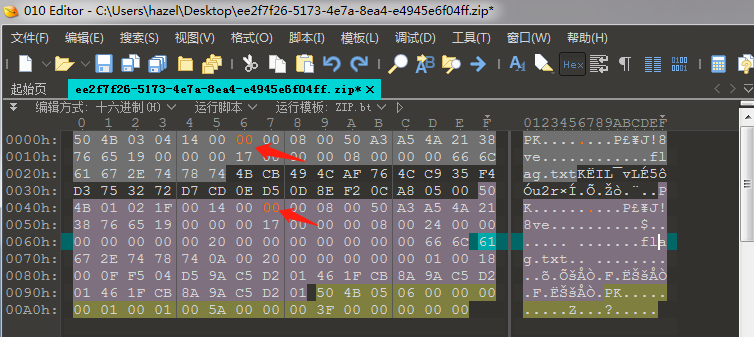

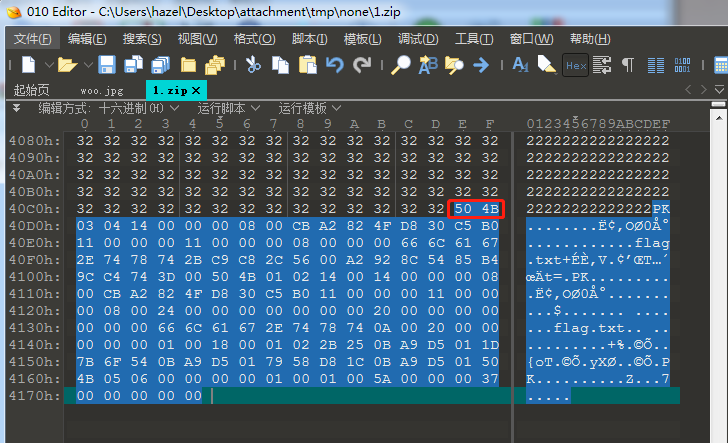

使用010 Editor工具打开压缩包。

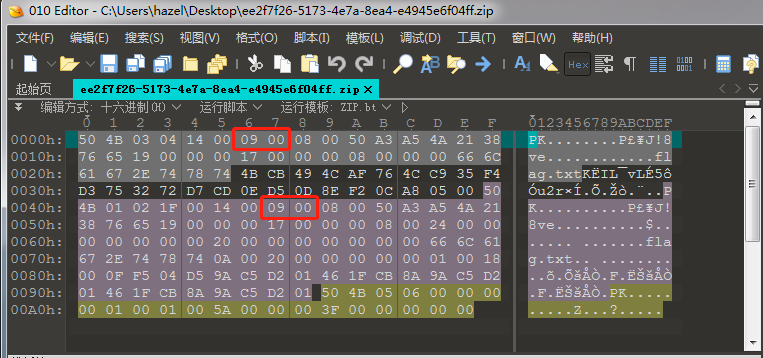

一个zip文件由三个部分组成:压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志。

结合本例题:

压缩源文件数据区为:50 4B 03 04

压缩源文件目录区为:50 4B 01 02

压缩源文件目录结束标志:50 4B 05 06

需要注意的加密点,每组四位数字,只和第二个数字有关系。

第二个数字为奇数时 –>加密

第二个数字为偶数时 –>未加密

① 无加密

压缩源文件数据区的全局加密应当为00 00 (50 4B 03 04两个bytes之后)

且压缩源文件目录区的全局方式位标记应当为00 00(50 4B 01 02四个bytes之后)

② 假加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为09 00

③ 真加密

压缩源文件数据区的全局加密应当为09 00

且压缩源文件目录区的全局方式位标记应当为09 00

这样一看好像这题是真加密来着,但是我们直接修改就会发现它是无加密的。

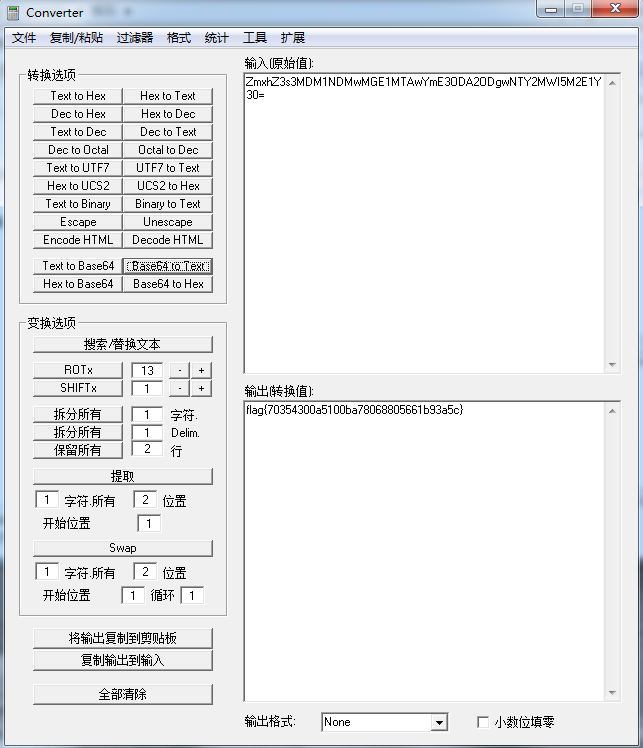

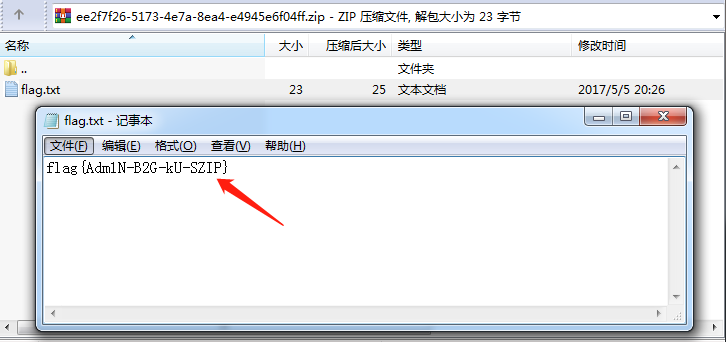

保存后解压,得到flag值。

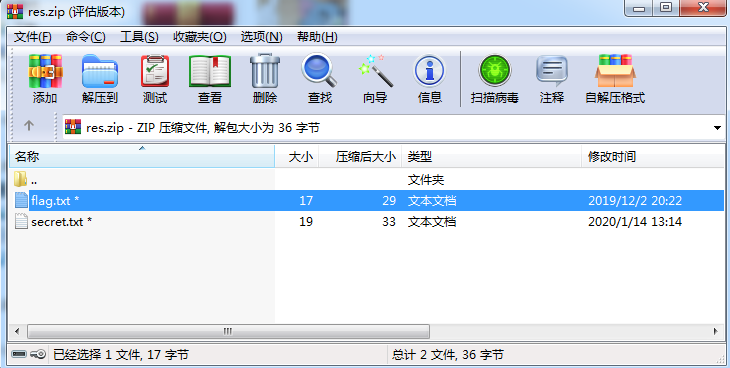

解压附件后得到一个压缩包和一张图片。

压缩包中包含了两个txt文件,且需要输入密码才能解压。

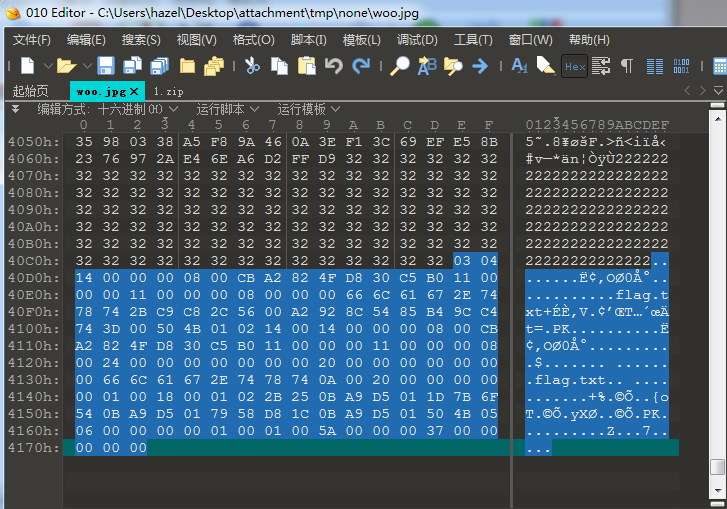

先将图片拖入010Editor工具中,发现尾部存在一个flag.txt,但是缺少一个包头。

补充zip文件头(加上50 4B),并以zip格式保存。

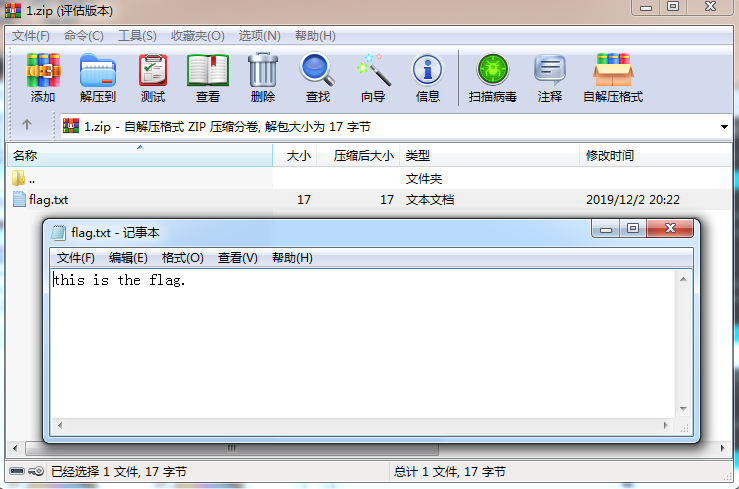

打开后得到flag.txt,和加密压缩包中有相同的内容,所以使用明文爆破。

常规爆破即可,最终获得flag值。

flag{3te9_nbb_ahh8}